El método de intercambio seguro de claves criptográficas fue introducido por Whitfield Diffie y Martin Hellman en 1976. Lo interesante del par de claves públicas y privadas es que la clave de descifrado no puede ser descifrada de ninguna manera a partir de una clave de cifrado.

Esta característica es exactamente lo que explotan los actores de ransomware que cifran datos y exigen pagos altos a cambio de una clave o claves de descifrado (cuando cifran directorios y/o archivos por separado) para que la víctima pueda acceder a sus datos nuevamente.

Sin embargo, las personas que están bien versadas en informática forense saben que las herramientas especiales pueden ayudar a laboriosamente descifrar or recuperar incluso datos completamente destruidos. Las copias de seguridad también funcionan. Por eso los adversarios necesitaron otra palanca para usar con objetivos de alto perfil. Y la encontraron: la multi-extorsión. La investigación muestra que 2021 vio un aumento del 85% en extorsiones desde 2020, con 2,566 víctimas expuestas en sitios de filtraciones y amenazadas con ataques posteriores.

Por eso es importante poder detectar las primeras señales de la presencia de ransomware. Todos los patrones que ocurren antes de la nota de rescate deben ser identificados antes de que hagan daño.

Según el Informe de Innovación de Detección como Código anual de SOC Prime, el ransomware continuó siendo un desafío urgente durante 2021-2022, con la creciente sofisticación de las intrusiones y el aumento de los volúmenes de ataques de ransomware de alto perfil.

Definición de la Detección de Ransomware

La detección de ransomware es un conjunto de técnicas, procesos y soluciones que se utilizan para identificar el comportamiento de los adversarios asociado con el ransomware. Se utiliza principalmente a nivel profesional como parte de las políticas de ciberseguridad requeridas en los centros de operaciones de seguridad (SOC) que trabajan para empresas.

Podrías pensar, ¿por qué detectar ransomware? Si ya ha infectado un sistema, muestra una nota de rescate y no hay vuelta atrás. Sí, pero hay muchas actividades que se realizan en segundo plano antes de que aparezca una nota de rescate. Esto podría ser descubrimiento de redes, escalación de privilegios, exfiltración de datos y encriptación. Los analistas de SOC desean reconocer todos estos comportamientos lo antes posible antes de que lleguen a un punto sin retorno. Dado que el ransomware también está diseñado para evadir la detección, no es una tarea fácil.

Ejemplos de Detección de Ransomware

Algunos signos de actividad sospechosa permiten a los investigadores de seguridad sugerir una posible presencia de ransomware. Los ataques a empresas suelen estar precisamente dirigidos, por lo que los atacantes necesitan un cierto grado de maestría para infiltrarse en una entidad altamente protegida, llegar a los datos valiosos e iniciar un impacto. Mientras los actores se toman su tiempo para planificar el próximo movimiento, es una gran oportunidad para detectarlos.

Por lo general, los siguientes sistemas digitales pueden ser revisados para detectar señales tempranas de ransomware:

- Red

-

-

- Volúmenes anómalos de tráfico – podrían ser signos de exfiltración de datos.

- Inicio de sesión desde una ubicación sospechosa – podría ser una cuenta comprometida o una conexión al servidor C2.

- Descargas – busca descargas automáticas, especialmente a través de conexiones inalámbricas.

-

- Puntos finales

-

-

- Tareas programadas – deben ser revisadas por inyecciones.

- Archivos – podrían ser maliciosos o uno legítimo infectado.

- Sistema de Firma de Código – verifica los certificados comprometidos.

- Comunicación – busca suplantación de identidad, trabajo interno, ataques de intermediarios.

-

- Nube

-

-

- API – la mayoría de las cosas en la nube están habilitadas por APIs, por lo que es el punto más débil. El plano de control podría ser explotado para la ejecución.

- Vulnerabilidades – podrían ser explotadas en varias etapas de los ataques. Incluso las que están parcheadas podrían resurgir con un nuevo procedimiento adversario que encuentre un camino alrededor de los parches anteriores.

- Herramientas de línea de comandos – a menudo abusadas para buscar directorios que almacenan credenciales. Intenta detectar descubrimientos de redes sospechosas, movimiento lateral y escalación de privilegios.

-

- Entornos DevOps

-

-

- Herramientas de desarrollo – algunos atacantes apuntarán a comprometer los entornos de desarrollo y CI/CD, las cadenas de herramientas y las bibliotecas de código abierto, lo cual es especialmente desafiante de detectar.

- Secretos – la naturaleza de la práctica de codificación implica que los desarrolladores tienen múltiples privilegios. Sus credenciales, tokens de sesión, etc., son un objetivo maduro para los ciberataques.

- Vulnerabilidades nativas – los lenguajes de programación y algoritmos criptográficos tienen naturalmente muchas vulnerabilidades. Su comportamiento es extremadamente difícil de predecir en la fase de codificación, mientras que incluso un solo exploit puede viralizarse fácilmente a través de miles de dependencias.

-

La arquitectura de ciberseguridad también podría incluir soluciones como los Sistemas de Prevención de Intrusiones en el Host (HIPS) que pueden bloquear modificaciones sospechosas, es decir, el cifrado. Los cortafuegos de aplicaciones web (WAF), los sistemas de prevención de intrusiones (IPS) y los sistemas de detección de intrusiones (IDS) también podrían ser útiles. Incluso la organización más pequeña procesa inmensas cantidades de datos diariamente, por lo que debe haber alguna capa automatizada que actúe como una red de seguridad para los volúmenes generales de tráfico. Tenga en cuenta que muchos de esos dispositivos (excepto los cortafuegos de inspección con estado) no consideran el contexto.

¿Cómo Funciona la Detección de Ransomware?

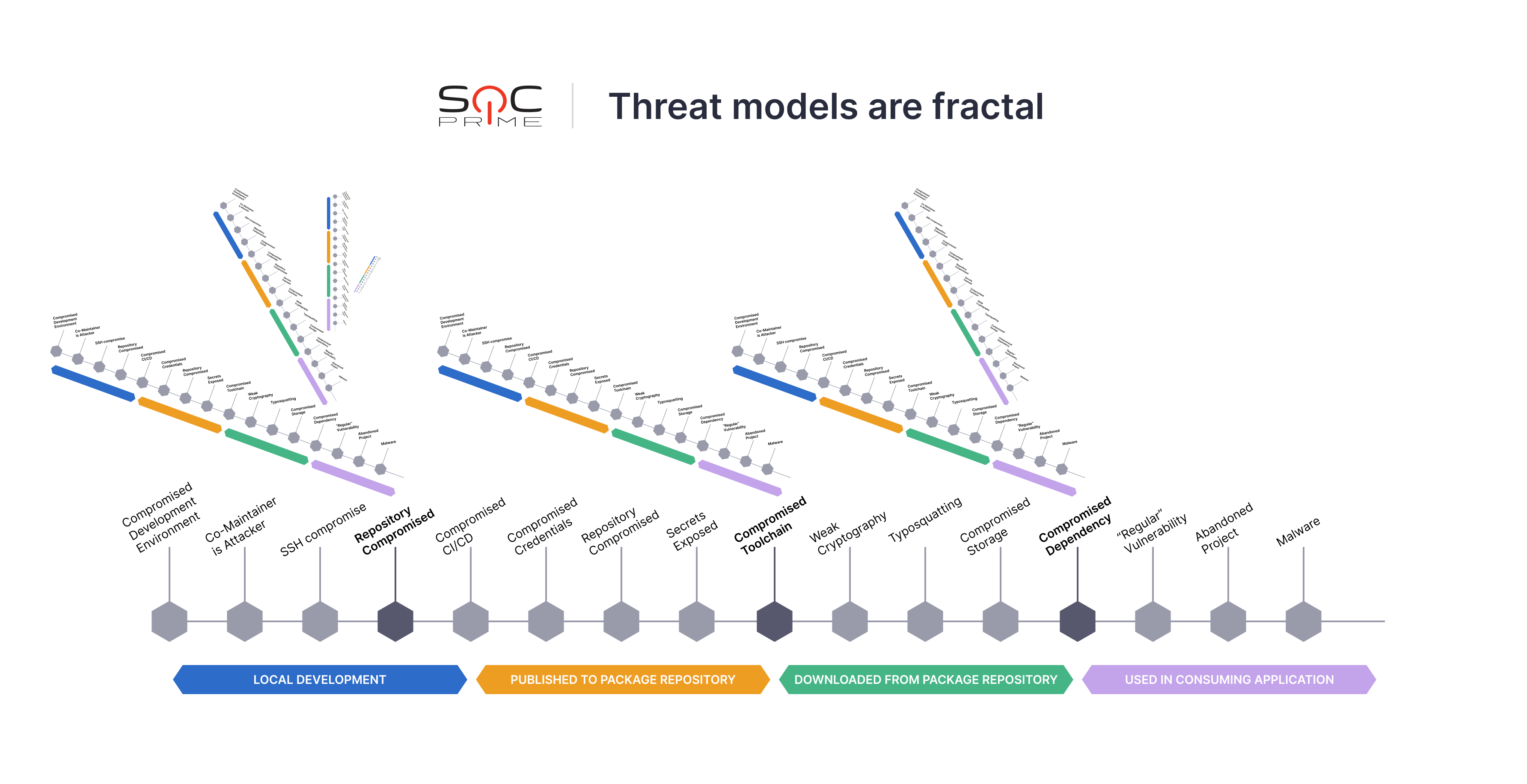

Como sabes, el ransomware moderno es mucho más que un simple cifrador de datos con un bloqueador de pantalla. Por lo tanto, la práctica de detectar ransomware podría no ser solo sobre el ransomware. En cambio, los analistas de seguridad quieren entender la salud general de sus redes para detectar los más mínimos signos de malicia. En otras palabras, esto podría no sonar muy alentador, pero la cadena de eliminación de ransomware podría incluir paquetes de todo tipo de malware. Hay una tendencia a desplazarse hacia la izquierda y armar vulnerabilidades en diferentes etapas de una cadena de suministro de software, como lo muestra Microsoft Research:

Por cierto, si la organización está en la lista de los principales jugadores (como un banco transcontinental) o se ocupa de infraestructura crítica (como el suministro de petróleo, las comunicaciones, etc.), deben prestar especial atención a los patrones previos al ataque. El éxito del reconocimiento significa todo para los atacantes APT; sin embargo, los controles de seguridad estrictamente técnicos no lo cubrirán. Aquí, las organizaciones necesitan volver a las políticas de riesgo y la información que deciden recopilar u observar. La información que comparten también es crítica, por lo que una estrategia de relaciones públicas también debe evaluarse en términos de riesgo. De hecho, una advertencia oficial del FBI dice que los actores del ransomware tienden a seguir las fusiones y adquisiciones y a planificar sus ataques precisamente en ese momento. ¿Cómo saben sobre tales eventos financieros importantes? De las noticias.

Cuando se trata de controles de seguridad técnicos, concéntrate en lo que can rastreas. Por ejemplo:

- Análisis de redes en tiempo real. Aquí deseas observar lo que sucede de Este a Sur y de Norte a Oeste, pero también en los contenedores, VMs, lo que hacen los usuarios, qué procesos están en marcha y de dónde provienen. Servicios como Cisco Stealthwatch pueden analizar incluso tráfico cifrado (y es independiente del proveedor).

- Datos en reposo. Esto podría ser un punto ciego que los adversarios utilizan con gusto. Busca acciones sospechosas en el almacenamiento de copia de seguridad, como escaneo, cortes de energía, y sincronización con la nube. Un malware puede estar en silencio hasta que el ransomware golpea, y luego bloquearán la recuperación de datos. Puede ser inteligente sanitizar los datos que ya no se usan y realizar controles de seguridad regulares en lo que se retiene.

- Registros. SIEM agrega todos los datos de las fuentes de registro si se configura correctamente. Luego se aplican reglas de detección para buscar comportamientos maliciosos. Si integras inteligencia de amenazas, la IA puede ocuparse de algunos casos. Aquí hay una lista de fuentes de datos que pueden proporcionar registros.

- Archivos. Los archivos sospechosos se ponen en cuarentena y se envían al Análisis de Malware. A veces, las muestras maliciosas se descargan específicamente o se capturan en un honeypot por analistas de seguridad que quieren descomponerlo y ver cómo funciona. ¡Maneja con cuidado!

Ahora, veremos algunas de las técnicas de detección de ransomware. Probablemente hayas oído hablar de la detección basada en firmas, basada en el comportamiento y de engaño, así que tomemos un enfoque diferente.

Técnicas de Detección de Ransomware

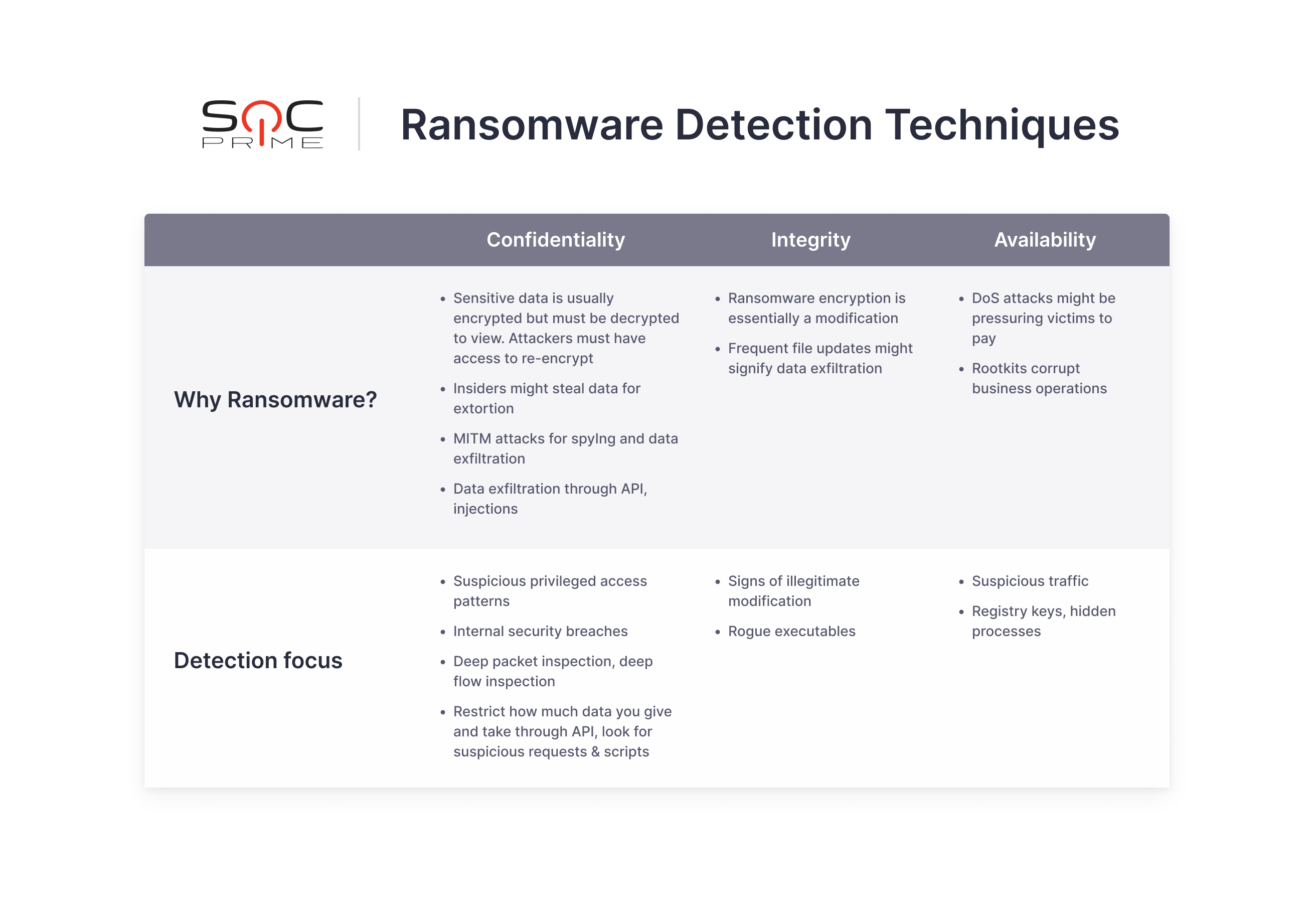

En la detección de ransomware, la tríada de Confidencialidad, Integridad y Disponibilidad (CIA) siempre debe estar en mente. Es el núcleo y propósito de cada política de seguridad. Tan simple como suena, la detección de ransomware puede resumirse en tres términos principales:

Por supuesto, esta no es una lista exhaustiva. Puedes hacer tu propia tabla, ateniéndote a conceptos clave como los anteriores, y anotar ideas útiles que encuentres. Organizar tus pensamientos a lo largo del camino es extremadamente importante porque, con las vastas cantidades de información para procesar cada día, algunos pensamientos valiosos podrían perderse. Además, aquí tienes un informe estructurado sobre TTP de ransomware mapeados a MITRE ATT&CK®. Puede ayudarte a enfocarte en las tendencias de ransomware para priorizar la detección.

Algunas de las técnicas de detección de ransomware podrían ser las siguientes.

Medidas Preventivas

Obviamente, la detección de ransomware no debería realizarse sin la debida diligencia y cuidado. Porque si los datos sensibles y propietarios no están debidamente protegidos, no tiene sentido esperar a ver qué sucede y detectar todo lo que pueda pasar por tu camino.

El proceso de proteger los datos generalmente comienza con la clasificación de la información crítica para el negocio que está en uso o en reposo. Las etiquetas de sensibilidad se adjuntan a diferentes tipos de fuentes de información. Una vez hecho esto, el equipo SOC puede comenzar a configurar los parámetros básicos de ciberseguridad. Se podría asignar a un custodio de datos para mantener la seguridad del activo.

Los controles de seguridad preventivos se implementan en diferentes niveles:

- Red

Filtrado de tráfico, equilibrio de carga. Bloqueo automático de scripts y descargas maliciosos.

- Arquitectura de Confiar Cero

Gestión de accesos – necesidad de saber, separación de funciones

- Nivel de Software

Base de Computación de Confianza (TCB), análisis de composición de software, pruebas de seguridad en la canalización CI/CD (pruebas de seguridad de aplicaciones estáticas (SAST), herramientas de escaneo de imágenes de contenedores, pruebas de seguridad de aplicaciones dinámicas (DAST), auto-protección en tiempo de ejecución de aplicaciones (RASP), cortafuegos de aplicaciones web (WAFs))

- Nivel Físico

Módulo de Plataforma Confiable (TPM), copias de seguridad

Caza de Amenazas

Algunos eventos podrían parecer absolutamente legítimos en la superficie. Sin embargo, ser maliciosos en naturaleza. Los controles preventivos podrían no detectarlos. La detección pasiva tampoco. Cuando surge un ataque tan sofisticado, es momento de hacer algo de Caza de Amenazas. Ten en cuenta que no es necesario tener un incidente per se. En cambio, el principio de la Caza de Amenazas es que algo está mal, pero no lo vemos.

La Caza de Amenazas puede basarse en tres enfoques principales:

- Basado en Hipótesis

- Basado en Inteligencia

- Personalizado

Si quieres saber más, salta a nuestra guía sobre Caza de Amenazas and Ejemplos de Hipótesis de Caza de Amenazas . También considera aprender sobre rastros de auditoría.

En general, el contexto que rodea un evento juega un papel importante en la investigación de amenazas personalizada. Por ejemplo, el comando incorporado de Windows AT (at.exe) podría ser potencialmente utilizado por un atacante, pero también podría haber sido utilizado por un administrador. Por eso es esencial verificar el contexto local, como qué comandos fueron programados. Un cazador de amenazas también podría hacer preguntas como:

- ¿Qué pasó antes?

- ¿Qué pasó después?

- ¿Qué más sucedió en la red?

- ¿Qué sucedió en otras redes (Inteligencia de Amenazas)?

El conocimiento situacional y la experiencia profesional de un ingeniero de seguridad pueden ser vitales para reducir el tiempo de identificación y categorización de amenazas críticas. Sin embargo, también es necesario desafiar tus suposiciones en lugar de tratar de reunir solo las piezas de evidencia que favorecerían tu hipótesis. Con la Caza de Amenazas impulsada por inteligencia, podría ser más fácil saber cómo detectar ransomware porque estás buscando ocurrencias específicas que coincidan con lo que has visto en un feed de inteligencia de amenazas.

Defensa en Capas

El razonamiento lógico detrás de la defensa en capas es simple. Implementa seguridad en todas las capas de la infraestructura digital para poder interceptar un ataque en cualquiera de ellas, además de ser capaz de identificar ransomware de varias maneras diferentes. Es como un seguro: si una capa no atrapó el malware, otra puede hacerlo.

El éxito de los controles detectivos depende en gran medida de poder proporcionar un flujo constante de algoritmos de detección relevantes dirigidos a identificar diferentes maneras de explotación de vulnerabilidades. Para hacer más rápido el proceso de detección y el código reutilizable en diferentes herramientas y soluciones, se podría usar un formato Sigma independiente del proveedor. Explora el Motor de Búsqueda de Amenazas Cibernéticas de SOC Prime para encontrar un rico conjunto de reglas Sigma para la detección de ransomware, enriquecido con inteligencia relevante y mapeado de MITRE ATT&CK para una investigación de amenazas cibernéticas eficiente.

Revisión y Mejora

Finalmente, ninguna política de seguridad es lo suficientemente buena como para durar para siempre. Se necesitan evaluaciones, análisis y revisiones regulares para mantener la máxima eficiencia de las actividades de detección de ransomware.

Los profesionales de la seguridad a menudo preguntan: ¿cómo nos aseguramos de que las reglas de detección realmente funcionan?

Una de las formas interesantes de hacerlo fue introducida por el Director de Detección y Respuesta en Google, Tim Nguyen. Él dice que “Bueno es una cuestión de revisión manual y escrutinio.” En Google, tienen revisiones semanales de casos, comparando métricas como tiempo para clasificar y la respuesta real a una amenaza. Ese es un enfoque novedoso, a diferencia de rastrear el Tiempo Medio para Detectar (MTTD).

Ransomware Más Peligroso en 2022

El Equipo de Investigación e Inteligencia de GuidePoint revela que Lockbit 2.0 ha sido el actor de ransomware más consistente que atacó a 208 víctimas en el segundo trimestre de 2022. Otros grupos activos mencionados en el informe son Conti, Alphv y Blackbasta. Según los investigadores, el país más atacado ha sido EE.UU. En junio de 2022, se lanzó una nueva versión de Lockbit 3.0 , pero la actividad de los operadores de ransomware desde entonces no está cubierta en el informe.

Sombras Digitales vio un aumento en la actividad de ransomware en el segundo trimestre en comparación con el primer trimestre de 2022. También discuten el infame cierre de Conti después de una masiva filtración de datos y un falso ataque de Lockbit contra Mandiant después de que este último revelara algo de información. A pesar de la caída de los gigantes y la terminación de muchos sitios web de filtración de datos, un número creciente de nuevos participantes ha mostrado un rápido crecimiento. Black Basta también se menciona como uno de los más activos. Después de las últimas redadas y arrestos de REvil, los investigadores también han visto algo de actividad, pero no una muy exitosa.

TechTarget creó una base de datos de ataques de ransomware – revísala para obtener un vistazo rápido a los últimos ataques. Además, el Grupo de Análisis de Amenazas de Google (TAG) publicó recientemente actualizaciones importantes sobre la actividad post-Conti basada en los hallazgos de CERT-UA y su propia investigación de abril a agosto de 2022.

Últimas Detecciones de Ransomware

Seguir la línea de tiempo y el contexto de cada amenaza puede ser abrumador. Los ingenieros de seguridad pueden usar el Motor de Búsqueda de Amenazas Cibernéticas de SOC Prime para seguir las detecciones de las últimas amenazas. El acceso instantáneo a las reglas Sigma, así como los formatos de consulta específicos de proveedores, ayuda a reducir el tiempo de clasificación mientras se mantiene el control de la cobertura de TTP. Cada detección está mapeada a MITRE ATT&CK y viene con todo el contexto de CTI relevante.

Echa un vistazo a las reglas de detección de ransomware más populares aquí:

Y si sientes que te gustaría contribuir y monetizar tu experiencia cibernética, descubre nuestro Programa de Recompensas de Amenaza – una iniciativa de crowdsourcing donde ingenieros de seguridad de todo el mundo colaboran, enriqueciendo nuestro flujo continuo de contenido de Detección como Código.