La ingeniería de detección de amenazas (DE) es más compleja de lo que podría parecer inicialmente. Va mucho más allá de la detección de eventos o actividades anormales. El proceso DE incluye la detección de estados y condiciones, lo cual es a menudo más aplicable a la respuesta a incidentes o la informática forense. Como menciona Florian Roth en su blog, la definición de ingeniería de detección “debería considerarse como un trabajo en progreso.” Estas operaciones de seguridad requieren experiencia en la comprensión de las tácticas, técnicas y procedimientos empleados por los actores de amenazas y traducir ese conocimiento en estrategias de detección efectivas.

La ingeniería de detección trata sobre desarrollar un entorno dentro de una organización donde varios equipos colaboren para abordar mejor los riesgos y enfocar las amenazas potenciales. La ingeniería de detección implica tratar con el diseño, desarrollo, prueba y mantenimiento de la lógica de detección de amenazas. Esta lógica de detección de amenazas puede ser una regla, un patrón o incluso una descripción textual. El alcance de DE es amplio y funciona en múltiples dimensiones, desde la gestión de riesgos hasta la inteligencia de amenazas.

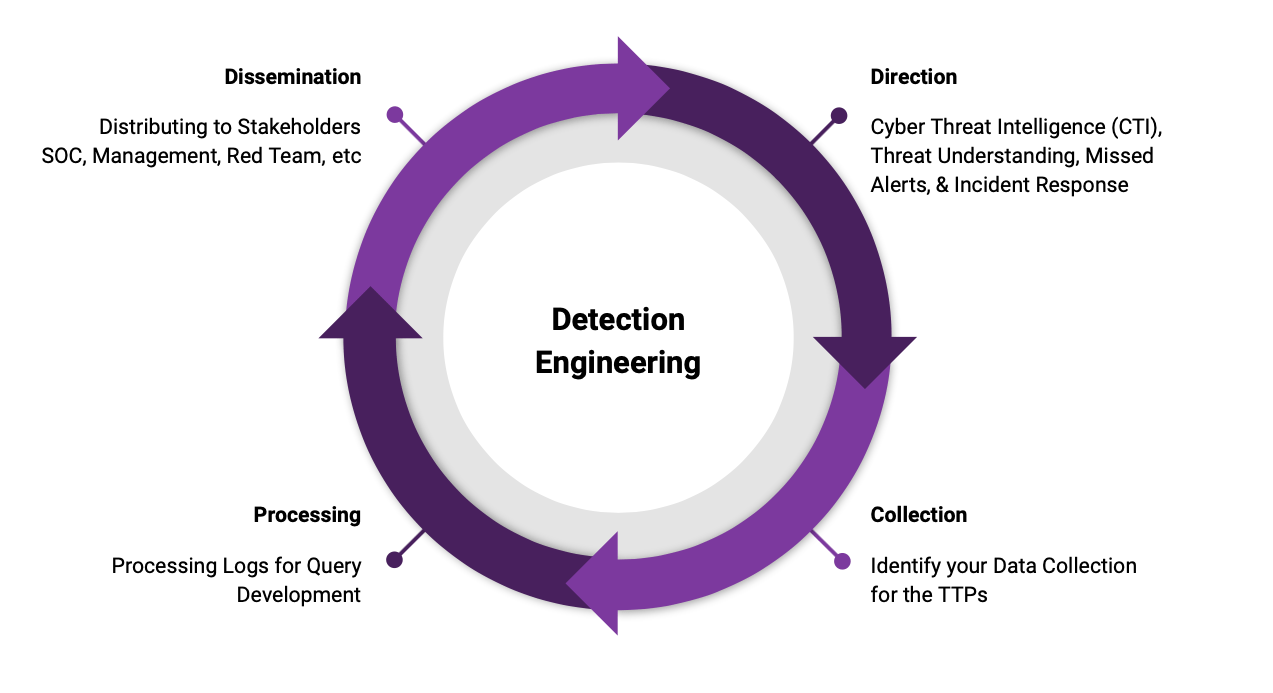

Fuente: SANS

Aunque la ingeniería de detección de amenazas es un término cada vez más popular en el sector de la seguridad de la información, todavía es un concepto relativamente nuevo en su fase de desarrollo. La información disponible es bastante limitada, y no hay tantos especialistas dedicados a esta área particular de la ciberseguridad. Sin embargo, numerosas empresas están probando sus métodos para utilizar esta teoría y mejorar sus capacidades de detección y respuesta.

Uno de los conceptos importantes de la ingeniería de detección es Detección-como-Código (DaC). Esencialmente, DaC significa que la detección implicará las mejores prácticas de implementación de la ingeniería de software mediante el uso de la moderna canalización ágil CI/CD (integración continua y entrega continua).

¿Cuáles son los beneficios de la ingeniería de detección?

Los ingenieros de seguridad utilizan el proceso DE para crear, probar y ajustar las detecciones para alertar a los equipos sobre cualquier actividad maliciosa y minimizar las alertas de falsos positivos. Algunos beneficios de la ingeniería de detección son los siguientes:

Identificación dinámica de amenazas: Las técnicas y tácticas avanzadas ayudan a los ingenieros de detección a identificar riesgos en una etapa temprana del ciclo de vida del ataque. Además de las técnicas clásicas de detección basadas en firmas, también descubre amenazas dinámicas y sofisticadas en tiempo real. Este enfoque proactivo ayuda a detectar posibles peligros antes de que causen daños graves.

Respuesta mejorada a incidentes: Las actividades relacionadas con la respuesta a incidentes se facilitan mediante la automatización y adaptabilidad empleadas en la ingeniería de detección. Los tiempos de respuesta más rápidos son posibles gracias a los sistemas automatizados que pueden analizar y priorizar rápidamente los eventos de seguridad. La capacidad de personalizar las acciones de respuesta según el tipo y grado de amenazas detectadas permite la optimización de los esfuerzos de mitigación de incidentes.

Tiempo de permanencia reducido: La cantidad de tiempo que se tarda en encontrar una brecha de seguridad se conoce como tiempo de permanencia. Al reconocer y reaccionar inmediatamente ante las amenazas, la ingeniería de detección busca acortar el período de descubrimiento de brechas. Al utilizar técnicas integrales y modificar rutinariamente los parámetros de detección, las organizaciones pueden reducir significativamente el tiempo que las explotaciones pasan desapercibidas dentro de sus redes.

Mejora de la inteligencia de amenazas: Al utilizar la ingeniería de detección, las organizaciones pueden incorporar flujos de inteligencia de amenazas y fuentes de datos en su arquitectura de detección. Esta relación mejora las capacidades de detección al proporcionar la información más reciente sobre nuevas amenazas, patrones de ataque e indicadores de compromiso. El uso de la inteligencia de amenazas puede ayudar a los equipos de seguridad a anticiparse a los riesgos emergentes y tomar decisiones informadas durante la respuesta a incidentes. Con SOC Prime’s Uncoder AI que combina el poder de la experiencia colectiva de la industria y la inteligencia aumentada, los equipos pueden explorar instantáneamente CTI relevante, incluyendo falsos positivos, triaje y configuración de alertas.

¿Por qué es importante la ingeniería de detección?

Los analistas de seguridad trabajan de cerca con alertas y datos proporcionados por herramientas de seguridad como SIEM, EDR y XDR, para detectar actividades sospechosas y anormales. Los principales problemas con estas metodologías de detección son los siguientes:

Los equipos de seguridad pueden desarrollar métodos de escritura y robustecimiento escalables para identificar amenazas complejas rápidamente al implementar DaC. Al igual que el código de aplicación bien escrito, la detección también debe ser tratada como código bien escrito que puede ser probado. Los equipos de seguridad pueden proporcionar mejores advertencias e identificar comportamientos maliciosos al verificar el control de origen y revisarlo con sus pares.

Características de un buen proceso de ingeniería de detección

El proceso de ingeniería de detección de amenazas requiere tanto buenas herramientas como excelente contenido de detección para trabajar. Sin embargo, la ingeniería de detección no se trata solo de consultas complejas. Incluso las reglas simples cuentan siempre que puedan ser guardadas, reutilizadas y permitan alertas automáticas. Un buen proceso DE tiene muchas características clave para identificar y responder a alertas de seguridad.

Todo el proceso se desglosa en una sola vista gráfica por el documento técnico de SANS. Debes construir tu estrategia y repetirla continuamente porque la ingeniería de detección es un proceso cíclico. Aquí están los componentes esenciales para un proceso DE efectivo:

Fuente: documento técnico de SANS

Ingeniería de detección: DE comienza con una imagen clara de los datos que genera una organización. El siguiente paso es evaluar las capacidades de inventario y las fuentes de datos de la organización para la generación de eventos. Solo conociendo las fuentes de datos, los ingenieros pueden entender las posibilidades de detección. El truco aquí es encontrar un equilibrio entre tener detecciones amplias que generen un gran volumen de falsos positivos y tener una regla precisa con un alto nivel de falsos negativos. Por lo tanto, cada consulta debe ser probada para el volumen de alertas y precisión.

Etapa de mantenimiento de detección: Después de desplegar cualquier regla de detección, debes mantenerla. Como cualquier código requiere actualizaciones y corrección de errores, lo mismo ocurre con las consultas. El mejor enfoque es generar tanto feedback como sea posible para mejorar colectivamente las capacidades de detección de una regla. En SOC Prime, confiamos en la defensa cibernética colectiva ya que beneficia a toda la industria.

Inteligencia de amenazas: La inteligencia de amenazas es lo que alimenta la ingeniería de detección porque podríamos definir DE como el proceso de transformar el contexto de amenazas en detecciones. Ingeniería de detección de amenazas no puede ser completamente eficiente sin una adecuada generación y recopilación de datos. Por eso, la inteligencia de amenazas es integral para DE.

¿Qué papel juega una herramienta EDR/XDR en la ingeniería de detección?

The EDR (herramienta de detección y respuesta en el endpoint) está diseñada para proteger los puntos finales de la red, mientras que la XDR (herramienta de Detección y Respuesta Extendida) se utiliza para simplificar la gestión de la seguridad de la red al aplicar políticas de seguridad en toda la red.

Ambas herramientas, EDR y XDR, funcionan como motores de análisis de seguridad. Estas herramientas pueden detectar amenazas automáticamente utilizando conocimientos de red internos y externos e inteligencia de amenazas. Estas detecciones también pueden configurarse para responder automáticamente a ciertos eventos, por ejemplo, terminando un proceso (apagando una máquina) o enviando alertas al equipo de seguridad.

El panorama de amenazas está en constante evolución. Las plataformas EDR/XDR pueden contener una gran cantidad de reglas de detección; están destinadas a proporcionar una base sólida para la mayoría de los entornos. Ningún conjunto de normativas o reglas se aplica a todo. Por eso no podemos depender solo de esas reglas y estándares. Diferentes redes y organizaciones tienen entornos distintos, y la detección debe conformarse de acuerdo con la configuración y el cumplimiento para cada caso particular. Los puntos clave que una organización necesita incluir en su herramienta de detección y respuesta son:

El papel de la inteligencia de amenazas en la ingeniería de detección

La inteligencia de amenazas es el proceso de recopilar datos para analizar motivos e identificar los objetivos de los actores de amenazas. Un analista de seguridad con inteligencia sobre datos internos y externos puede construir buenas reglas de detección. Las plataformas de inteligencia de amenazas proporcionan nuevas actualizaciones y alimentación sobre desarrollos en el panorama de amenazas cibernéticas. También ofrecen contexto de amenazas para enriquecer y mejorar el proceso de detección.

Una adecuada ingeniería de detección requiere datos contextuales basados en tácticas, técnicas y procedimientos (TTPs) descritos en el marco MITRE ATT&CK® or otros marcos. El contexto es esencial porque simplifica muchos procesos, ya que los atacantes tienden a usar las mismas cadenas de ataque. Los actores de amenazas a menudo toman el camino de menor resistencia para lograr sus objetivos. Por eso, analizar diferentes vectores de ataque es una buena idea cuando se trata de caza y detección de amenazas.

Aunque los indicadores más efectivos para la detección son los TTPs (tácticas, técnicas y procedimientos), los indicadores de compromiso (IOCs) también son importantes en la ingeniería de detección. Pero los IOCs son mucho menos flexibles que las reglas de detección basadas en comportamiento. A menudo, las direcciones IP, dominios y hashes no serán reutilizados por los actores de amenazas. Además, si estás tratando con una explotación sensible al tiempo, los indicadores de compromiso podrían no haber sido publicados aún. Aún así, los IOCs son efectivos para la detección retrospectiva para descubrir si fuiste objetivo en el pasado.

Aparte de la ingeniería de detección, las organizaciones también deberían aprovechar la caza de amenazas para fortalecer su postura de seguridad. Sin la caza de amenazas, DE no está completo y podría terminar siendo menos eficiente. Concentrarse en amenazas conocidas es esencial, pero eso por sí solo no puede garantizar un sistema de defensa completo. Por supuesto, la ciberseguridad es la industria donde la protección al 100% es un mero mito. Pero cuanto más completo sea tu enfoque, menos vulnerables terminarán siendo tus sistemas.

Al aprovechar SOC Prime’s Uncoder AI, los equipos están equipados con el marco de inteligencia aumentada para la ingeniería de detección avanzada que fusiona el poder de Sigma y ATT&CK y se apoya en la experiencia impulsada por pares para codificar, validar y compartir ideas de detección más rápida y fácilmente que nunca antes.