Introducción

Muchos equipos azules están utilizando MITRE ATT&CK para avanzar en la madurez de su detección y respuesta. El arsenal de herramientas EDR, registros de eventos y herramientas de triaje del equipo azul están desvelando la historia de lo que ocurre en los endpoints. Sin embargo, las anomalías son normales y estas alertas y fuentes de datos necesitan ser trieadas para avanzar con acciones de respuesta o filtrado. El proyecto ATT&CK proporciona a los defensores progresistas una base de conocimiento y recursos que pueden ser utilizados como herramientas para entender ataques y, por lo tanto, las reglas y métodos para la detección. Usar ATT&CK para esta reflexión personal te ayudará a avanzar en el mundo de la ciberseguridad.

Requisitos

Un laboratorio que ejecute al menos una máquina con Windows 7 o Windows 10 es crucial para el avance personal de cualquier defensor. Avanzar sin práctica en un entorno de laboratorio aislado llevará únicamente a una comprensión superficial de las técnicas. No se aconseja utilizar una computadora no aislada para probar técnicas de adversarios. Recomiendo encarecidamente, como mínimo, aumentar la configuración predeterminada de registro (powershell, línea de comandos del proceso, etc.), instalar y configurar sysmon, y tener procmon ejecutándose todo el tiempo.

¿Cómo puede ayudar ATT&CK?

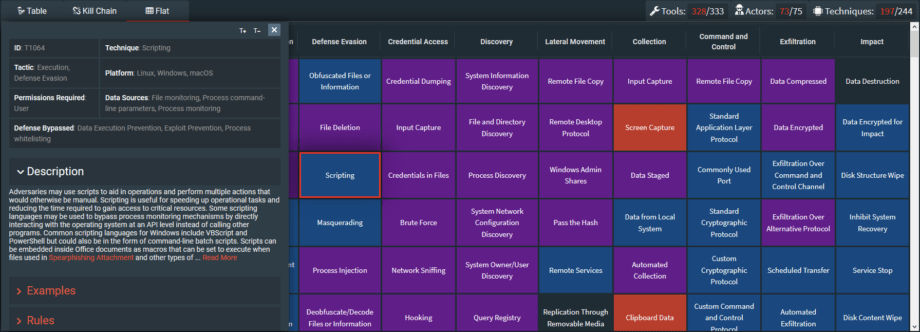

A menudo referido por la comunidad como un “marco”, los creadores de ATT&CK lo refieren como una “base de conocimiento”. ATT&CK fue creado para seguir las técnicas de los atacantes que se utilizarían en emulaciones de adversarios. El “CK” en ATT&CK significa “Conocimiento Común”. Cada táctica y técnica cubierta en la base de conocimiento ATT&CK es considerada por MITRE como algo que todo defensor debería conocer.Antes de ComenzarDebe identificar un lugar para guardar sus notas sobre cada técnica. Una forma sencilla de descargar cada técnica en un formato para tomar notas es a través del MITRE ATT&CK Navigator que tiene la capacidad de descargar la matriz en un formato xlsx para Excel. Además, SOC Prime proporciona una vista fácil de navegar de la matriz ATT&CK a través del Threat Detection Marketplace que está disponible de forma gratuita.Navegador de Ataques:

https://mitre-attack.github.io/attack-navigator/enterprise/

Mercado de Detección de Amenazas:

https://tdm.socprime.com/att-ck/

Aquí hay algunas notas sugeridas para tomar:

Aquí hay algunas notas sugeridas para tomar:

- Escribe tu propia descripción de la técnica.

- Guarda una copia del código POC.

- Guarda una copia de las firmas escritas o ideas de detección.

- Guarda una copia (o enlace) a herramientas gratuitas y de código abierto útiles en la investigación de la técnica post-compromiso.

- Mantén un registro de los recursos más útiles que hayas identificado para cada técnica.

- Mantén un registro de los expertos que consideres más influyentes para tu comprensión.

Orientación General

1. Identificar una Técnica de la Matriz ATT&CKEl método más rápido y sencillo para usar ATT&CK para el progreso personal es comenzar a profundizar en cada técnica y táctica listada en la matriz ATT&CK de izquierda a derecha. Este enfoque de fuerza bruta te llevará a través de cada técnica, sin embargo, puede que no sea el más eficiente para asegurar que estés madurando rápidamente en las áreas que más importan.

Aquí hay algunas realidades de las técnicas ATT&CK que deberían influenciar cómo te acercas a usarlas para guiar el aprendizaje:

- Algunas técnicas son más difíciles de comprender y actuar que otras; no deseas abrumarte con técnicas complicadas.

- Algunas técnicas son muy específicas y otras son “amplias”; ampliaré esto más adelante.

- Algunas técnicas son más comúnmente usadas por adversarios que otras. Por ejemplo, las técnicas que abusan de .NET se han vuelto más comunes a medida que los equipos azules tienen mejor posición contra los ataques de powershell.

Afortunadamente, Travis Smith de Tripwire ha publicado una matriz ATT&CK personalizada basada en su experiencia como docente que puede ser utilizada para identificar métodos más fáciles de los más difíciles. No temas saltar y volver a una técnica si encuentras ciertas técnicas más difíciles de comprender.

Publicación de Blog de Travis Smith:

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Personalización del Navegador de Ataques de Travis Smith:

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

Nota: Ten en cuenta que a medida que ATT&CK evoluciona estas matrices personalizadas pueden quedar desactualizadas.

2. Lee la Página de la Técnica ATT&CKCada técnica listada en ATT&CK generalmente está más involucrada de lo que el resumen de ~1,000 palabras que MITRE proporciona. Por ejemplo, el “compromiso por acceso rápido” listado como la primera técnica en la esquina superior izquierda de la matriz es una técnica muy amplia. Existen muchos métodos que se ajustan a esta técnica como el objetivo de extensiones, errores en navegadores, o errores en sistemas operativos. La detección y comprensión de estos métodos puede diferir extremadamente. Por ejemplo, detectar un archivo flash malicioso es diferente de detectar un javascript malicioso. Un exploit de archivo flash probablemente esté contenido en el formato SWF e involucre el análisis de actionscript mientras que un exploit basado en javascript es un archivo de texto plano y probablemente apunte al motor javascript del navegador.

El material que MITRE proporciona en cada página ATT&CK es una buena introducción a la técnica. Generalmente te proporcionará la jerga y suficiente información para guiarte en investigaciones adicionales. Para muchas técnicas, leer la descripción de ATT&CK probablemente te proporcione más preguntas que respuestas. Esto es algo bueno.Cosas para pensar:A medida que lees la Página de la Técnica ATT&CK deberías tener en cuenta lo siguiente:

- ¿Qué sustantivos son vagos para mí?

a. Es decir, ¿Qué es “Actionscript”. - ¿Cuántos adversarios están listados como que usan esta técnica?

a. Generalmente, cuanto más adversarios están listados más común y fácil de abusar la técnica puede ser. - ¿Qué tan específica es esta técnica?

a. Algunas técnicas son muy específicas que pueden no involucrar tanta investigación adicional como una técnica amplia. - ¿Qué herramientas ofensivas se listan como asociadas con esta técnica y son de código abierto o están disponibles para pruebas?

3. Estudio de Recursos (Investigación)Para cada Técnica hay una abundancia de recursos ubicados en la parte inferior de la página. Generalmente, los recursos cubrirán reportes de cuando los adversarios utilizaron la técnica en el pasado. Estos recursos pueden o no entrar en los detalles técnicos de la técnica. El mejor recurso que puede estar listado bajo la técnica generalmente será el reporte de investigación ofensiva original o publicación del blog.Cosas para pensar:A medida que lees los recursos deberías tener en cuenta lo siguiente:

- ¿Qué sustantivos son vagos para mí?

a. Es decir, ¿Qué es “Actionscript”. - ¿Tienen los autores de esta publicación páginas de github, publicaciones de blog, una cuenta de twitter, etc.?

- ¿Qué herramientas ofensivas se listan como asociadas con esta técnica y son de código abierto o están disponibles para pruebas?

- ¿Existe Código POC disponible?

- ¿Qué mecanismos de prevención y detección se proponen por parte del investigador? ¿Acusan específicamente a la técnica?

- ¿Qué herramientas o técnicas están disponibles para detectar esta técnica post-compromiso?

- ¿He cubierto todos los aspectos de esta técnica? ¿Existen métodos adicionales de esta técnica que no he cubierto?

4. Recursos Adicionales (Investigación)Como ATT&CK es una base de conocimiento común, existen muchos recursos de investigadores que no están necesariamente vinculados a ATT&CK. Los recursos pueden agregar ejemplos específicos de técnicas, identificar detecciones específicas, y publicar investigaciones de técnicas ofensivas.

Aquí hay algunos de mis recursos favoritos que cubren técnicas de adversario en ATT&CK y muchos enlazan a recursos adicionales:Proyecto Binaries y Scripts de Living of the Land:

https://github.com/LOLBAS-Project/LOLBAS

Sitio Web y Blog de Sean Metcalf:

https://adsecurity.org/

Threat-Hunter Playbook de Roberto Rodriguez:

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

Pósteres de SANS:

https://digital-forensics.sans.org/community/posters

Blog de Casey Smith:

http://subt0x11.blogspot.com/

Blog de Adam Hexacorn:

http://www.hexacorn.com/blog/Afortunadamente para nosotros, muchas de estas técnicas han sido explicadas por investigadores de seguridad en conferencias a lo largo de los años. Aquí hay algunos clásicos:Defendiendo contra Ataques a PowerShell – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Abusando de la Instrumentación de Gestión de Windows – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8Diseñando Backdoors en DACL de Active Directory – Andy Robbins y Will Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxECosas para pensar:Vea el Paso 3.5. Realizando una Emulación (Emular)

Nota: No descargues herramientas de emulación a menos que seas propietario de la red o tengas permiso explícito. Las herramientas de emulación a menudo son marcadas por Anti-Virus y pueden contener exploits.Emular una técnica en un laboratorio aislado es excelente. El código de Prueba de Concepto (POC) proporciona a los defensores una ventana para dominar la comprensión de un ataque. Existen muchos scripts de emulación gratuita y código POC y estos conjuntos de herramientas proporcionan una ventana a la técnica en forma de código reducido. Simplemente ejecutar el código y observar el resultado no es suficiente. Se debe intentar recorrer el POC línea por línea para entender la técnica. Además, los registros capturados nativamente por el sistema operativo, sysmon, y procmon deben ser revisados. En algunos casos, capturar telemetría adicional con herramientas como wireshark, depuradores, monitores de API, volcados de memoria, etc. puede ser beneficioso. Además, ejecutar herramientas forenses post emulación (como las disponibles por Eric Zimmerman) puede ser beneficioso dependiendo de la técnica.

Escribir y probar la detección de esa técnica es otra excelente manera de entender el ataque y las limitaciones y el contexto de alertar sobre ese evento. Hoy en día, muchas reglas se comparten a través de SIGMA un formato de firma de código abierto para SIEMs.

SOC Prime proporciona el Mercado de Detección de Amenazas que consiste en emulaciones y reglas para la mayoría de las técnicas en ATT&CK. Puedes crear una cuenta gratuita y obtener acceso a muchas reglas de forma gratuita (https://tdm.socprime.com/login/).

Algunas técnicas pueden ser increíblemente difíciles de entender o replicar sin formación y experiencia avanzadas. Es normal, incluso después de realizar una emulación, comprender o incluso escribir tu propio código; no entender completamente lo que está sucediendo. Si has llegado tan lejos y tienes preguntas persistentes, contactar directamente con mentores o investigadores puede ser útil.Cosas para pensar:A medida que lees los recursos deberías tener en cuenta lo siguiente:

- ¿Puedo cambiar / alterar el POC para eludir la detección?

- ¿Existen POCs adicionales disponibles que se ajusten a esta técnica pero usen un método diferente?

Limitaciones

TiempoEl tiempo desde el descubrimiento o la solicitud de una nueva técnica para ser publicada hasta que la técnica sea publicada puede llevar varios meses. Alternativas como seguir a los investigadores en Twitter es una gran manera de adelantarse al juego. Sin embargo, separar la señal del ruido con el diluvio de información que se comparte puede ser una tarea abrumadora.ProfundidadNo todos los temas aplicables a la ciberseguridad están cubiertos por las técnicas ATT&CK. Por ejemplo, probablemente no se vaya a aprender sobre las complejidades de los exploits basados en uso-después-de-libre. Mirar otros marcos y bases de conocimiento como el Enumeration of Common Weaknesses de MITRE puede ser útil aquí.