¡Buenas noticias a todos!

Después de un día, noche y mañana bastante largos de estudiar las noticias, investigar y rastrear el #WannaCry ransomwareworm, hay algunos descubrimientos que compartir… Esto incluye Host y Network IOCs, su análisis obtenido con la ayuda de colegas investigadores de seguridad y practicantes, revisión de la infraestructura C2 y sus interacciones con Tor. Por último, pero no menos importante, algunos casos de uso de SIEM gratuitos que pueden ayudarte inmediatamente a detectar y comenzar a bloquear el desastre mencionado anteriormente para que no escale. Y hay una revisión rápida de firmas SIGMA que recién he descubierto (Yara para SIEM). Descargo de responsabilidad: el objetivo de esta publicación es proporcionar IOCs y orientación sobre cómo detectar y bloquear la amenaza del ransomware #WannaCry aprovechando herramientas SIEM, OSINT, firewalls, proxies/pasarelas de seguridad y hacer todo esto en el menor tiempo posible. Esto no es un análisis inverso de malware ni un artículo de medios, ya que hay un gran trabajo hecho en ese sentido por muchas personas que ya (sabes quién eres, ¡gracias por la ayuda!)

Análisis macro

Por si te perdiste toda la explosión mediática sobre el brote del ransomware worm #WannaCry / #WannaCrypt que golpeó al mundo el viernes 12thde 2017, estos 2 artículos de alto nivel me parecen los más completos y fáciles de entender de los 40 y tantos que he leído hasta ahora:forbes.com, blog.qualys.com.

Y un mapa de ataque grabado por MalwareTech, quien tomó control de uno de los dominios de malware.

¿Pero por qué no Cisco Talos? Aquí está el enlace http://blog.talosintelligence.com/2017/05/wannacry.html, pero ese artículo es una lectura extensa y genera preguntas sobre la parte técnica (sigue leyendo para ver por qué). Y si estás leyendo esto, significa que estamos juntos en resolver la naturaleza técnica de este incidente y prevenir que ataques similares ocurran en el futuro.

Concluyendo el análisis macro, una opinión de un colega de seguridad: “Bueno, pero mi verdadero punto es que, ahora que se han filtrado herramientas de hacking de la CIA / NSA, estoy seguro de que esto volverá a suceder … las empresas deberán ser proactivas, consultar su CMDB, y localizar estos sistemas sin soporte, y rápidamente actualizarlos, reforzarlos al deshabilitar cualquier servicio de Windows no esencial, y someter los más críticos a pruebas de penetración de terceros… si la empresa elige ‘aceptar el riesgo’ (para evitar el costo), es solo justo que el riesgo se explique completamente a ellos.”

“Bueno, pero mi verdadero punto es que, ahora que se han filtrado herramientas de hacking de la CIA / NSA, estoy seguro de que esto volverá a suceder … las empresas deberán ser proactivas, consultar su CMDB, y localizar estos sistemas sin soporte, y rápidamente actualizarlos, reforzarlos al deshabilitar cualquier servicio de Windows no esencial, y someter los más críticos a pruebas de penetración de terceros… si la empresa elige ‘aceptar el riesgo’ (para evitar el costo), es solo justo que el riesgo se explique completamente a ellos.”

¡Vamos a la parte divertida!

IOCs de red y su utilidad

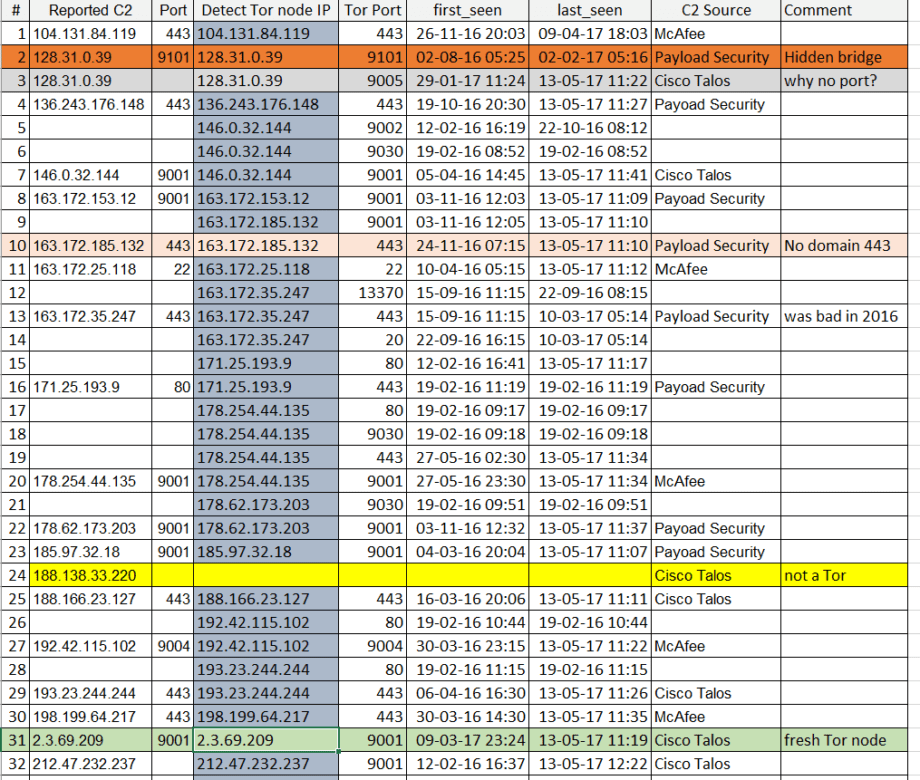

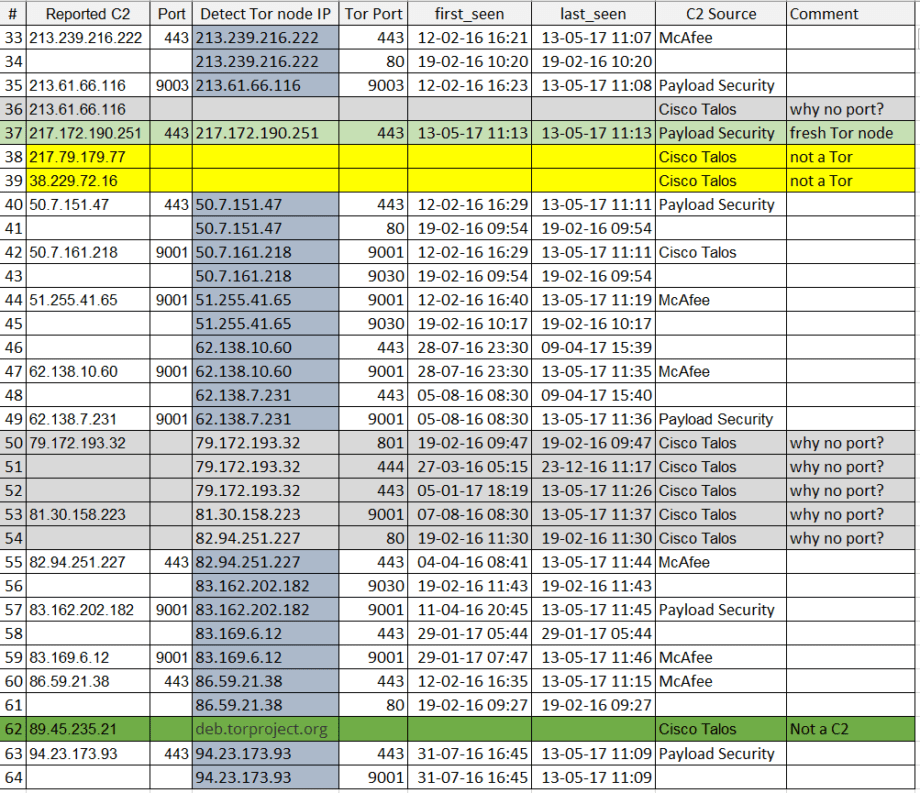

En cuanto a OSINT, pudimos desenterrar 39 direcciones IP, a veces con puertos, protocolos y comentarios. Esto provino de McAfee, Cisco Talos y la muestra del sandbox de Payload Security. Todos sabemos que la IP por sí misma no es un buen #threatintel así que hagamos algo de análisis de lo que vemos y cómo puede ayudarnos a Detectar y Bloquear WannaCry / WannaCrypt o cualquier cosa que sea #wannamesswithourproperty. Cada IP fue testeada, analizada a través de VirusTotal y con el feed DetectTor de SOCPrime. Este último es una colección de 1,5 años de actividad de la red Tor que se recopila en tiempo real. Tabla inicial para tu referencia.

| IP | Puerto | Proto | Fuente | Geo | ASN | Organización | Tipo Tor | Estado VT |

| 104.131.84.119 | 443 | McAfee | US | 393406 | Digital Ocean | Nodo de Salida | Limpio | |

| 128.31.0.39 | 9101 | TCP | Payoad Security | US | 3 | MIT | Nodo de Salida | Malicioso |

| 128.31.0.39 | Cisco Talos | Yes | Malicioso | |||||

| 136.243.176.148 | 443 | TCP | Payoad Security | DE | 24940 | Hetzner Online AG | Nodo de Salida | Malicioso |

| 146.0.32.144 | 9001 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Nodo de Salida | Malicioso | |

| 163.172.153.12 | 9001 | TCP | Payoad Security | GB | ONLINE SAS | Yes | Malicioso | |

| 163.172.185.132 | 443 | TCP | Payoad Security | GB | ONLINE SAS | Yes | Malicioso | |

| 163.172.25.118 | 22 | McAfee | GB | Yes | Malicioso | |||

| 163.172.35.247 | 443 | TCP | Payoad Security | FR | ONLINE SAS | Salida, Guardián | Tal vez limpio | |

| 171.25.193.9 | 80 | TCP | Payoad Security | SE | 198093 | Foreningen for digitala fri- och rattigheter | Nodo de salida | Malicioso |

| 178.254.44.135 | 9001 | McAfee | DE | 42730 | EVANZO e-commerceGmbH | Nodo de Salida | Malicioso | |

| 178.62.173.203 | 9001 | TCP | Payoad Security | NL | 200130 | Digital Ocean | Nodo de Salida | Malicioso |

| 185.97.32.18 | 9001 | TCP | Payoad Security | SE | 44581 | AllTele Allmanna Svenska Telefonaktiebolaget | Nodo de Salida | Malicioso |

| 188.138.33.220 | Cisco Talos | DE | 8972 | intergenia AG | Malicioso | |||

| 188.166.23.127 | 443 | Cisco Talos | NL | 202018 | Digital Ocean | Nodo de Salida | Malicioso | |

| 192.42.115.102 | 9004 | McAfee | NL | 1103 | SURFnet | Nodo de Salida | Malicioso | |

| 193.23.244.244 | 443 | Cisco Talos | DE | 50472 | Chaos Computer Club e.V. | Nodo de Salida | Malicioso | |

| 198.199.64.217 | 443 | McAfee | US | 46652 | ServerStack | Nodo de Salida | Malicioso | |

| 2.3.69.209 | 9001 | Cisco Talos | FR | 3215 | Orange | Nodo de Salida | Limpio | |

| 212.47.232.237 | Cisco Talos | FR | 12876 | Tiscali France | Nodo de Salida | Malicioso | ||

| 213.239.216.222 | 443 | McAfee | DE | 24940 | Hetzner Online AG | Nodo de Salida | Malicioso | |

| 213.61.66.116 | 9003 | TCP | Payoad Security | DE | 8220 | COLT Technology Services Group Limited | Nodo de Salida | Malicioso |

| 213.61.66.116 | Cisco Talos | DE | 8220 | COLT Technology Services Group Limited | Nodo de Salida | Malicioso | ||

| 217.172.190.251 | 443 | TCP | Payoad Security | DE | 8972 | intergenia AG | Nodo de Salida | Limpio |

| 217.79.179.77 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Limpio | |||

| 38.229.72.16 | Cisco Talos | US | 23028 | Team Cymru | Malicioso | |||

| 50.7.151.47 | 443 | TCP | Payoad Security | US | 174 | FDCservers.net | Nodo de Salida | Malicioso |

| 50.7.161.218 | 9001 | Cisco Talos | NL | 174 | FDCservers.net | Nodo de Salida | Malicioso | |

| 51.255.41.65 | 9001 | McAfee | FR | 16276 | OVH SAS | Nodo de Salida | Malicioso | |

| 62.138.10.60 | 9001 | McAfee | DE | 61157 | Heg mas | Nodo de Salida | Malicioso | |

| 62.138.7.231 | 9001 | TCP | Payoad Security | DE | 61157 | Heg mas | Nodo de Salida | Malicioso |

| 79.172.193.32 | Cisco Talos | HU | 29278 | Deninet KFT | Nodo de Salida | Malicioso | ||

| 81.30.158.223 | Cisco Talos | DE | 24961 | myLoc managed IT AG Vserver Netz | Nodo de Salida | Malicioso | ||

| 82.94.251.227 | 443 | McAfee | NL | 3265 | XS4ALL Internet BV | Nodo de Salida | Malicioso | |

| 83.162.202.182 | 9001 | TCP | Payoad Security | NL | 3265 | XS4ALL Internet BV | Nodo de Salida | Malicioso |

| 83.169.6.12 | 9001 | McAfee | DE | 20773 | Host Europe GmbH | Nodo de Salida | Malicioso | |

| 86.59.21.38 | 443 | McAfee | AT | 3248 | Tele2 Telecommunication GmbH | Nodo de Salida | Malicioso | |

| 89.45.235.21 | Cisco Talos | SE | 1653 | SUNET/NORDUnet | Yes | Malicioso | ||

| 94.23.173.93 | 443 | TCP | Payoad Security | FR | 16276 | OVH.CZ s.r.o. | Nodo de Salida | Malicioso |

¿Qué vemos? ¡36 de 39 IP o el 92% de las direcciones C2 reportadas son, he aquí! nodos Tor. Y 37 IP son marcadas como maliciosas por VirusTotal dentro de días o 1,5 meses de incidentes y eso es un 87%. Pero, ¿por qué vemos casi ningún puerto? Vamos a analizar más a fondo, no hay tiempo para dibujar una imagen bonita (además mis habilidades de dibujo son malas) así que compartiré 2 imágenes de otra tabla .XLS:

¿Qué pasa con las tablas y los colores? Nombraré algunas cosas:

¿Qué pasa con las tablas y los colores? Nombraré algunas cosas:

1) Solo hay 1 Puente Tor Oculto (naranja). Esto significa que el atacante tenía prisa por lanzar las cosas y es probable que sea un criminal cibernético y no un actor de APT patrocinado por el estado (a menos que sea un plan de engaño ultra sofosticado para pretender que no eres un actor de APT). Si comparamos este brote con campañas serias de APT, los puentes Tor ocultos hacen que la infraestructura sea mucho más sigilosa y difícil de abordar, además de costosa.

2) El transporte utilizado en todos los nodos Tor no está ofuscado y no usa el moderno Tor meek ni Obfs4. Esto significa que el tráfico es relativamente fácil de distinguir en un entorno corporativo, ni siquiera necesitas un DPI para hacerlo.

3) Todas las IP’s reportadas fueron comparadas con Detect Tor que tiene más de 18 meses de historial de nodos Tor, transporte y reputación. Esto nos permite descubrir los puertos utilizados por los nodos Tor y atribuirlos, enriqueciendo así los IOCs. También puedes encontrar nodos nuevos (31 y 37), solo 2 de 39 esto significa que no se desplegó una nueva infraestructura Tor especial para el ataque: se utilizó la red Tor existente con dominios C2 ocultos detrás en .onion web.

4) En los C2 reportados, 13 puertos, p. ej. 33% son 443 y 13 son 9001 (puerto Tor por defecto) y 3 más son puertos 900X. Con redes correctamente segmentadas las conexiones salientes al puerto 9001 no pasarán desde ningún segmento de la mayoría de las empresas. En conjunto de datos enriquecido estamos tratando con 59 puertos, haciendo que los puertos 443 y 9001 formen el 59% de todos los puertos. También vemos que 4 de las IPs reportadas por Talos no tienen puertos, sin embargo, están activas a partir del 13.05.17 y descubrimos los puertos.

5) #28, 38 y 39 NO son nodos Tor, sin embargo, están marcados como maliciosos por VirusTotal y no hay puertos reportados nuevamente por Talos. Es probable que sean sitios de distribución.

6) #62 es un falso positivo reportado por Talos, ya que lleva a deb.torproject.org y otros múltiples subdominios de torproject que son bastante benignos, ya que hospedan el navegador Tor lo que no los hace un C2 o sitio web malicioso.

Entonces, ¿qué hacer con la información C2? Puedes usarla como IOC codificado para las próximas 1-2 semanas, pero su precisión disminuirá con cada hora que pase. Lo más importante es que la red C2 está completamente detrás de Tor y al hacer listas negras en vivo en el perímetro corporativo y dispositivos endpoint podemos prevenir el tráfico C2 por completo. Al menos para esta variante del ransomware worm wannacry? porque no se informaron capacidades de túnel DNS en el momento de esta redacción.

IOCs basados en Host:

Hay una firma SIGMA creada por el autor del proyecto Florian Roth en github:github.comCita del sitio del proyecto «Sigma es un formato de firma genérico y abierto que permite describir eventos de registro relevantes de una manera directa. El formato de la regla es muy flexible, fácil de escribir y aplicable a cualquier tipo de archivo de registro. El propósito principal de este proyecto es proporcionar una forma estructurada en la que investigadores o analistas puedan describir sus métodos de detección desarrollados una vez y hacerlos compartibles con otros.

Sigma es para archivos de registro lo que Snort es para el tráfico de red y YARA es para archivos.

Los casos de uso incluyen:

- Describe tu método de detección descubierto una vez en Sigma para hacerlo compartible

- Comparte la firma en el apéndice de tu análisis junto con hashes de archivos y servidores C2

- Comparte la firma en comunidades de inteligencia de amenazas – por ejemplo, a través de MISP

- Proporciona firmas Sigma para comportamientos maliciosos en tu propia aplicación (Mensajes de error, violaciones de acceso, manipulaciones)

- Integra un nuevo registro en tu SIEM y verifica el repositorio Sigma para reglas disponibles

- Escribe un convertidor de reglas para tu herramienta de análisis de registros personalizada y procesa nuevas reglas Sigma automáticamente

- Proporciona un feed gratuito o comercial para firmas Sigma»

Estamos trabajando junto con el equipo de Sigma para expandir las capacidades a más tecnologías SIEM.

Puedes encontrar más IOCs de host en el sandbox de Payload Security aquí:hybrid-analysis.comSe están preparando IOCs adicionales basados en host y se incluirán en el artículo en las próximas 24 horas.

Mitigación, también conocida como CryNoMore

- Sin acceso Tor entrante o saliente desde instalaciones corporativas. Usa ACL en FW / NGFW, pasarelas de seguridad / proxies y DNS RPZ si tienes DNS en unix. Puedes obtener feed Tor de OSINT o de nuestro UCL, revisa y regístrate aquímy.socprime.com/en/ucl/tor/, el caso de uso ahora es gratuito para siempre para todas las organizaciones empresariales y del sector público. Esto bloquearía la mayor parte de las comunicaciones de Entrega y C2.

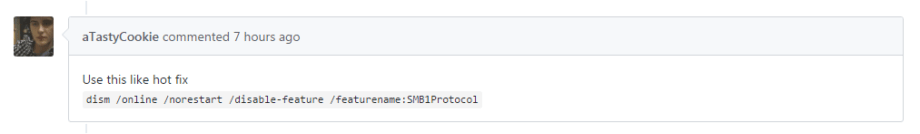

- ¿Tienes un sistema operativo MS obsoleto y no puedes aplicar parches? Usa esto como una solución rápida “dism /online /norestart /disable-feature /featurename:SMB1Protocol” o cualquier método que prefieras para desactivar los servicios SMB. Idea de origen:

- Parchea el MS17-010 si aún no lo has hecho:technet.microsoft.comY aplique parches contra todos los exploits revelados por Shadow Brokers lo antes posible. ¿Necesitas ayuda para medir el riesgo? Escanea la red con Qualys, Tenable o cualquier herramienta que entienda los ID de CVE. La lista de CVE se puede obtener aquí:https://github.com/misterch0c/shadowbroker

- ¿Tienes SMB en el perímetro? Entonces probablemente ya estés cifrado 🙁 Usa Shodan para encontrar puertos abiertos en tu perímetro, es gratis. Aunque un mapeo y escaneo continuo de puertos haría un mejor trabajo, incluso el buen NMAP puede hacer el trabajo.

- Si revisaras cada conexión saliente del puerto 443 con VirtusTotal, probablemente bloquearías >87% del tráfico C2 en este ataque. Piénsalo.

- Como regla general, pregúntate esto: ¿por qué permites tráfico saliente al puerto 9001 de todos modos? O de hecho, a cualquier puerto excepto 80 y 443.

- Bloquea todas las solicitudes salientes en el puerto 80 y 443 a direcciones IP que no se resuelvan en un dominio. Puedes ser más creativo y limitar esto con una lista blanca del Alexa top 1M y excluir subredes de dsl/internet doméstico/internet móvil. Si tienes un gateway web de seguridad avanzada, entonces bloquea el acceso no solo a todas las URL maliciosas sino también a las no categorizadas.

- ¿Todavía abriendo archivos adjuntos desconocidos en correos electrónicos que no esperabas? No lo hagas. Simplemente no.

p.d. Las últimas 48 horas fueron un infierno de «diversión»: primero busqué por todos lados en mi laptop un backdoor de HP en los controladores de audio y no encontré nada. Luego resultó que el MS17-010 no se instaló correctamente en mi máquina… Así que aquí lo tenemos, la transición de la vieja escuela de «Confía pero verifica» al lema del Ciber 2.0 de «Nunca confíes y siempre verifica». Nunca fue tan correcto, es hora de vivir por ello.

/Mantente seguro. Y prueba tus copias de seguridad regularmente.

Credits:

Florian Roth and Tom U. for sharing hosts IOCs, developing and supporting SIGMA initiative for SIEM rules

Aleks Bredikhin for waking up late night and starting the update on ArcSight use case.

If you read this far, here are the links to all mentioned goodies:

ArcSight rule package:at Use Case Library https://ucl.socprime.com/use-case-library/info/403/ y en Protect724: https://www.protect724.hpe.com/docs/DOC-15255Paquete Splunk en la Biblioteca de Casos de Uso https://ucl.socprime.com/use-case-library/info/405/Paquete QRadar en la Biblioteca de Casos de Uso https://ucl.socprime.com/use-case-library/info/404/Firma SIGMA que se puede convertir a Splunk, Elastic y LogPoint: https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_malware_wannacrypt.ymlFirma SIGMA que se puede convertir a Splunk, Elastic y LogPoint:github.comResultados de sandbox de seguridad del payload con IOCs e indicadores de comportamiento:hybrid-analysis.com

Votar a favor / Compartir / Comentar / Invitar a discutir

CSV:WannaCry_IOCs_fuentes públicas y VTCSV:WannaCry_IOCs_verificación cruzada con el feed de Tor