El colectivo de hackers vinculado a China, rastreado como UNC6384, ha sido observado detrás de ataques de ciberespionaje contra diplomáticos en el Sudeste Asiático y diversas organizaciones globales, en línea con los objetivos estratégicos de Pekín. La campaña secuestra el tráfico web para entregar un downloader firmado digitalmente, lo que conduce al despliegue de una variante del backdoor PlugX mediante sofisticadas técnicas de ingeniería social y evasión.

Detectar ataques de UNC6384

El Informe Global de Amenazas 2025 de CrowdStrike destaca el ritmo intensificado de las operaciones cibernéticas vinculadas a China, señalando un aumento del 150% en la actividad patrocinada por el estado y hasta un 300% en los ataques dirigidos contra servicios financieros, medios, manufactura y sectores industriales. La última campaña de UNC6384 refleja esta tendencia, ilustrando las crecientes capacidades ofensivas y la sofisticación de los grupos de hacking chinos.

Regístrese en la plataforma SOC Prime para acceder a un extenso marketplace de más de 600.000 reglas y consultas de detección utilizables en soluciones líderes de analítica de seguridad, inteligencia de amenazas con IA nativa, threat hunting automatizado y capacidades avanzadas de detection engineering. La plataforma SOC Prime selecciona un stack de detección relevante para ayudar a organizaciones globales a protegerse contra ataques sigilosos vinculados al grupo UNC6384 respaldado por China. Haga clic en el botón Explorar Detecciones para acceder a reglas Sigma de comportamiento mapeadas al framework MITRE ATT&CK®, junto con IOCs y reglas generadas por IA, compatibles con múltiples plataformas SIEM, EDR y Data Lake en uso.

Para más contenido sobre TTPs asociados con Mustang Panda, un grupo vinculado a China que comparte similitudes con las tácticas y herramientas de UNC6384, los defensores pueden explorar el Threat Detection Marketplace bajo la etiqueta “Mustang Panda” o utilizar la etiqueta “APT” para acceder a una cobertura más amplia sobre amenazas de actores estatales.

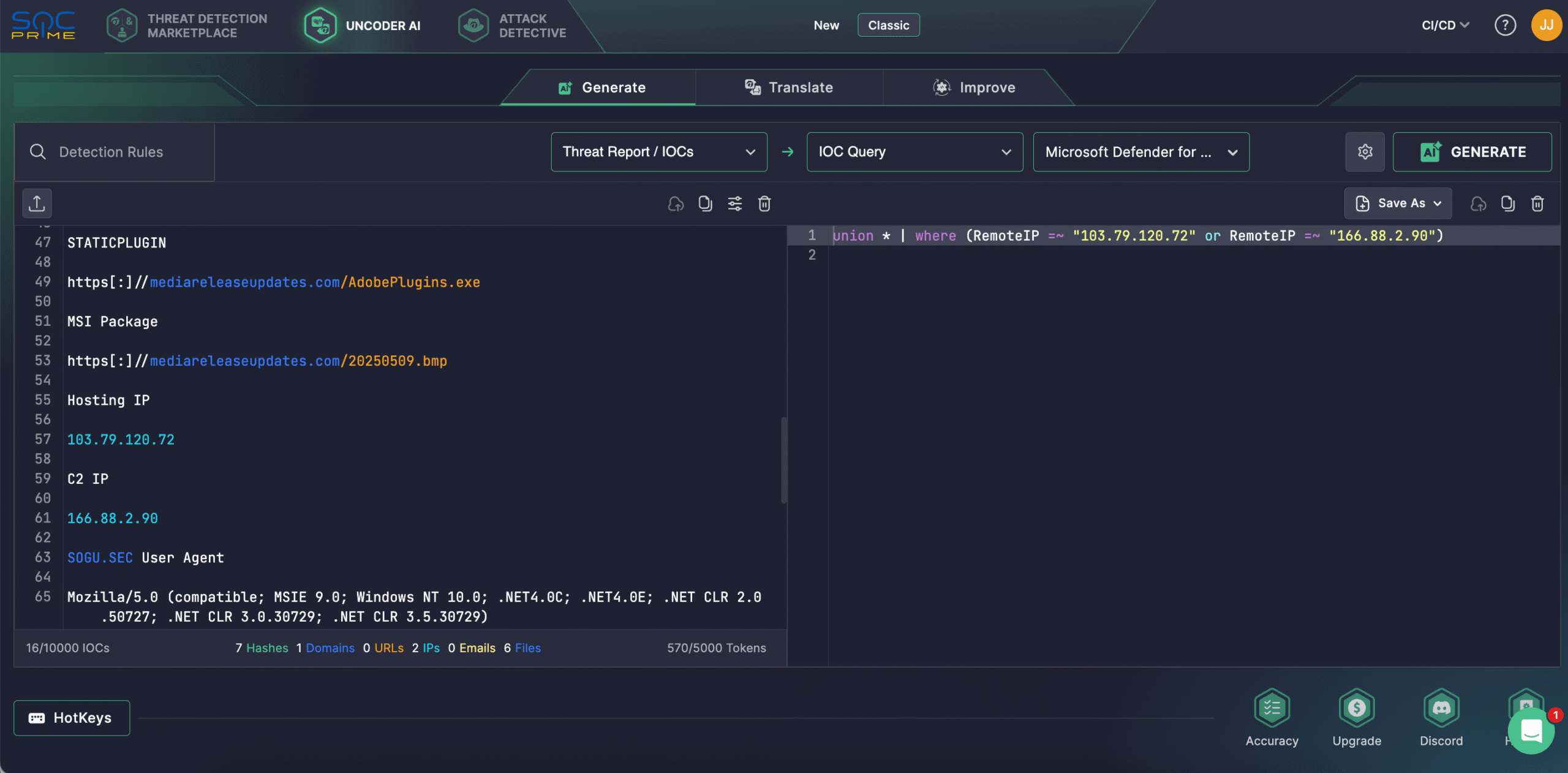

Los ingenieros de seguridad pueden aprovechar Uncoder AI para acelerar la correlación de IOCs convirtiendo instantáneamente inteligencia de amenazas del correspondiente informe de Google Threat Intelligence Group en consultas personalizadas de hunting. Alternativamente, se puede utilizar Uncoder AI para generar algoritmos de detección a partir de reportes brutos, predecir etiquetas ATT&CK, optimizar consultas con IA, traducirlas a múltiples formatos de lenguaje y visualizar el Attack Flow que cubre la última actividad de UNC6384.

Análisis de ataques UNC6384

A inicios de la primavera de 2025, Google Threat Intelligence Group (GTIG) reveló ataques sofisticados atribuidos al actor vinculado a China UNC6384, con un enfoque principal en diplomáticos del Sudeste Asiático y otras organizaciones a nivel mundial. UNC6384 muestra TTPs que se superponen con Mustang Panda (también conocido como BASIN, Bronze President, Camaro Dragon, Earth Preta, Red Lich, Temp.Hex, TA416 o RedDelta). La operación aprovechó redirecciones de captive portal para secuestrar tráfico y entregar STATICPLUGIN, habilitando el despliegue en memoria de una variante de PlugX (también conocido como Korplug) identificada como el backdoor SOGU.SEC.

Activo al menos desde 2008, el malware PlugX ha sido ampliamente utilizado por grupos de amenazas chinos, incluido Mustang Panda. Por ejemplo, en 2022 Mustang Panda lanzó una campaña contra organismos estatales en Europa, Oriente Medio y Sudamérica, utilizando PlugX. Tanto UNC6384 como Mustang Panda han sido observados apuntando al sector público en el Sudeste Asiático, entregando SOGU.SEC mediante launchers con DLL side-loading y utilizando infraestructura C2 común.

En esta campaña, el flujo de ataque comienza cuando el navegador de la víctima ejecuta un captive portal hijack para propagar malware disfrazado como una actualización de plugin de Adobe, explotando la verificación de captive portal codificada en Chrome (www.gstatic[.]com/generate_204). Luego, los atacantes realizan redirecciones Adversary-in-the-Middle (AitM) hacia un sitio controlado por el adversario, llevando a las víctimas a páginas falsas de actualización aseguradas con certificados TLS válidos. A partir de ahí, se entrega el malware de primera etapa STATICPLUGIN, que luego descarga un paquete MSI del mismo sitio. El MSI habilita el side-loading de DLL de CANONSTAGER, lo que finalmente conduce al despliegue en memoria del backdoor SOGU.SEC. Se han observado más de dos docenas de muestras firmadas desde 2023, lo que subraya la creciente sofisticación de UNC6384.

Como medidas de mitigación frente a posibles ataques de UNC6384, el proveedor recomienda aplicar las últimas actualizaciones y defensas específicas contra esta actividad maliciosa y otras amenazas respaldadas por China. Entre los pasos recomendados se incluyen habilitar la Navegación Segura Mejorada en Chrome, mantener todos los dispositivos completamente actualizados y activar la Verificación en 2 Pasos en las cuentas.

Con los grupos de hacking chinos adoptando en gran medida tácticas sigilosas para evadir la detección, se insta a las organizaciones a fortalecer defensas proactivas para identificar amenazas en las etapas más tempranas del ataque y proteger su postura general de ciberseguridad. Al confiar en la suite completa de productos de SOC Prime, respaldada por la mejor experiencia en ciberseguridad e IA, fusionando automatización, threat intel con IA nativa y basada en hitos de seguridad zero-trust, las organizaciones globales pueden superar amenazas cibernéticas de cualquier nivel de sofisticación.