El creciente número de ataques de phishing requiere atención inmediata por parte de los defensores, subrayando la necesidad de aumentar la concienciación sobre ciberseguridad y fortalecer el ciberhigiene de la organización. Tras el ataque UAC-0102 dirigido a usuarios de UKR.NET, otro colectivo de hacking rastreado como UAC-0198 aprovecha el vector de ataque de phishing para atacar a los organismos estatales ucranianos y distribuye masivamente el malware ANONVNC (MESHAGENT) para obtener acceso no autorizado a los dispositivos comprometidos.

Detectar ataques de phishing UAC-0198

Durante el tercer año de una guerra a gran escala entre Ucrania y rusia, las fuerzas adversarias han intensificado sus actividades maliciosas, a menudo utilizando el phishing como un vector de ataque principal. La última alerta de CERT-UA destaca un ataque UAC-0198, utilizando tácticas de phishing para atacar a organismos estatales ucranianos con el malware ANONVNC (MESHAGENT).

Para ayudar a los profesionales de seguridad a identificar los últimos ataques UAC-0198, la Plataforma SOC Prime para la defensa cibernética colectiva agrega un conjunto de reglas Sigma dedicadas, listadas a continuación:

Nombre de archivo corto (vía cmdline)

Esta regla del equipo de SOC Prime ayuda a identificar archivos maliciosos usando nombres de archivo cortos (es decir, 1.doc, 1.dll, 12.exe). La detección es compatible con 20 formatos SIEM, EDR y Data Lake y está mapeada al marco MITRE ATT&CK®, abordando la táctica de Evasión de Defensa con Suplantación (T1036) siendo una técnica principal.

Binario / Scripts sospechosos en ubicación de inicio automático (vía file_event)

Esta regla ayuda a detectar la actividad maliciosa asociada con la configuración de ajustes del sistema para ejecutar automáticamente un programa o scripts durante el arranque o inicio de sesión del sistema para mantener la persistencia o ganar privilegios de nivel superior en sistemas comprometidos. La regla es compatible con 24 tecnologías SIEM, EDR y Data Lake y está mapeada a MITRE ATT&CK abordando la técnica de Ejecución de Inicio Autostart en Arranque o Inicio de Sesión, con Claves de Registro de Ejecución / Carpeta de Inicio (T1547.001) como una sub-técnica principal.

Posible Infiltración / Exfiltración de Datos a través de Servicio No Corporativo (vía dns)

Los adversarios pueden exfiltrar datos transfiriéndolos, incluidos los respaldos de entornos en la nube, a otra cuenta de nube que controlen. La dependencia en el entorno circundante puede requerir la implementación de medidas de filtrado adicionales para prevenir falsos positivos. Esta regla Sigma permite a los defensores detectar posible infiltración o exfiltración de datos a través de servicios no corporativos. La detección se puede usar en 20 tecnologías SIEM, EDR y Data Lake nativas de la nube y locales para facilitar la detección de amenazas entre plataformas. La regla está mapeada a MITRE ATT&CK abordando la táctica de Comando y Control, con Transferencia de Herramientas de Ingreso (T1105) y Exfiltración a través de Servicios Web (T1567) como las principales técnicas.

Para revisar el paquete de contenido dedicado, los profesionales de seguridad pueden presionar el botón Explorar Detecciones a continuación e inmediatamente profundizar en la lista de reglas. Además, los defensores cibernéticos pueden acceder a contenido de detección más personalizado navegando en el Mercado de Detección de Amenazas utilizando etiquetas personalizadas «CERT-UA#10647» y «UAC-0198«.

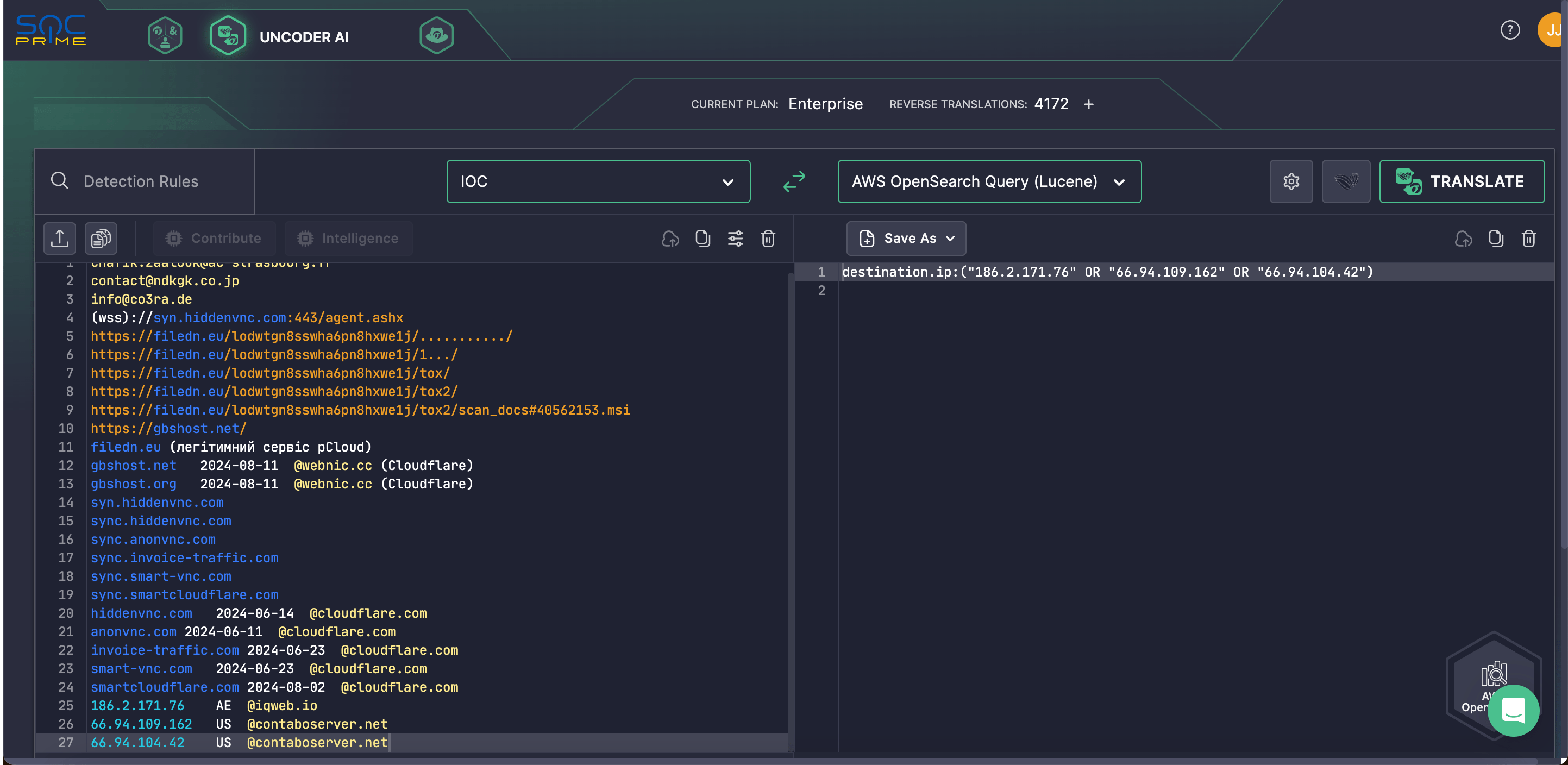

Los equipos de seguridad también pueden confiar en Uncoder AI para agilizar la coincidencia de IOC basada en inteligencia de amenazas de la CERT-UA#10647 alerta para convertir sin problemas los IOC proporcionados en consultas optimizadas para el rendimiento que están listas para ejecutarse en el entorno de búsqueda seleccionado.

Análisis del Ataque UAC-0198 Propagación del Malware ANONVNC (MESHAGENT)

El 12 de agosto de 2024, CERT-UA lanzó una nueva alerta CERT-UA#10647 notificando a la comunidad global de defensores cibernéticos sobre un ataque de phishing en curso dirigido a organismos estatales ucranianos. El colectivo de hacking UAC-0198 detrás de esta campaña difunde masivamente correos electrónicos de spear-phishing que se hacen pasar por el Servicio de Seguridad de Ucrania. CERT-UA ya ha identificado más de 100 computadoras comprometidas, incluidas aquellas que operan dentro de agencias gubernamentales estatales y locales en Ucrania.

Los correos electrónicos maliciosos contienen un enlace para descargar un archivo llamado “Documents.zip”. Una vez clicado, el enlace descarga un archivo MSI, que a su vez desencadena la instalación del software malicioso ANONVNC (MESHAGENT). Este último permite acceso no autorizado y oculto al sistema objetivo, propagando así aún más la infección.

ANONVNC presenta un archivo de configuración idéntico al del malware MESHAGENT. El hecho de que el código fuente de MESHAGENT esté disponible públicamente en GitHub sugiere que el código usado en este ataque puede haber sido adaptado a partir de él. Por consiguiente, los investigadores de CERT-UA se refieren temporalmente al malware descubierto como ANONVNC, con “MESHAGENT” entre paréntesis para resaltar sus similitudes con la muestra maliciosa correspondiente.

Los ataques de phishing identificados recientemente han estado causando revuelo en el área de amenazas cibernéticas al menos desde julio de 2024 y pueden tener un alcance geográfico más amplio. Al 1 de agosto de 2024, se han encontrado más de mil archivos EXE y MSI en los directorios del servicio de archivos pCloud relacionados con la campaña en curso por UAC-0198.

Los riesgos escalonados de ataques de phishing atribuidos a la actividad maliciosa de UAC-0198, que pueden extenderse más allá de Ucrania, resaltan la necesidad urgente de mejorar las capacidades de defensa cibernética a una escala mayor. SOC Prime opera la plataforma más grande y principal del mundo para la defensa cibernética colectiva basada en inteligencia de amenazas global, crowdsourcing, confianza cero e inteligencia artificial, permitiendo a los equipos de seguridad defenderse proactivamente contra amenazas emergentes de cualquier escala y sofisticación mientras maximizan la efectividad de los recursos.