Inmediatamente después de la campaña de phishing contra Ucrania que propaga Remcos RAT, surge otra operación ofensiva que utiliza una herramienta adversaria similar. A finales de diciembre de 2023, los investigadores de Trendmicro informaron a CERT-UA sobre archivos sospechosos relacionados con lo militar enviados a través de una serie de nuevos ataques de phishing contra Ucrania. La actividad maliciosa descubierta, que apunta a las Fuerzas Armadas de Ucrania, simula el proceso de reclutamiento de la Tercera Brigada de Asalto Separada y las Fuerzas de Defensa de Israel. Las acciones ofensivas atribuídas al grupo UAC-0184 se basan en el uso de túneles SSH inversos y están dirigidas a infectar la infraestructura objetivo con Remcos RAT.

Análisis del Ataque UAC-0184

El 22 de diciembre de 2023, Trendmicro informó a CERT-UA sobre la actividad adversaria recientemente descubierta contra Ucrania que involucra cebos de phishing relacionados con lo militar. Basado en los detalles recibidos, el 6 de enero de 2024, CERT-UA lanzó un nuevo aviso CERT-UA#8386 sobre una operación de phishing que se hace pasar por el proceso de reclutamiento relacionado con la Tercera Brigada de Asalto Separada y las Fuerzas de Defensa de Israel.

No más tarde de noviembre de 2023, los adversarios usaron Signal para distribuir archivos maliciosos que contenían archivos LNK. Ejecutar estos últimos inicia una cadena de infección que resulta en la distribución de Remcos RAT. Como resultado de un ataque utilizando túneles SSH inversos, los adversarios pueden obtener acceso remoto no autorizado a las instancias afectadas.

Los archivos de acceso directo mencionados anteriormente contienen un comando ofuscado para cargar y ejecutar un archivo HTA a través de mshta.exe, que contiene código ofuscado. A su vez, el código VBScript ejecuta un comando de PowerShell destinado a descifrar, descomprimir y lanzar un script de PowerShell dañino. Este último asegura la carga y ejecución de muestras de malware, así como un archivo cebo en formato PDF o DOCX. Notablemente, los nombres y el contenido de estos ganchos de phishing están relacionados con lo militar.

A pesar del uso de herramientas de acceso público por parte de los atacantes, la actividad ofensiva descubierta puede considerarse un grupo separado de amenazas cibernéticas y está vinculada al grupo de hackers UAC-0184.

Detectar Ataques de UAC-0184 cubiertos en el Alerta CERT-UA#8386

Un creciente volumen de campañas maliciosas dirigidas a Ucrania, que frecuentemente dependen de herramientas de hacking de acceso público, da luz verde a múltiples colectivos para utilizar el escenario de amenazas cibernéticas ucraniano como un campo de batalla para ataques de mayor sofisticación. Para ayudar a los defensores a detectar efectivamente los ataques vinculados al grupo UAC-0184 y cubiertos en la nueva alerta CERT-UA#8386, SOC Prime Platform selecciona un conjunto de reglas Sigma basadas en comportamiento relevantes.

Presione Explorar Detecciones para explorar toda la colección de algoritmos para la detección de ataques UAC-0184. Explore MITRE ATT&CK® y referencias de CTI, o acceda a metadatos más procesables al alcance de su mano.

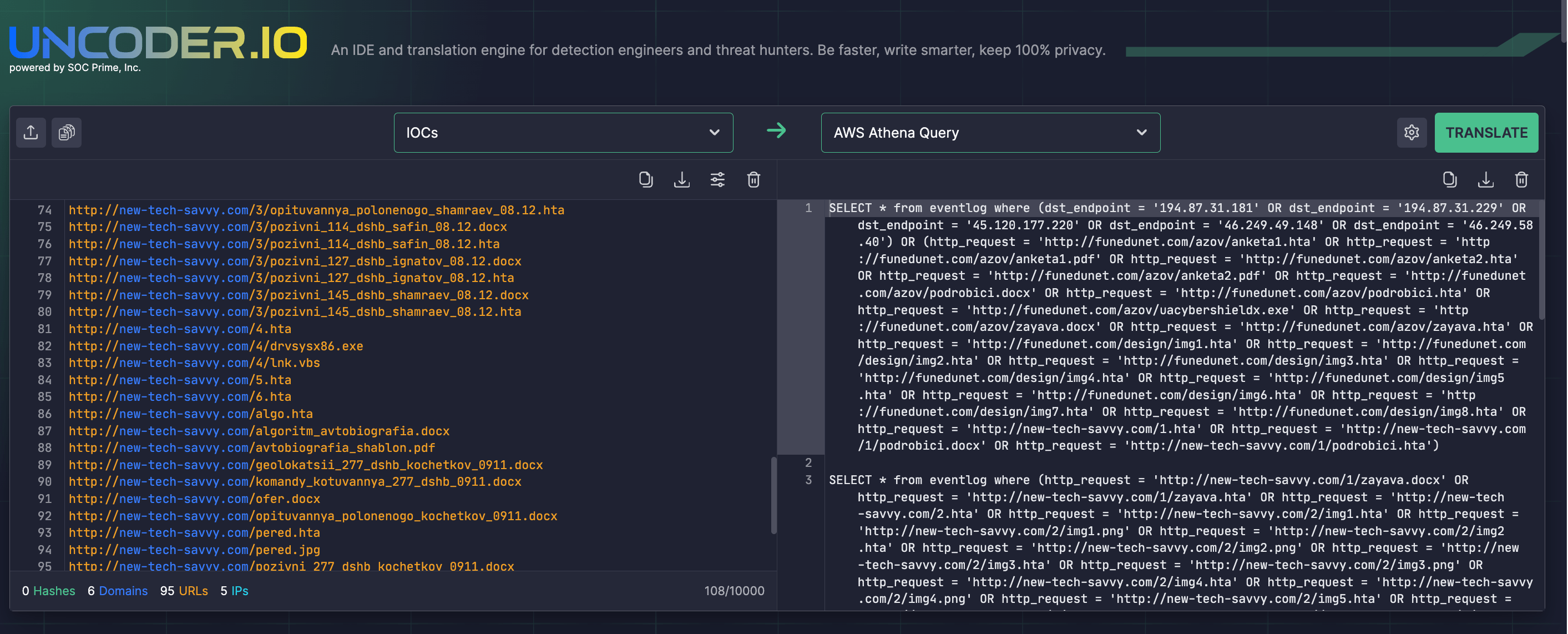

Busque IOCs asociados con los ataques UAC-0184 y listados en el alerta CERT-UA#8386 a través de la herramienta de código abierto Uncoder IO que permite generar instantáneamente inteligencia de amenazas en consultas IOC personalizadas listas para ejecutarse en su entorno SIEM o EDR.

Contexto de MITRE ATT&CK

Usar MITRE ATT&CK proporciona una visión detallada del contexto de la campaña ofensiva más reciente asociada con UAC-0184. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Command and Scripting Interpreter: Visual Basic (T1059.005) Persistence Boot or Logon Autostart Execution (T1547) System Binary Proxy Execution (T1218) Hide Artifacts: Hidden Windows (T1564.003) Discovery Software Discovery: Security Software Discovery (T1518.001)