The UAC-0099 colectivo de hackers, que ha estado lanzando ataques de ciberespionaje dirigidos contra Ucrania desde la segunda mitad de 2022, reaparece en el escenario de amenazas cibernéticas. El equipo de CERT-UA ha observado un aumento en la actividad maliciosa del grupo a lo largo de noviembre-diciembre de 2024 contra entidades gubernamentales ucranianas utilizando el vector de ataque de phishing y propagando el malware LONEPAGE.

Detectar ataques UAC-0099 cubiertos en la alerta CERT-UA#12463

Los volúmenes crecientes de ciberespionaje campañas contra agencias gubernamentales en Ucrania y sus aliados destacan como un aspecto significativo del panorama actual de amenazas cibernéticas. La última alerta CERT-UA#12463 observa un conjunto de nuevas operaciones de recolección de inteligencia dirigidas a organizaciones del sector público ucraniano y subraya la necesidad de elevar las defensas para minimizar los riesgos de infecciones a través de la explotación de CVE-2023-38831 y la distribución de malware LONEPAGE.

Haga clic Explorar detecciones para acceder a la lista curada de contenido SOC para la detección de ataques UAC-0099 cubiertos en la alerta correspondiente de CERT-UA, que se enfoca en las operaciones adversarias del grupo que abarcan noviembre y diciembre de 2024. Todas las detecciones están mapeadas al marco MITRE ATT&CK® y ofrecen un contexto relevante de amenazas cibernéticas para mejorar la investigación de amenazas, incluyendo CTI y otros metadatos clave. Los equipos de seguridad también pueden aprovechar las capacidades de traducción automatizada y convertir el código de detección en más de 30 formatos SIEM, EDR y Data Lake para cumplir con sus requisitos de seguridad específicos.

Los ingenieros de seguridad también pueden explorar TTPs que están vinculadas a los ataques de ciberespionaje del actor accediendo al conjunto de detección completo a través de la etiqueta «UAC-0099» basada en el identificador del grupo.

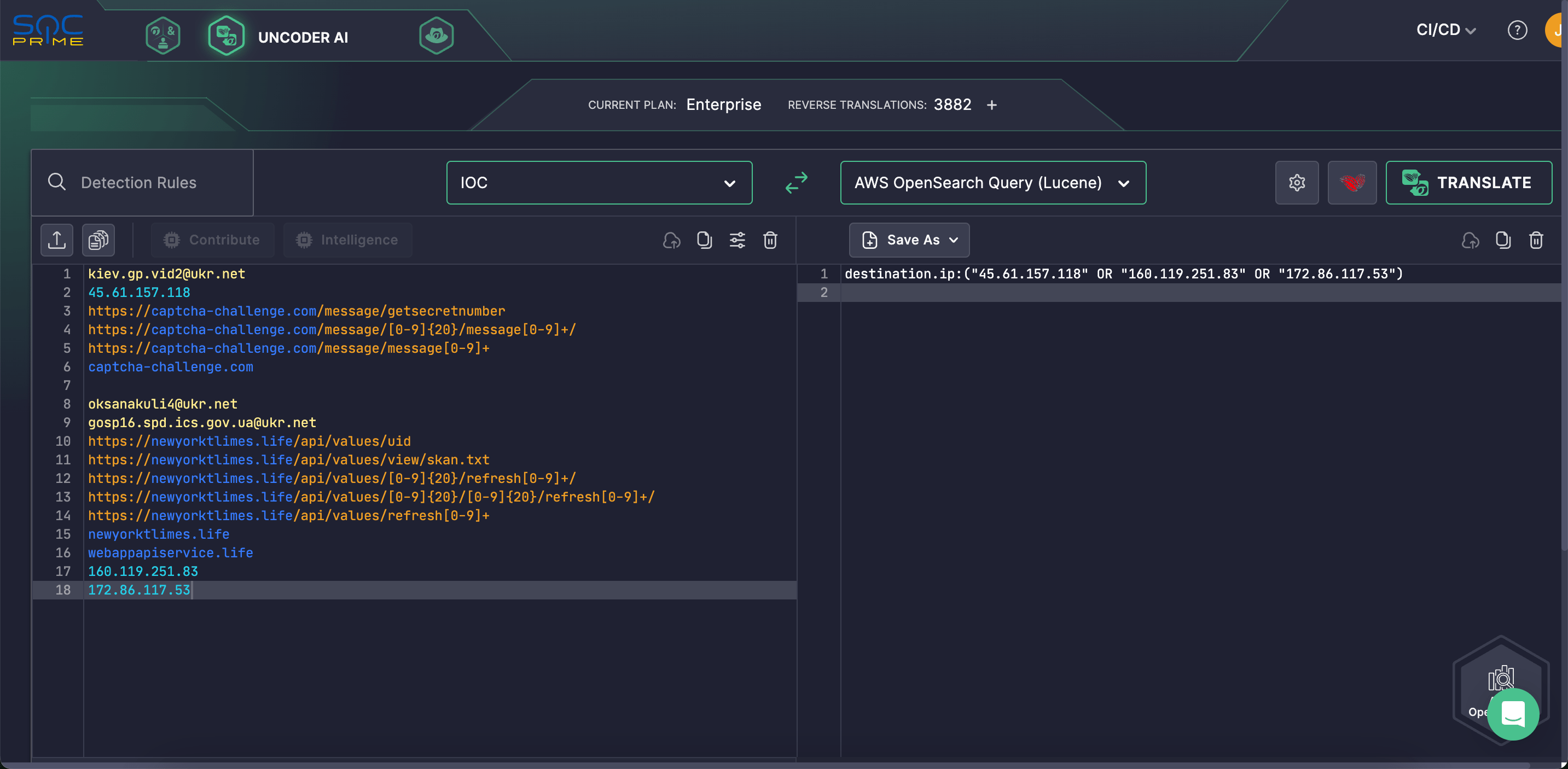

Además, los equipos pueden acelerar el empaquetado de IOCs y la búsqueda retrospectiva de los TTPs del grupo. Aproveche Uncoder AI para convertir instantáneamente los IOCs de la última investigación de CERT-UA en consultas de búsqueda curadas compatibles con múltiples formatos de lenguaje.

Análisis de Ataques UAC-0099

El 14 de diciembre de 2024, CERT-UA emitió una nueva alerta rastreada como alerta CERT-UA#12463 notificando a los equipos de seguridad sobre un aumento en la actividad de ciberespionaje por actores de UAC-0099. Entre noviembre y diciembre de 2024, los adversarios lanzaron una serie de ciberataques dirigidos a entidades estatales, incluyendo departamentos forestales, instituciones forenses, fábricas y otras agencias del sector público en Ucrania.

Los atacantes aplicaron sus patrones de comportamiento comunes a través de correos electrónicos de phishing que contenían archivos adjuntos en forma de archivos doblemente archivados con archivos LNK o HTA. Algunos de estos archivos también incluían un exploit para la vulnerabilidad conocida de WinRAR CVE-2023-38831. Tras el compromiso exitoso, el malware LONEPAGE se ejecuta en las máquinas afectadas, permitiendo la ejecución de comandos. Este malware ejecuta comandos maliciosos de PowerShell para infectar el sistema y transmitir datos robados al servidor mediante una solicitud HTTP POST.

En junio de 2023, también se observó al grupo UAC-0099 detrás de una campaña a largo plazo contra los medios y agencias gubernamentales ucranianas dirigida a la recolección de inteligencia. En esas operaciones de ciberespionaje, los atacantes utilizaron de manera similar correos electrónicos de phishing con archivos adjuntos maliciosos y, en algunos casos, explotaron la misma vulnerabilidad crítica en el software WinRAR para distribuir el malware LONEPAGE.

A pesar de las similitudes en el conjunto de herramientas ofensivas aprovechadas por los adversarios, los investigadores observaron cambios en los TTPs del grupo en la última campaña. Notablemente, LONEPAGE anteriormente se implementó como un archivo VBS almacenado en uno de los directorios del sistema. En diciembre de 2024, la funcionalidad descrita se ejecutó utilizando dos archivos: un archivo cifrado con 3DES y una aplicación .NET diseñada para descifrar este archivo y ejecutar el código PowerShell resultante en la memoria.

Los adversarios continúan permaneciendo bajo el radar y asegurando la resiliencia de la infraestructura abusando de los servicios de Cloudflare. El alcance en expansión de las campañas de ciberespionaje de UAC-0099, junto con sus métodos, herramientas y objetivos cambiantes, destaca la necesidad crítica de una vigilancia cibernética mejorada para contrarrestar la adaptabilidad del grupo de manera efectiva. Al aprovechar SOC Prime Platform para la defensa cibernética colectiva, las organizaciones pueden frustrar proactivamente ataques de cualquier escala para fortalecer su postura de ciberseguridad sin rendir datos.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK ayuda a los equipos de seguridad a obtener información detallada sobre los TTPs del UAC-0099 utilizados en una campaña de ciberespionaje contra Ucrania y cubiertos en el informe más reciente de CERT-UA. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma que abordan las tácticas, técnicas y sub-técnicas relevantes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Scheduled Task/Job (T1053) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

System Binary Proxy Execution (T1218) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Automated Exfiltration (T1020) | |