Hace solo un par de semanas, CERT-UA concienció a la comunidad global de defensores cibernéticos sobre una campaña de ciberespionaje en curso dirigida a Ucrania y a organizaciones en Asia Central vinculadas al grupo UAC-0063.

A principios de junio, los investigadores de CERT-UA emitieron otra alerta cubriendo la actividad de ciberespionaje a largo plazo que principalmente explota el vector de ataque por correo electrónico y que tiene como objetivo a los organismos gubernamentales ucranianos y a las agencias editoriales con el propósito de recopilar inteligencia. El colectivo de hackers detrás de estos ciberataques identificado como UAC-0099 ha estado realizando operaciones de ciberespionaje dirigidas contra Ucrania desde la segunda mitad de 2022.

Análisis de Actividades de Ciberespionaje de UAC-0099

La última alerta CERT-UA#6710 cubre la actividad maliciosa en curso atribuida al grupo de hackers UAC-0099 que apunta al gobierno ucraniano y a las agencias de medios. A lo largo del período de 2022—2023, actores de amenazas han obtenido acceso remoto no autorizado a docenas de computadoras relacionadas con organizaciones ucranianas intentando recoger inteligencia de los sistemas comprometidos.

Según los investigadores, los actores de amenazas distribuyen masivamente el enlace malicioso, archivos ejecutables, archivos comprimidos y documentos HTML a través de correo electrónico y mensajería, los cuales, una vez lanzados, pueden infectar los sistemas objetivo con el malware LONEPAGE. Este último es un malware basado en PowerShell que comúnmente aplica código JavaScript o VBScript para descargar el archivo “upgrade.txt” desde el servidor remoto y posteriormente ejecutar comandos maliciosos de PowerShell para comprometer el sistema y enviar los datos robados al servidor a través de una solicitud HTTP POST.

Además, los adversarios pueden descargar otras cepas maliciosas en el entorno afectado, como el ladrón de información THUMBCHOP para los navegadores Chrome y Opera, un registrador de teclas CLOGFLAG, junto con software TOR y SSH para crear un servicio encubierto para el acceso remoto al computador comprometido. Además, en la etapa de respuesta al incidente, los investigadores de CERT-UA descubrieron otras muestras de malware basado en GO, como SEAGLOW y OVERJAM.

Basado en la investigación, también se observó a los hackers de UAC-0099 desplazándose lateralmente desde el entorno comprometido mientras escaneaban la red informática local, comprometían cuentas privilegiadas y ganaban acceso a los sistemas de información corporativos.

Para ayudar a las organizaciones a remediar la amenaza, los defensores cibernéticos recomiendan restringir la capacidad de ejecutar ciertos componentes legítimos en las estaciones de trabajo de los usuarios, incluidos wscript.exe, cscript.exe, powershell.exe, mshta.exe, que pueden ser explotados por adversarios.

Detección de Campaña de Ciberespionaje UAC-0099 Cubierta en la Alerta CERT-UA#6710

Para ayudar a las organizaciones a detectar actividad potencialmente maliciosa asociada con la actividad de ciber-espionaje UAC-0099, la Plataforma SOC Prime para defensa cibernética colectiva ofrece una amplia colección de reglas Sigma relevantes. Para agilizar la búsqueda de contenido, los profesionales de seguridad pueden filtrar las detecciones utilizando las etiquetas personalizadas correspondientes “CERT-UA#6710” y ”UAC-0099” basadas en la alerta CERT-UA e identificador de grupo.

Presiona el botón de Explorar Detecciones a continuación para acceder a la lista completa de reglas Sigma dedicadas a detectar la última campaña UAC-0099. Todas las reglas están alineadas con el marco MITRE ATT&CK® v12, enriquecido con contexto de amenazas cibernéticas en profundidad, y compatible con más de 28 soluciones SIEM, EDR y XDR para satisfacer necesidades de seguridad particulares.

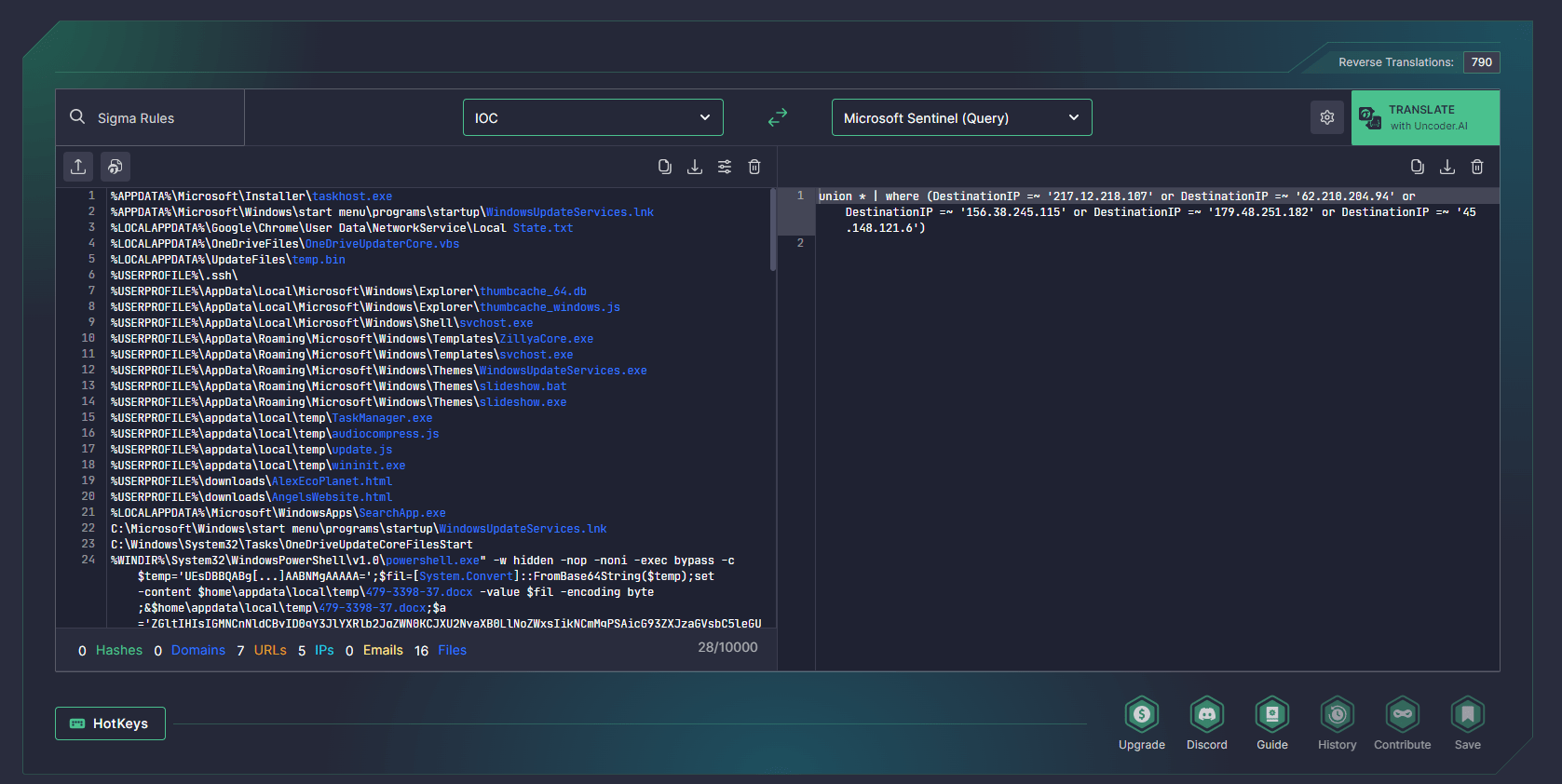

Los equipos SOC pueden aumentar su velocidad de caza de amenazas buscando indicadores de compromiso asociados con la actividad de ciberespionaje UAC-0099 con la ayuda de Uncoder AI. Simplemente pega el archivo, host o red IOCs proporcionados por CERT-UA en la herramienta y selecciona el tipo de contenido de tu consulta objetivo para crear instantáneamente consultas de IOCs optimizadas para el rendimiento listas para ejecutarse en el entorno elegido.

Contexto MITRE ATT&CK

Para revisar un contexto más amplio detrás de los últimos ataques de ciberespionaje UAC-0099 cubiertos en la alerta CERT-UA#6710, todas las reglas Sigma relacionadas están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas relevantes: Tactics Techniques Sigma Rule Initial Access Phishing (T1566) Defense Evasion System Script Proxy Execution (T1216) Hide Artifacts (T1564) Masquerading (T1036) System Binary Proxy Execution (T1218) Execution Command and Scripting Interpreter (T1059) Scheduled Task/Job (T1053) Discovery System Information Discovery (T1082) System Network Configuration Discovery (T1016) Persistence Boot or Logon Autostart Execution (T1547) Command and Control Ingress Tool Transfer (T1105)