Desde el estallido de la guerra a gran escala en Ucrania, los defensores cibernéticos han identificado el creciente volumen de campañas de ciberespionaje dirigidas a recopilar inteligencia de los organismos estatales ucranianos.

El 22 de mayo de 2023, los investigadores de CERT-UA emitieron una nueva alerta advirtiendo a la comunidad global de defensores cibernéticos sobre una campaña de ciberespionaje en curso que apunta al sistema de información y comunicación de uno de los organismos estatales ucranianos. En estos ataques, los piratas informáticos difundieron un par de correos electrónicos falsificados haciendo pasar al remitente como la Embajada de la República de Tayikistán en Ucrania utilizando el vector de ataque de correo electrónico. La actividad adversaria se atribuye al grupo de piratería de ciberespionaje rastreado como UAC-0063, que también se sabe que apunta a organizaciones en Asia Central, Israel e India.

Análisis de Ataque de Ciberespionaje UAC-0063 Cubierto en la Alerta CERT-UA#6549

La última alerta CERT-UA#6549 señala la campaña de ciberespionaje en curso dirigida a los organismos estatales ucranianos vinculada a la actividad de los actores de amenazas UAC-0063. Según los investigadores, este colectivo de piratería ha estado en el centro de atención en el ámbito malicioso desde 2021, realizando principalmente inteligencia cibernética dirigida y actividades subversivas. En la última campaña, los adversarios aprovecharon un vector de ataque de correo electrónico para atraer a las víctimas a abrir un archivo adjunto con un macro malicioso o seguir un enlace directo al documento malicioso para recopilar inteligencia.

La cadena de infección se activa mediante la descarga de un documento y la activación de un macro malicioso, lo que lleva a la creación y apertura de un archivo DOCX. Este último también contiene un macro que crea otro macro destinado a generar el archivo malicioso «SoftwareProtectionPlatform» identificado como un cargador codificado en VBScript HATVIBE, junto con una tarea programada para su lanzamiento.

La investigación adicional reveló que el 25 de abril de 2023, los sistemas comprometidos también fueron infectados por software malicioso adicional, incluido el registrador de pulsaciones LOGPIE y la puerta trasera CHERRYSPY, con esta última destinada a ejecutar código Python recibido del servidor remoto. Los actores de amenazas aplicaron mecanismos avanzados de cifrado de código y ofuscación, incluidos PyArmor y Themida, para la protección contra análisis. Además, los atacantes utilizaron el ladrón de archivos STILLARCH en C++ para la búsqueda y exfiltración de archivos, como el procesamiento de los resultados del registrador de pulsaciones LOGPIE.

Basado en el análisis de patrones de comportamiento similares y archivos relacionados, el grupo de ciberespionaje UAC-0063 también ha centrado su atención en organizaciones en Asia Central, incluyendo Kazajistán, Kirguistán y Mongolia, así como empresas israelíes e indias.

Para reducir la superficie de ataque, los investigadores de CERT-UA recomiendan configurar restricciones en las cuentas de usuario relevantes para el uso de «mshta.exe» y el lanzamiento de Windows Script Host y el intérprete de Python.

Detección de Actividad Maliciosa Asociada a la Campaña de Ciberespionaje UAC-0063

Con el aumento del volumen de campañas de ciberespionaje dirigidas a Ucrania y sus aliados, los defensores cibernéticos requieren la fuente de inteligencia y contenido de detección relevante para resistir proactivamente las intrusiones respaldadas por Rusia. Para ayudar a las organizaciones a identificar oportunamente la actividad maliciosa potencial, SOC Prime cura un conjunto de reglas Sigma que abordan las herramientas, técnicas y procedimientos de los adversarios cubiertos en las investigaciones de CERT-UA. Todas las detecciones son compatibles con más de 25 soluciones SIEM, EDR y XDR y están mapeadas al marco MITRE ATT&CK v12 para ayudar a los equipos SOC a agilizar los procedimientos de investigación y caza de amenazas.

Presiona el Explorar Detecciones botón de abajo para explorar el conjunto de reglas Sigma destinadas a detectar la última campaña de UAC-0063. Para simplificar la búsqueda de contenido, la Plataforma SOC Prime admite la filtración por la etiqueta personalizada “CERT-UA#6549” y una etiqueta más amplia “UAC-0063” basada en la alerta y los identificadores de grupo.

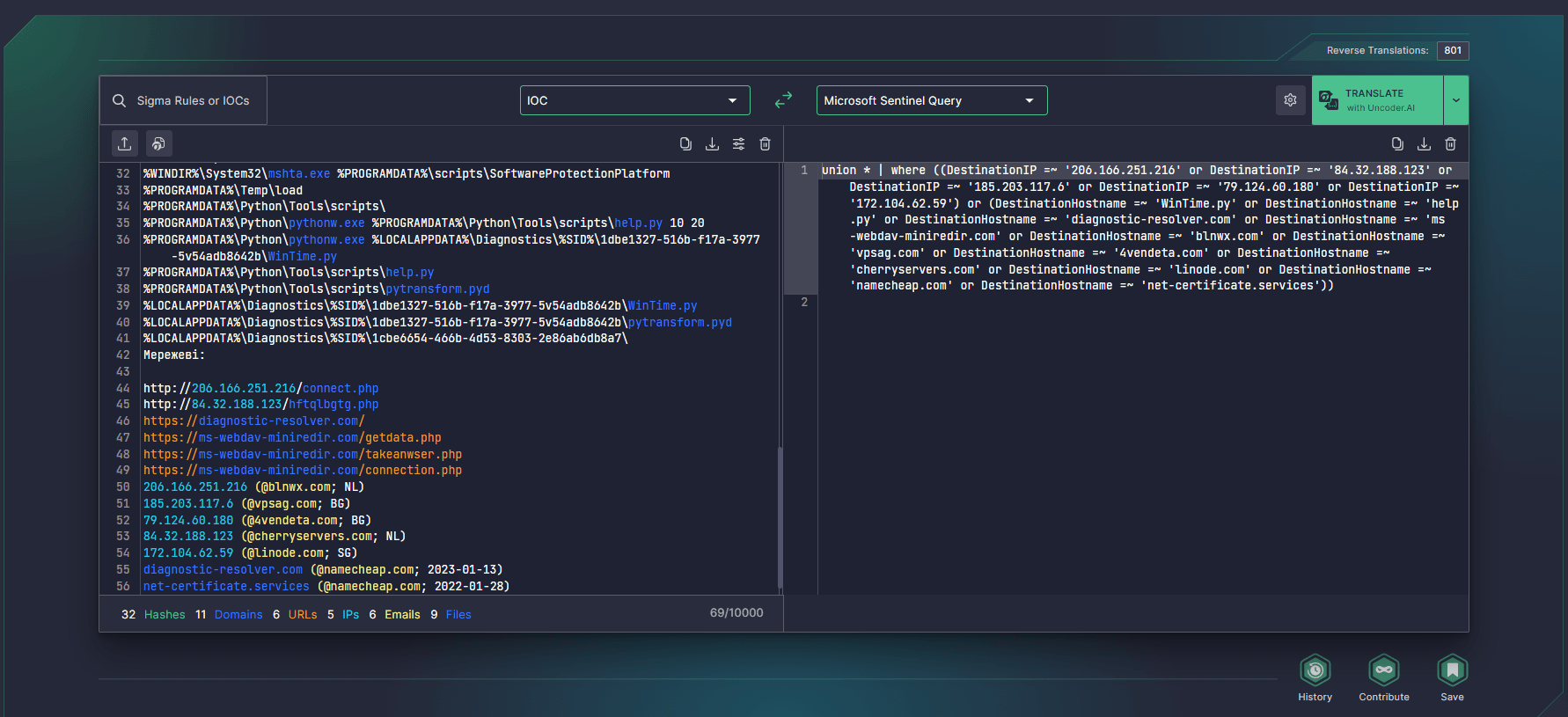

Para agilizar la investigación de amenazas, los defensores cibernéticos también pueden buscar indicadores de compromiso (IoCs) relevantes asociados con la última campaña de UAC-0063 utilizando Uncoder.IO. Simplemente pega el archivo, host o red IoCs proporcionados por CERT-UA en la herramienta para crear instantáneamente consultas de IoC optimizadas para el rendimiento listas para ejecutarse en el entorno elegido.

Contexto MITRE ATT&CK

Para profundizar en el contexto detrás de la campaña maliciosa de UAC-0063, todas las reglas Sigma anteriormente referenciadas están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas relevantes: