Desde la invasión a gran escala de Ucrania por parte de Rusia, las fuerzas ofensivas del agresor han lanzado miles de ciberataques dirigidos contra Ucrania. Una de las amenazas más persistentes pertenece a la infame banda de ciberespionaje rastreada como UAC-0010 (Armagedón). Este artículo proporciona una visión general de la actividad del adversario del grupo contra Ucrania explotando en gran medida el vector de ataque de phishing a partir de julio de 2023, basado en la correspondiente investigación de CERT-UA.

Descripción del Ataque de UAC-0010 (Armagedón APT)

Con el volumen cada vez mayor de ciberataques dirigidos a funcionarios ucranianos y destinados a paralizar la infraestructura crítica de TI de las organizaciones, los defensores están implementando medios efectivos para prevenir, identificar y remediar oportunamente las amenazas relacionadas. Según las investigaciones de CERT-UA, Armagedón también conocido como Gamaredon también identificado como UAC-0010, sigue siendo una de las amenazas más persistentes en la línea del frente cibernético ucraniano con actividad de ciberespionaje contra las fuerzas de seguridad y defensa de Ucrania siendo el principal objetivo adversario. Se cree que exfuncionarios del Departamento principal de Crimea del Servicio de Seguridad de Ucrania, quienes rompieron el juramento militar y comenzaron a servir al Servicio Federal de Seguridad de Rusia en 2014, están detrás de las campañas ofensivas del grupo.

Basado en los incidentes investigados, el número de dispositivos infectados dentro de los sistemas de información y comunicación de las organizaciones del sector público ucraniano puede ascender a varios miles de elementos. UAC-0010 aplica principalmente la distribución por correo electrónico o los mensajeros Telegram, WhatsApp y Signal como el vector inicial de ataque aprovechando cuentas ya comprometidas. Uno de los medios más frecuentes de compromiso inicial es enviar un archivo comprimido que contiene un archivo HTM o HTA malicioso a los usuarios objetivo. Abrir el archivo atrae a generar un archivo comprimido que contiene un archivo de acceso directo, lo que desencadena una cadena de infección.

Para la distribución de malware, Armagedón APT explota dispositivos vulnerables de almacenamiento de datos extraíbles, archivos legítimos, incluidos los de tipo LNK, y plantillas de Microsoft Office Word modificadas, lo que permite a los hackers infectar cualquier documento generado en los sistemas objetivo añadiendo los macros correspondientes.

En etapas posteriores del ataque, los adversarios son capaces de robar archivos y datos sensibles de los usuarios a través del malware GammaLoad o GammaSteel. Como resultado de la infección, el dispositivo vulnerable puede contener más de 100 archivos comprometidos. Además, si después de la limpieza del registro del sistema operativo o la eliminación de archivos y tareas programadas uno de los archivos infectados permanece en el sistema afectado, es muy probable que la computadora sea presa de una infección recurrente. A partir de julio de 2023, UAC-0010 aplica comandos de PowerShell para realizar la exfiltración de datos y la ejecución de código remoto y la utilidad Anydesk para acceso remoto en tiempo real.

Los adversarios están enriqueciendo continuamente sus capacidades ofensivas destinadas a la evasión de detección y aludir la protección de seguridad. Por ejemplo, aplican un escenario específico de PowerShell para evitar la autenticación de dos factores. Para evitar el uso del subsistema DNS, aplican servicios de terceros como Telegram para identificar las direcciones IP de los servidores de gestión y tienden a cambiar las direcciones IP de los nodos de control intermedios varias veces al día.

Como medidas potenciales de mitigación, los investigadores de CERT-UA recomiendan imponer restricciones en el lanzamiento de ciertas utilidades en el sistema de la organización, como mshta.exe, wscript.exe, cscript.exe y powershell.exe. Los dispositivos que aplican Starlink para establecer una conexión a Internet podrían estar más expuestos a las amenazas atribuidas a la actividad maliciosa de UAC-0010.

Detección de Campañas en Curso de UAC-0010, también conocido como Armagedón APT ruso, contra Ucrania

El creciente número de operaciones ofensivas lanzadas por el grupo de hackers vinculado a Rusia UAC-0010 requiere la atención inmediata de los defensores que buscan formas de ayudar a Ucrania y sus aliados a contrarrestar eficazmente los ataques del agresor. La Plataforma SOC Prime para defensa cibernética colectiva curada una lista comprensiva de reglas Sigma para la detección proactiva de ataques de UAC-0010 filtrada por el tag relevante ‘UAC-0010’.

Para profundizar en las alertas verificadas y consultas de caza antes mencionadas, presione el botón Explorar Detecciones y elija reglas Sigma que concuerden con sus necesidades actuales de seguridad y cubran las fuentes de registro específicas de su organización. Todos los algoritmos de detección están alineados con el marco MITRE ATT&CK v12 abordando los TTPs apropiados y pueden ser usados a través de docenas de tecnologías SIEM, EDR y XDR utilizadas en su organización.

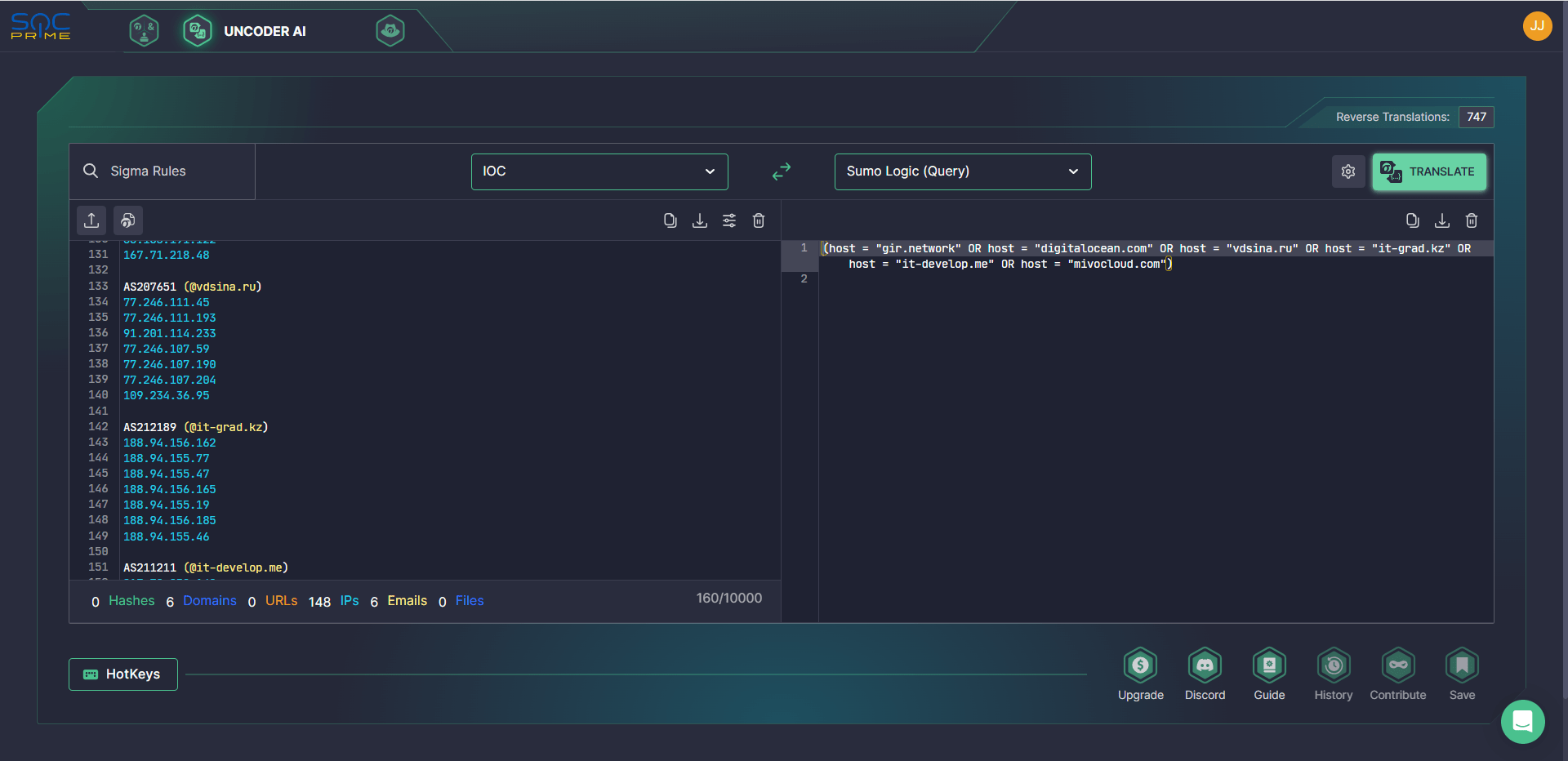

Los defensores también pueden ejecutar búsquedas instantáneas aprovechando los indicadores de compromiso relacionados con las amenazas de UAC-0010 y listados en el informe correspondiente de CERT-UA y el Uncoder AI de SOC Prime que permite a los equipos crear consultas personalizadas IOC en cuestión de clics y trabajar automáticamente con ellas en el entorno SIEM o EDR seleccionado.

Regístrese en la Plataforma SOC Prime para elegir las herramientas adaptadas a su viaje actual de defensa cibernética. Explore la colección más grande del mundo de reglas Sigma para amenazas existentes y emergentes con el Mercado de Detección de Amenazas, profundice en el contexto de amenazas cibernéticas detrás del contenido seleccionado, ajuste las detecciones a su esquema de datos personalizado y tradúzcalas al instante al formato de idioma de su elección con Uncoder AI, o valide toda su pila de detección en segundos para identificar sin problemas los puntos ciegos en su cobertura de detección y ejecutar escaneos de amenazas basados en sus prioridades de contenido.