Los expertos en seguridad han descubierto una novedosa Strela Stealer campaña, que utiliza una nueva iteración de malware para robar credenciales de correo electrónico. En esta campaña, la versión actualizada del malware está enriquecida con funcionalidades mejoradas y ahora es capaz de recopilar datos de configuración del sistema a través de la utilidad «system info». Además, Strela Stealer amplió sus objetivos más allá de España, Italia y Alemania para fijar la vista en Ucrania.

Detección de ataques de Strela Stealer

Cada día, se detectan aproximadamente 560,000 nuevas piezas de malware, según Statista. Esto resalta la superficie de ataque cada vez mayor, que plantea un desafío significativo para los defensores de la ciberseguridad. Para superar las amenazas cibernéticas y detectar ataques maliciosos a tiempo, los defensores cibernéticos pueden confiar en SOC Prime Platform que ofrece un conjunto completo de productos para la detección y búsqueda avanzada de amenazas.

Abordando los últimos ataques de Strela Stealer, SOC Prime Platform ofrece un conjunto seleccionado de detecciones enriquecidas con inteligencia de amenazas (CTI). Haz clic en Explorar Detecciones a continuación y accede inmediatamente a reglas de detección relevantes, mapeadas al marco MITRE ATT&CK® y compatible con más de 30 tecnologías SIEM, EDR y Data Lake.

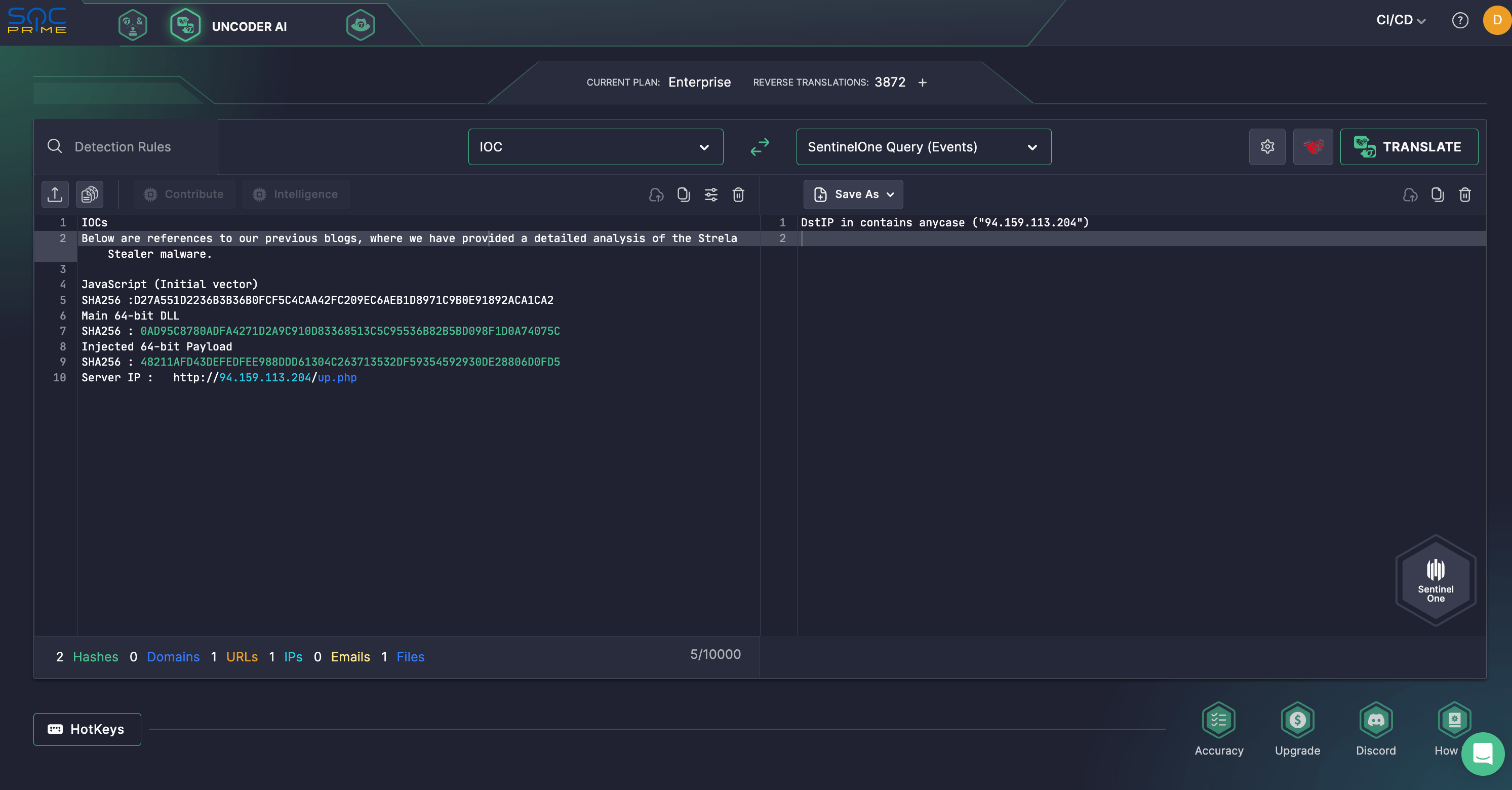

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para empaquetar sin problemas los IOCs y realizar un análisis retrospectivo de las TTPs de los adversarios. Convierte instantáneamente los IOCs de la investigación de SonicWall en consultas personalizadas compatibles con varios lenguajes de SIEM, EDR y Data Lake.

Análisis de Ataques de Strela Stealer: Nueva Campaña Contra Ucrania

El equipo de SonicWall Capture Labs ha estado rastreando el malware Strela Stealer, que permaneció activo durante el 2024. A principios de noviembre de 2024, la cepa maliciosa se propagó a través de correos electrónicos de phishing surgidos en una campaña discreta dirigida a usuarios en Europa Central y Sudoccidental. Utilizó JavaScript ofuscado y WebDAV para eludir las defensas de seguridad tradicionales mientras evolucionaba continuamente y refinaba sus capacidades ofensivas para permanecer indetectado mientras exfiltraba sigilosamente datos sensibles.

Recientemente se ha identificado una nueva iteración de Strela Stealer con actualizaciones notables. El malware también está ampliando su alcance más allá de España, Italia y Alemania, y apunta a Ucrania.

El flujo de infección comienza con JavaScript enviado en archivos adjuntos de correo electrónico archivados. Cuando se ejecuta, activa un script de PowerShell que ejecuta un DLL desde una ubicación de red compartida a través de Regsvr32.exe, evitando el almacenamiento en disco. Este método sigiloso asegura que el DLL malicioso se ejecute directamente desde la ubicación de la red.

El DLL de 64 bits en la última variante de Strela Stealer actúa como un cargador para su carga útil, con el núcleo codificado almacenado en su sección de datos. El malware descifra el archivo armado a través de un XOR personalizado. Esta variante mejorada de Strela Stealer muestra capacidades avanzadas de ofuscación con código basura y numerosas instrucciones de salto, dificultando el análisis contra malware.

El DLL descifra la carga útil, resuelve las importaciones necesarias y la ejecuta, con RCX apuntando a la entrada de la carga útil. Tanto el DLL contenedor como la carga útil incluyen métodos de ofuscación similares, lo que apunta a las actualizaciones más sofisticadas en esta nueva variante.

La carga útil inyectada, que sirve como un ejecutable de 64 bits, utiliza la API «GetKeyboardLayoutList» para verificar los diseños de teclado instalados, terminando si no se encuentra coincidencia. Originalmente destinado a robar credenciales de correo electrónico de Outlook y Thunderbird, la iteración actualizada del malware ahora también recopila datos de configuración del sistema utilizando la utilidad «system info». Luego, la salida se guarda en un archivo temporal, se cifra y se envía al servidor a través de una solicitud POST. Los datos robados se exfiltran después del cifrado, con el malware esperando una respuesta «OK» del servidor.

La creciente amenaza de Strela Stealer está marcada por técnicas avanzadas de ofuscación que le permiten operar sin dejar rastros en el disco, lo que hace que la detección sea más desafiante, junto con su expansión a Ucrania más allá de las regiones europeas, lo que exige una mayor vigilancia cibernética. SOC Prime Platform para la defensa cibernética colectiva proporciona a las organizaciones tecnologías de vanguardia para superar las amenazas cibernéticas mientras fortalecen las defensas y construyen una postura de ciberseguridad robusta.