Hace aproximadamente una semana recibimos esta información de uno de nuestros socios “Estamos viendo correos electrónicos de phishing volando en nuestro entorno (Interno a Interno)” junto con el envío de una muestra de correo. Hoy vamos a analizar los recientes ataques de phishing dirigidos a empresas Fortune 500 y Global 2000 apodados “Stealthphish”, cuyo objetivo es comprometer correos electrónicos empresariales (BEC) y engañar a especialistas financieros para transferir dinero a cuentas incorrectas. Este incidente es realizado por el mismo actor descrito en el informe IBM X-force IRIS del 21 de febrero: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ Sin más preámbulos, adentrémonos en los detalles técnicos sobre la infraestructura y los mecanismos de ataque, extrayamos algunos IOC e intentemos una atribución.

Comencemos con el fragmento del encabezado del correo electrónico:

X-MS-Exchange-Organization-AuthMechanism: 04

X-Originating-IP: [154.118.XXX.YYY]

Asignación dinámica para clientes LTE

CityLagos

NameNigeria

El ASN es el mismo que las IPs del informe anterior. Dos URLs a las que el correo electrónico estaba redirigiendo:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Direcciones IP asociadas:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

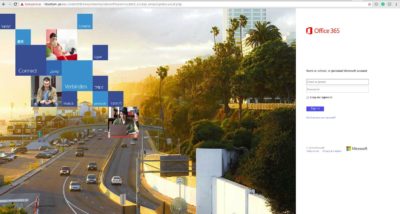

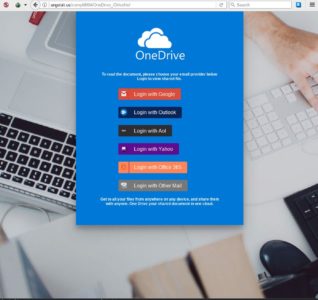

libertym[dot]us parece ser un dominio recientemente hackeado: Está alojando una página de inicio de sesión de Office365 de phishing para Recolección de Credenciales. En este caso hay al menos una advertencia de certificado SSL en la parte superior de la página que podría detener a un usuario vigilante.

Está alojando una página de inicio de sesión de Office365 de phishing para Recolección de Credenciales. En este caso hay al menos una advertencia de certificado SSL en la parte superior de la página que podría detener a un usuario vigilante. El dominio libertym[.]us fue listado como malicioso el 16 de febrero, por lo que fue relativamente fácil de detectar.

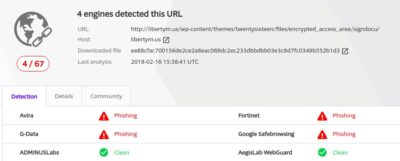

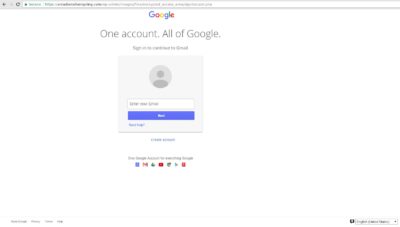

El dominio libertym[.]us fue listado como malicioso el 16 de febrero, por lo que fue relativamente fácil de detectar. Un dominio más peligroso hXXps://arcadiansilverspring[dot]com también fue hackeado recientemente y tiene un SSL adecuado implementado. Esto nos sirve como buen ejemplo de que un HTTPS en verde por sí solo no equivale a confianza o seguridad. En este ejemplo, las páginas de phishing para Google Apps y DocuSign son similares a las que hemos visto antes, por lo que este es otro vínculo con Stealthphish. Capturas de pantalla de las URLs de phishing:

Un dominio más peligroso hXXps://arcadiansilverspring[dot]com también fue hackeado recientemente y tiene un SSL adecuado implementado. Esto nos sirve como buen ejemplo de que un HTTPS en verde por sí solo no equivale a confianza o seguridad. En este ejemplo, las páginas de phishing para Google Apps y DocuSign son similares a las que hemos visto antes, por lo que este es otro vínculo con Stealthphish. Capturas de pantalla de las URLs de phishing:

El dominio permaneció no listado durante algún tiempo incluso mientras el ataque estaba en progreso.

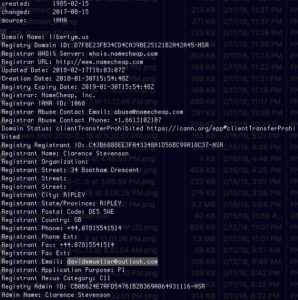

El dominio permaneció no listado durante algún tiempo incluso mientras el ataque estaba en progreso. Hasta hoy, la situación es algo mejor: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInicialmente hicimos un Whois en el primer dominio malicioso que nos señaló a davidwmueller[at]outlook[.]com alias Clarence Stevenson:

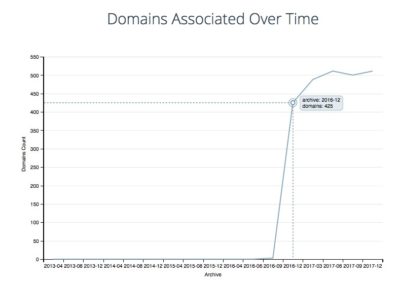

Hasta hoy, la situación es algo mejor: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInicialmente hicimos un Whois en el primer dominio malicioso que nos señaló a davidwmueller[at]outlook[.]com alias Clarence Stevenson: Un whois inverso en el correo de davidwmueller utilizando algunas de las herramientas disponibles gratuitamente encuentra que se registraron más de 500 dominios desde diciembre de 2016.

Un whois inverso en el correo de davidwmueller utilizando algunas de las herramientas disponibles gratuitamente encuentra que se registraron más de 500 dominios desde diciembre de 2016. Los dominios descubiertos parecen intentos de typosquatting o incluso sitios web legítimos en lugar de DGA:

Los dominios descubiertos parecen intentos de typosquatting o incluso sitios web legítimos en lugar de DGA:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

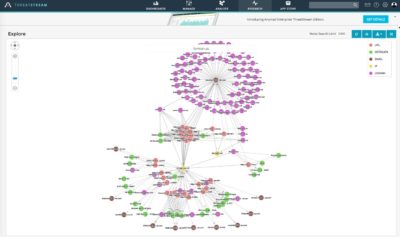

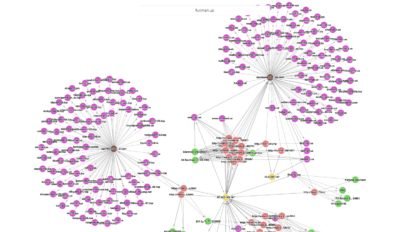

Muchos de los dominios se mantuvieron inactivos y algunos ya expiraron para el momento del ataque, así que decidimos revisar manualmente el OSINT y filtrar el ruido: Las cosas se pusieron más interesantes al buscar nuestros hallazgos en Anomali ThreatStream:

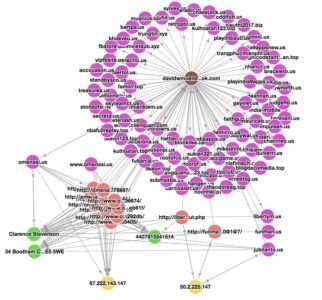

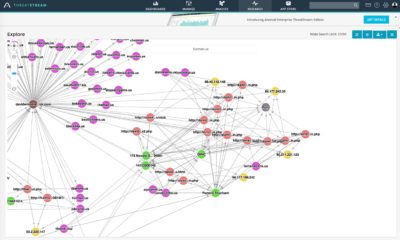

Las cosas se pusieron más interesantes al buscar nuestros hallazgos en Anomali ThreatStream: Agregando alguna información de Whois al correo davidwmueller[at]outlook[.]com junto con la búsqueda de Clarence Stevenson en los datos de ThreatStream:

Agregando alguna información de Whois al correo davidwmueller[at]outlook[.]com junto con la búsqueda de Clarence Stevenson en los datos de ThreatStream: Ahora echemos un vistazo a lo que hay detrás de esas URLs y dominios (¡no intentes esto en casa!):

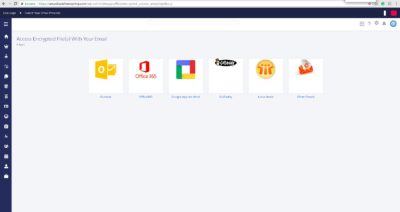

Ahora echemos un vistazo a lo que hay detrás de esas URLs y dominios (¡no intentes esto en casa!):

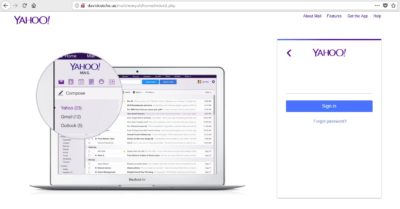

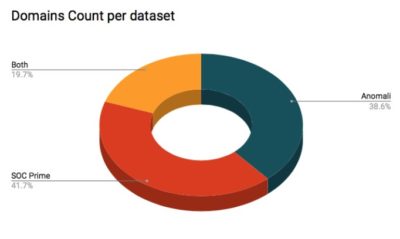

Stealthphish está claramente apuntando también a O365, OneDrive, Google Apps y Yahoo Mail. Como próximo paso, verificamos los más de 500 dominios más a fondo aprovechando el OSINT y algunos de nuestros alimentadores de inteligencia de amenazas patentados, luego emparejamos nuestro conjunto de datos con ThreatStream. Como resultado, confirmamos un total de 528 dominios relacionados con el ataque, con 204 listados en ThreatStream, 220 en SOC Prime y 104 en ambos alimentadores:

Stealthphish está claramente apuntando también a O365, OneDrive, Google Apps y Yahoo Mail. Como próximo paso, verificamos los más de 500 dominios más a fondo aprovechando el OSINT y algunos de nuestros alimentadores de inteligencia de amenazas patentados, luego emparejamos nuestro conjunto de datos con ThreatStream. Como resultado, confirmamos un total de 528 dominios relacionados con el ataque, con 204 listados en ThreatStream, 220 en SOC Prime y 104 en ambos alimentadores: Es hora de buscar las IP en ThreatStream y ver si hay más enlaces:

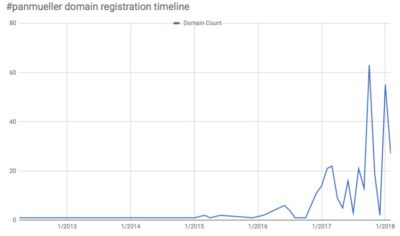

Es hora de buscar las IP en ThreatStream y ver si hay más enlaces: Conseguimos nuevos nombres (identidades robadas o pseudo-identidades) y 10 direcciones más de Gmail para usar en nuestra investigación de Whois e inteligencia de amenazas. Tampoco vemos mucho contexto en las IPs de OSINT encontradas, lo que significa que aún no se utilizan en un ataque activo (aún no son un IOC). En este punto, intentamos verificar las medidas de seguridad básicas de la cuenta de Outlook de PanMueller (PAN significa Phishing Attack Nigeria y también se traduce como “Sr.” del ucraniano, por lo que fue utilizado por nuestros investigadores como nombre interno).

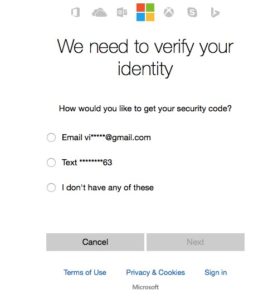

Conseguimos nuevos nombres (identidades robadas o pseudo-identidades) y 10 direcciones más de Gmail para usar en nuestra investigación de Whois e inteligencia de amenazas. Tampoco vemos mucho contexto en las IPs de OSINT encontradas, lo que significa que aún no se utilizan en un ataque activo (aún no son un IOC). En este punto, intentamos verificar las medidas de seguridad básicas de la cuenta de Outlook de PanMueller (PAN significa Phishing Attack Nigeria y también se traduce como “Sr.” del ucraniano, por lo que fue utilizado por nuestros investigadores como nombre interno). Tenemos 10 cuentas de Gmail para revisar, comencemos con la que se ve similar al correo de respaldo: vip01667790762[at]gmail[.]com

Tenemos 10 cuentas de Gmail para revisar, comencemos con la que se ve similar al correo de respaldo: vip01667790762[at]gmail[.]com Mientras continuamos enriqueciendo todos los correos en nuestro gráfico, también notamos nguyenthilinh110591[at]gmail.com con muchos dominios vinculados:

Mientras continuamos enriqueciendo todos los correos en nuestro gráfico, también notamos nguyenthilinh110591[at]gmail.com con muchos dominios vinculados: Comenzamos a ver dominios protegidos por WhoisGuard y registros privados. Pero parece que nuestro PanMueller no estaba tan preocupado por ocultar su identidad al registrar dominios en masa. Intentemos descubrir quién está detrás de la cuenta vip01667790762[at]gmail.com y davidwmueller[at]outlook[.]com simplemente buscando en Google:

Comenzamos a ver dominios protegidos por WhoisGuard y registros privados. Pero parece que nuestro PanMueller no estaba tan preocupado por ocultar su identidad al registrar dominios en masa. Intentemos descubrir quién está detrás de la cuenta vip01667790762[at]gmail.com y davidwmueller[at]outlook[.]com simplemente buscando en Google:

Parece que nuestro PanMueller no es un cerebro malvado que planeó un ataque de dominación mundial durante 2,5 años sino una persona que no está muy preocupada por su ciberseguridad personal. Vende servicios de VPN, alojamiento rápido y registros de dominios, en general esto no es exactamente una actividad criminal. Aún más, lista públicamente su número de móvil en la página de Facebook junto con el uso de él en su dirección de correo de registro de dominio Gmail. O fue hackeado o estaba lo suficientemente determinado para haber planeado todo esto desde el principio y obtener 7,681 seguidores/amigos en el proceso. El comportamiento de PanMueller también es muy diferente de los últimos desarrollos en esta campaña. ¡El dominio “arcadiansilverspring” simplemente no encaja! PanMueller usaba dominios registrados a bajo costo bajo nombres ficticios y la información se mantenía abierta. Mientras tanto, StealthPhish ha demostrado claramente capacidades de hackear sitios web legítimos que utilizan WordPress (error reciente en la versión 4.9.3 con la actualización automática desactivada puede sonar la campana) y sus dominios están ocultos detrás de los servicios de WhoisGuard. Si bien hemos descubierto la mayor parte de la infraestructura del atacante, todavía hay un grupo de dominios que permanece en la sombra. Y esos son los dominios hackeados con certificados SSL legítimos que presentan una amenaza mucho mayor. Descubrir estos dominios es una tarea adecuada para cualquier cazador de amenazas, SOC y analistas de SIEM por ahí, por lo que nos prepararemos para asistir con el contenido adecuado para la detección de amenazas.

Parece que nuestro PanMueller no es un cerebro malvado que planeó un ataque de dominación mundial durante 2,5 años sino una persona que no está muy preocupada por su ciberseguridad personal. Vende servicios de VPN, alojamiento rápido y registros de dominios, en general esto no es exactamente una actividad criminal. Aún más, lista públicamente su número de móvil en la página de Facebook junto con el uso de él en su dirección de correo de registro de dominio Gmail. O fue hackeado o estaba lo suficientemente determinado para haber planeado todo esto desde el principio y obtener 7,681 seguidores/amigos en el proceso. El comportamiento de PanMueller también es muy diferente de los últimos desarrollos en esta campaña. ¡El dominio “arcadiansilverspring” simplemente no encaja! PanMueller usaba dominios registrados a bajo costo bajo nombres ficticios y la información se mantenía abierta. Mientras tanto, StealthPhish ha demostrado claramente capacidades de hackear sitios web legítimos que utilizan WordPress (error reciente en la versión 4.9.3 con la actualización automática desactivada puede sonar la campana) y sus dominios están ocultos detrás de los servicios de WhoisGuard. Si bien hemos descubierto la mayor parte de la infraestructura del atacante, todavía hay un grupo de dominios que permanece en la sombra. Y esos son los dominios hackeados con certificados SSL legítimos que presentan una amenaza mucho mayor. Descubrir estos dominios es una tarea adecuada para cualquier cazador de amenazas, SOC y analistas de SIEM por ahí, por lo que nos prepararemos para asistir con el contenido adecuado para la detección de amenazas.

Volviendo al gráfico, intentamos buscar en cada pieza de meta-datos que ThreatStream pudo encontrar y encontramos un resultado particularmente interesante relacionado con “Pamela Touchard”: Pamela nos ha llevado al infame Pony. ¿Quizás PanMueller solo era un proxy y vendió sus cosas a las personas equivocadas? Algo de información breve del boletín de amenazas de Anomali sobre Pony:

Pamela nos ha llevado al infame Pony. ¿Quizás PanMueller solo era un proxy y vendió sus cosas a las personas equivocadas? Algo de información breve del boletín de amenazas de Anomali sobre Pony:

“Pony es un ladrón de contraseñas y un cargador. Un cargador es un programa que descarga malware adicional para comprometer aún más el sistema. Pony está ampliamente disponible como código fuente y a través de múltiples foros de piratería. Pony a menudo se aloja en alojamiento a prueba de balas con infraestructura en Rusia y Ucrania. Pony está estrechamente asociado con Chanitor/Hancitor y Neverquest/Vawtrak. Pony ha afectado a millones de víctimas en todo el mundo.”

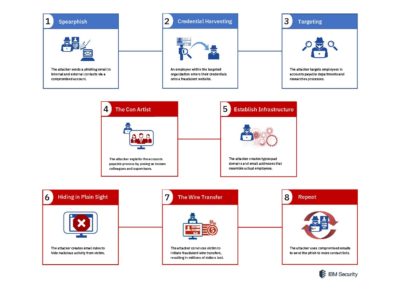

Hay más de 4000 indicadores de compromiso asociados con el uso de Pony por parte del Cibercrimen, con más de 250 URL frescas solo en 2018. Para profundizar más en este asunto recomiendo seguir https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*Podemos concluir que Stealthphish es la campaña de phishing a escala global organizada por Cibercrimen con considerables recursos. El actor opera desde el sigilo y se esconde a la vista usando cuentas de correo electrónico comercial comprometidas (también conocidas como #BEC), aprovechando los filtros de correo electrónico para enmascarar la actividad de las víctimas hackeadas e impersonando cuidadosamente a los individuos hackeados que trabajan en posiciones financieras y contables de las empresas Fortune 500 y Global 2000.

Fuente de la imagen original: IBM SecurityLos objetivos de la campaña Stealthphish son aprovechar la ingeniería social para engañar al personal responsable de las operaciones financieras para transferir dinero a los ciberdelincuentes enmascarando esto como una operación legítima. Es posible que no hayamos visto el objetivo final de este actor aún. La compromiso o el mal uso de los dominios (¿y cuentas?) de PanMueller ha dado a Stealthphish una cantidad sin precedentes de dominios para la Recolección de Credenciales. Estos dominios no están listados o incluso marcados como limpios en la mayoría de los OSINT e inteligencia de amenazas comercial. No están registrados recientemente, excluidos de las listas de malware como VirusTotal e incluso de recursos dedicados a la pesca como OpenPhish y PhishTank. Tampoco hay malware involucrado en la etapa inicial del ataque, y Stealthphish se ha obtenido una “infraestructura pre-IOC” masiva. Además, si miramos detenidamente los dominios vemos que esto está lejos de ser un caso típico de DGA (algoritmos generados por dominio) para evitar las detecciones basadas en aprendizaje automático moderno. Y como sabemos, una vez obtenidas las credenciales, Stealthphish aprovecha las cuentas de correo electrónico corporativo para mezclar las acciones de phishing con las comunicaciones comerciales legítimas (Living off the land 2.0: servicios de correo electrónico en la nube). Con todo esto combinado, vemos un ataque cuidadosamente ejecutado que evitará la mayoría de las defensas de phishing actuales.

Es muy recomendable incluir en la lista negra cualquier conexión a los IOCs proporcionados a continuación y agregarlos a las listas de vigilancia en las tecnologías de detección que tenga. Además, la integración cercana de cualquier inteligencia de amenazas relacionada con Pony, ya sean URL o hashes, es de alta importancia.

Mientras tanto, estamos contribuyendo con todos nuestros hallazgos a Anomali ThreatStream, así como finalizando contenido para nuestro propio Mercado de Detección de Amenazas.

ASNs involucrados en el ataque, recomendados para incluir en la lista negra si es aplicable:

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE Indicadores de Compromiso (IOCs):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167Dominio:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Todos los demás IOC no están para divulgación pública aún e involucran 528+ dominios (324+ descubiertos por SOC Prime), 120+ IPs junto con correos electrónicos comprometidos. Estamos en proceso de distribuirlos junto con contenido de detección a través de https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/Enlaces al contenido de detección de amenazas SIEM:

ArcSight QRadar y Splunk https://tdm.socprime.com/login/Un agradecimiento especial a uno de nuestros socios por compartir los 77 dominios sospechosos iniciales y la muestra de correo que ayudó a acelerar la investigación: ¡gracias amigo, eres genial!

Este informe es presentado por la División Vader

/Permanece seguro