La privacidad es un valor fundamental cuando se trata de seguridad digital. El ritmo dinámico de la evolución de la ciberseguridad hace hincapié en la importancia de la protección de la privacidad, que implica salvaguardar la identidad del usuario y mantener los datos privados, seguros y protegidos en línea. En este artículo del blog, me gustaría compartir mi experiencia adquirida durante más de 20 años en el campo y como CISO en SOC Prime.

Durante los últimos 7 años en SOC Prime, hemos encontrado nuestras propias formas de comunicarnos con los clientes, recopilar comentarios y combinar productos y servicios en la proporción adecuada y escalable. Mientras brindamos servicios profesionales de SIEM y co-administrados para empresas de Fortune 500 y Global 2000, vimos muchos enfoques hábiles aplicados por ingenieros de ciberseguridad de varias organizaciones e industrias que lograron construir mecanismos de detección adecuados independientemente de los recursos limitados a su disposición. Hablemos de una analogía con la historia de la manufactura para explicar la raíz de las preocupaciones sobre la privacidad y formas de manejarlas.

La humanidad ideó la forma correcta de fabricar bienes como resultado de una larga historia de intentos y errores. Este viaje comenzó con bienes hechos a mano solo para el consumo personal, seguido por la elaboración de bienes para la venta en mercados medievales, y llegando a la producción a gran escala para el mercado masivo a través de procesos de fabricación automatizados.

Tomando esta analogía, en términos de desarrollo de contenido en el campo de la ciberseguridad, la mayoría de las empresas aún están en la Edad de Bronce, creando contenido interno fuera de sincronía con las amenazas actuales. Hay varias razones para esto. Primero, la dificultad gira en torno a la propiedad, ya que es difícil poseer realmente algo en una gran empresa. Así, es bastante desafiante asumir la responsabilidad de tomar una decisión equivocada. Otro desafío implica contratar y retener expertos maduros, tanto por una escasez de talento de ~3 millones de personas, como por el hecho de que los expertos principales a menudo progresan hacia negocios especializados. Por ejemplo, un experto con fuertes habilidades en investigación de malware y reversión probablemente transite hacia un proveedor de EDR, lo que requiere un gran esfuerzo para mantenerlos internamente. El presupuesto restringido y el tiempo limitado para el desarrollo de contenido es otro obstáculo.

Finalmente, cuando se trata de desafíos en el desarrollo de contenido, las preocupaciones sobre la privacidad siguen siendo un problema. Todas las opciones, excepto el desarrollo de contenido interno, requieren acceso de terceros a los datos sensibles de la organización. Al mismo tiempo, todo tipo de registros y telemetría provenientes del borde, la nube, las aplicaciones SaaS y los “crown jewels” contienen datos sensibles que con frecuencia están sujetos a regulaciones y pueden a menudo contener la propiedad intelectual de la empresa. Como estos datos generalmente terminan en silos de SIEM, análisis de registros y EDR, el acceso a menudo es privilegiado y sin restricciones. Sin embargo, las opciones disponibles en el mercado actual que abordan este desafío requieren otorgar acceso completo a un tercero. Si ese tercero es un MSSP o MDR bien establecido, las preocupaciones de privacidad son menos apremiantes, pero con bastante frecuencia, el desarrollo de contenido se subcontrata a proveedores de terceros tipo startup que tienen algunas docenas de personas en el equipo, incluyendo posiciones no técnicas, esforzándose por proteger los datos de una empresa Fortune-100 “como si fueran propios”.

Para organizaciones como agencias gubernamentales o federales, es casi imposible aprobar dicho acceso de terceros a datos sensibles. Aquí, intentaré arrojar algo de luz sobre las preocupaciones de privacidad existentes y probar que la revolución industrial en el desarrollo de contenido realmente ha ocurrido. La privacidad ya no es un obstáculo para el desarrollo de algoritmos de detección, incluidos los procesos automatizados.

Primero, retrocedamos un paso y acordemos los términos para estar en la misma página. Una alerta, señal o detección — como se llame — por su naturaleza consiste en una regla de detección o consulta de búsqueda (algoritmo) aplicada a registros, telemetría, información de API (datos) con un cierto resultado (consecuencia).

Presentación de Nuestro Modelo de Madurez de Desarrollo de Contenido

Para hacer una regla de alta calidad desde una perspectiva de privacidad, debes tener acceso a la Plataforma SIEM / EDR / XDR / Análisis de Datos / Análisis de Registros / Plataforma de Búsqueda de Amenazas (en adelante, Plataforma), así como a una fuente de datos y a un resultado de alerta. No existen preocupaciones de privacidad hasta que planees involucrar a un tercero. Al analizar un gran conjunto de reglas a lo largo de una variedad de nuestros clientes, incluidos sus modos únicos de procesar alertas, hemos construido el siguiente modelo de madurez de desarrollo de contenido, que ayuda a explicar cómo SOC Prime mitiga los riesgos de privacidad. Este modelo contiene cuatro etapas de madurez de desarrollo de contenido. Cuanto más alta sea la etapa, más maduro es el proceso de desarrollo de contenido, así como desde la perspectiva de la protección de la privacidad:

- Desarrollo de contenido a través de servicios de consultoría. Esta etapa implica recopilar registros de la infraestructura activa, encontrar patrones sospechosos, describirlos como reglas, consultas o recetas de Machine Learning (ML) en el formato específico de la Plataforma, e implementar estos elementos de contenido en la misma infraestructura. Esto requiere acceso a registros sin procesar, reglas, consultas y alertas activadas en la Plataforma del cliente. Normalmente en esta etapa, el desarrollo de contenido de detección se realiza a través de servicios de consultoría.

- Desarrollo de contenido a través de servicios co-administrados. Esta etapa se centra en analizar los registros/eventos típicos en entornos de laboratorio, simulando las amenazas y los ataques más recientes para capturar patrones de ataque en los registros. También implica crear reglas de detección en tiempo real, consultas de búsqueda de amenazas o recetas de ML del lado del cliente, verificando el resultado y ajustando las reglas/consultas. Realizar estas operaciones requiere acceso a reglas/consultas y alertas activadas en la Plataforma del cliente. Normalmente, en esta etapa, el desarrollo de contenido de detección se realiza a través de servicios co-administrados.

- Modelo de desarrollo de crowdsourcing con un ciclo de retroalimentación. Esta etapa representa el modelo de desarrollo de crowdsourcing, que involucra la participación de cientos de ingenieros y investigadores de seguridad externos de todo el mundo, analizando registros en los entornos de laboratorio, describiendo reglas o consultas utilizando el lenguaje universal apoyado por varios SIEMs, EDRs, u otros tipos de Plataformas de Análisis de Registros, así como implementando automáticamente estas reglas o consultas a través de diferentes infraestructuras usando un conjunto predefinido de personalizaciones. Recopilar los comentarios de los clientes para asegurar la mejora continua de reglas/consultas es crucial en esta etapa, lo que requiere obtener acceso a reglas/consultas (opcional*), incluyendo acceso a estadísticas anonimizadas y agregadas sobre las alertas activadas en la Plataforma del cliente.

- Modelo de desarrollo de crowdsourcing sin un ciclo de retroalimentación. En esta etapa, el desarrollo de contenido de detección alcanza el grado más alto de madurez. El desarrollo de contenido transversal a herramientas para varios SIEMs, EDRs, u otros tipos de Plataformas de Análisis de Registros está disponible sin recibir retroalimentación continua de los clientes. Esta etapa se parece mucho a la tercera, pero la precisión de la regla o consulta depende de la retroalimentación ya recopilada de varios clientes durante un período significativo de tiempo para un gran conjunto de reglas/consultas diferentes. La retroalimentación de los clientes es muy apreciada, pero no requerida. Esta etapa requiere acceso a reglas/consultas (opcional*) en la Plataforma del cliente.

opcional* — no se requiere acceso si el cliente despliega manualmente los elementos de contenido.

La primera etapa del modelo de madurez de desarrollo de contenido descrito es la más susceptible a riesgos de privacidad. Además de las preocupaciones de privacidad del cliente, el desarrollo de contenido en la primera etapa también plantea más desafíos con los derechos de IP (Propiedad Intelectual), ya que el contenido hecho en la infraestructura del cliente basado en los registros del cliente le pertenece solo al cliente. Estos desafíos explican claramente por qué los productos y servicios de SOC Prime no pueden entregarse en la etapa menos madura y la más vulnerable a la privacidad. SOC Prime puede trabajar en la segunda etapa al ofrecer servicios co-administrados, pero el modelo de desarrollo de crowdsourcing disponible en la tercera y cuarta etapas ofrece más madurez y mayor conciencia de privacidad. La mayor madurez de desarrollo de contenido lograda en la cuarta etapa es lo que hace que SOC Prime se destaque de otros proveedores de ciberseguridad. Ya hemos recopilado retroalimentación de clientes durante un período significativo, lo que nos permite depender menos del ciclo de retroalimentación del cliente.

Para profundizar en las preocupaciones sobre la privacidad, explicaré a continuación cómo mitigamos los riesgos generales de privacidad para nuestros clientes ilustrando ejemplos de los productos y funcionalidades principales de SOC Prime. Empezaré por Uncoder.IO, uno de los proyectos pioneros de SOC Prime y altamente notable desde una perspectiva de privacidad.

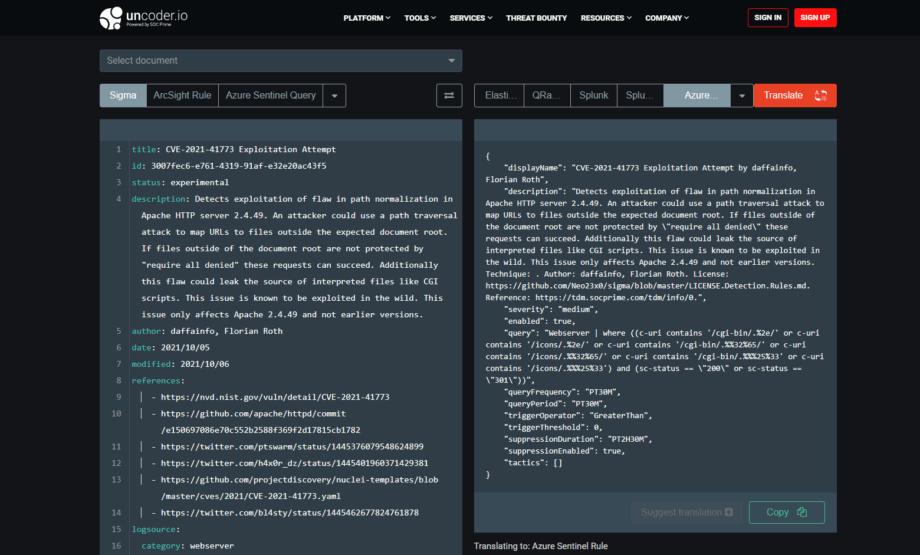

Uncoder.IO

Uncoder.IO es el motor de traducción en línea de Sigma para búsquedas guardadas en SIEM, consultas, filtros, solicitudes de API, que ayuda a Analistas SOC, Cazadores de Amenazas e Ingenieros de Detección a convertir detecciones al formato de SIEM o XDR seleccionado sobre la marcha.

Aplicamos las siguientes mejores prácticas de la industria para garantizar la protección de datos de privacidad para todos los usuarios que trabajan con Unocoder.IO:

- Totalmente anónimo: sin registro, sin autenticación, sin registro de datos

- Todos los datos se mantienen basados en sesiones, almacenados en memoria, sin almacenamiento en discos del servidor

- Reimagen completa cada 24 horas

- Arquitectura basada en microservicios

- Basado en el proyecto verificado por la comunidad “sigmac”

- Alojamiento de Amazon AWS

- Datos en reposo cifrados utilizando un estándar de la industria, algoritmo de cifrado AES-256

- Datos en tránsito cifrados usando el protocolo de cifrado TLS 1.2

- Clasificación general A+ según Qualys SSL Labs

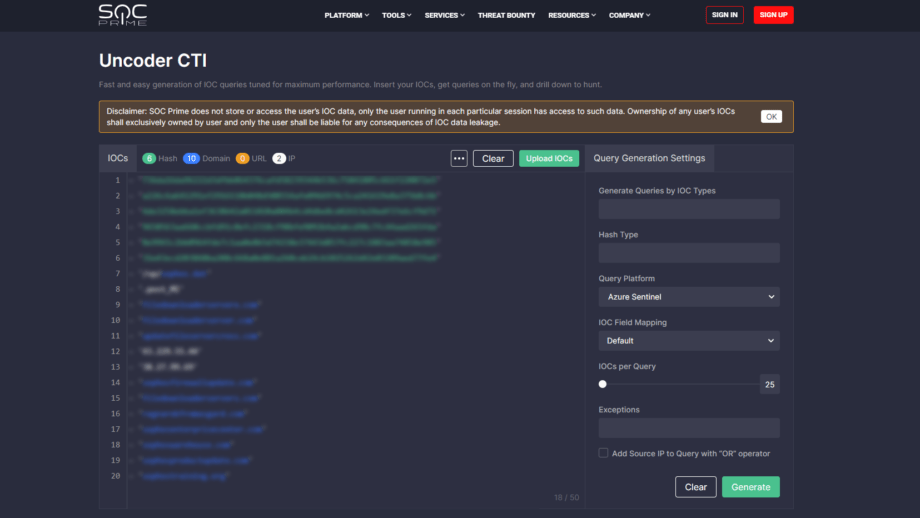

Uncoder CTI

Uncoder CTI y su versión pública, CTI.Uncoder.IO, son herramientas en línea de conversión que facilitan y aceleran la búsqueda de amenazas basada en IOC. Con Uncoder CTI, los especialistas en Inteligencia de Amenazas y Cazadores de Amenazas pueden convertir fácilmente IOCs en consultas de búsqueda personalizadas listas para ejecutarse en el SIEM o XDR seleccionado.

A diferencia de una Plataforma de Inteligencia de Amenazas (TIP) estándar, Uncoder CTI permite obtener IOCs de cualquier fuente o feed. Al igual que Uncoder.IO, Uncoder CTI fue diseñado teniendo en cuenta la privacidad. Solo el usuario que ejecuta en cada sesión particular de Uncoder CTI tiene acceso a sus datos de IOC. SOC Prime no recopila ningún IOC ni sus registros, y ningún tercero tiene acceso a estos datos.

Uncoder CTI aborda las preocupaciones sobre la privacidad de la siguiente manera:

- Totalmente anónimo: sin registro, sin autenticación, sin registro de IOC, sin recopilación de IOC

- Todos los datos se mantienen basados en sesiones, almacenados en memoria, sin almacenamiento en discos del servidor

- Reimagen completa cada 24 horas

- Arquitectura basada en microservicios

- Alojamiento de Amazon AWS

- Basado en el proyecto verificado por la comunidad “sigmac”

- Las traducciones de Sigma se realizan en microservicios dedicados y no se guardan en ninguna etapa

- Todas las conversiones se mantienen en RAM (Memoria de Acceso Aleatorio) para garantizar alto rendimiento, escalabilidad y privacidad

- La plataforma analiza los IOCs localmente en el entorno del navegador del usuario, no se envían IOCs al lado del servidor de Uncoder CTI

- La plataforma devuelve consultas listas para usar directamente a tu navegador a través de un canal cifrado

- Los datos en reposo se cifran utilizando un estándar de la industria, algoritmo de cifrado AES-256

- Los datos en tránsito se cifran utilizando el protocolo de cifrado TLS 1.2

- El informe de CTI no sale de tu entorno local (tu computadora y navegador)

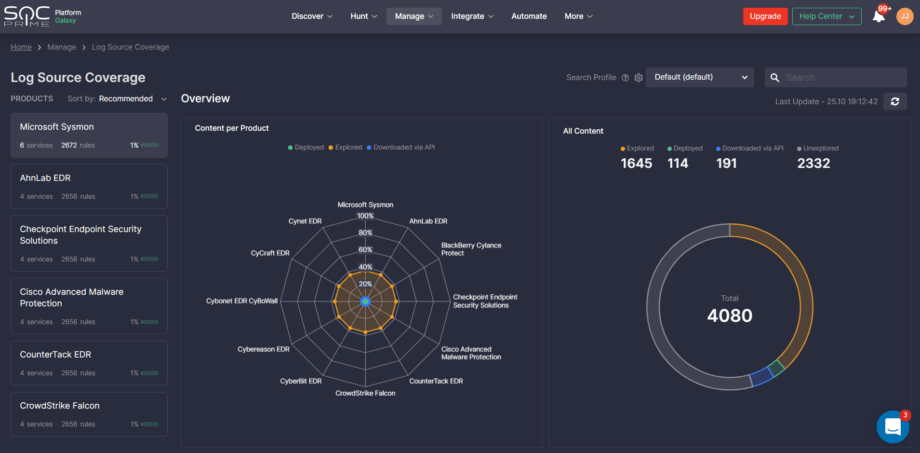

Cobertura de Fuente de Registro y MITRE ATT&CK

La primera plataforma mundial para la defensa cibernética colaborativa, la caza de amenazas y el descubrimiento proporciona a los profesionales de la seguridad herramientas de gestión para rastrear la efectividad de detección de amenazas y cobertura de datos usando SIEM o XDR.

La Cobertura de Fuente de Registro visualiza cómo las fuentes de registro específicas de la organización están cubiertas por el contenido del SOC del Mercado de Detección de Amenazas, lo que permite rastrear y orquestar el programa de detección de amenazas general de la compañía. La Cobertura de MITRE ATT&CK® muestra el progreso en vivo en la dirección de las tácticas, técnicas y sub-técnicas de ATT&CK basadas en el contenido de detección explorado o desplegado.

Tanto la Cobertura de Fuente de Registro como la Cobertura de MITRE ATT&CK® están diseñadas para mitigar los riesgos de privacidad con los siguientes medios de protección de la información:

- Sin acceso de terceros a los datos de usuario procesados por la plataforma Detection as Code

- Los datos en reposo se cifran utilizando un estándar de la industria, algoritmo de cifrado AES-256

Pronto habilitaremos la exportación de los datos de cobertura a los formatos CSV y JSON compatibles con la herramienta MITRE ATT&CK Navigator . Esta capacidad es útil para los actores de seguridad que trabajan sin conexión en Excel o con la herramienta basada en web herramienta MITRE ATT&CK Navigator tool.

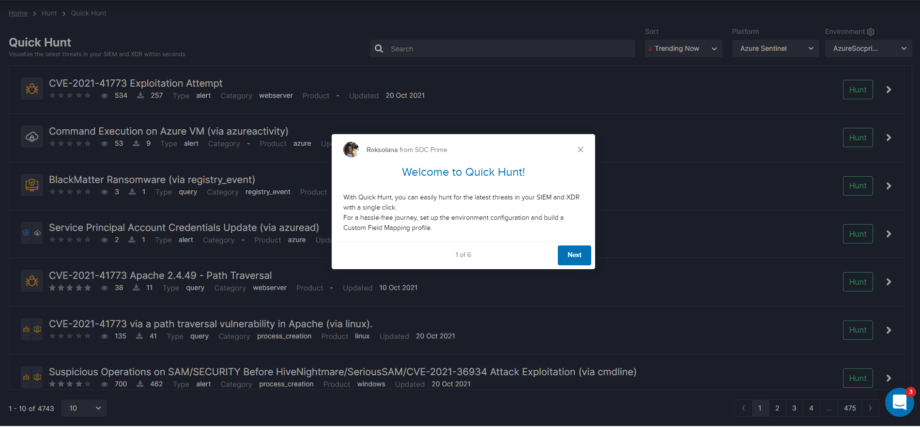

Quick Hunt

Quick Hunt ayuda a los Cazadores de Amenazas a visualizar y buscar las amenazas más recientes en su SIEM & XDR con un solo clic. Quick Hunt fue diseñado de acuerdo con las mejores prácticas de protección de la privacidad, particularmente:

- Todas las consultas de búsqueda se lanzan durante la sesión del navegador existente

- Los datos en tránsito se cifran utilizando el protocolo de cifrado TLS 1.2

- La retroalimentación del usuario es completamente anónima y se proporciona exclusivamente a elección del usuario

Mercado de Detección de Amenazas

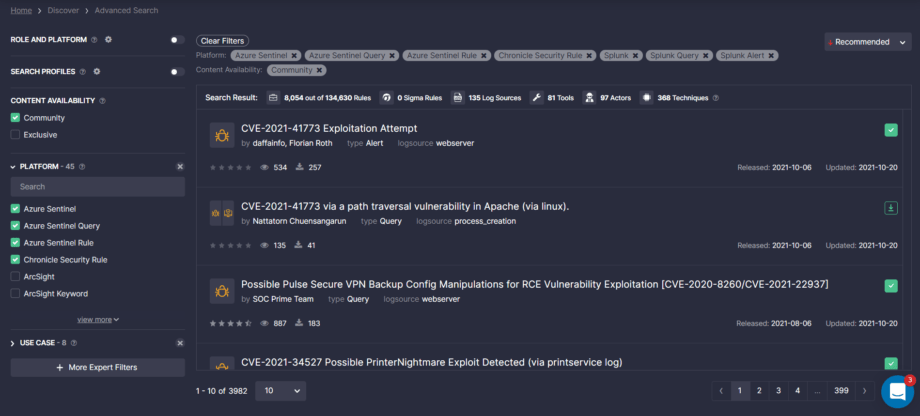

El primer mercado de detección de amenazas impulsado por recompensas del mundo para contenido SOC agrega el contenido de detección de amenazas basado en Sigma más actualizado de más de 300 investigadores y lo entrega nativamente vía suscripción a más de 20 plataformas SIEM y XDR. El Mercado de Detección de Amenazas de SOC Prime contiene más de 130,000 detecciones alineadas con el marco de MITRE ATT&CK y se actualiza continuamente. Para adaptar la búsqueda de contenido al rol y necesidades de seguridad del usuario, el Mercado de Detección de Amenazas de SOC Prime ofrece una variedad de configuraciones de personalización y filtros configurados dentro del perfil del usuario. Sin embargo, esta personalización del perfil del usuario basada en el motor de recomendaciones es opcional.

El Mercado de Detección de Amenazas de SOC Prime se adhiere a las siguientes mejores prácticas para asegurar la protección de la privacidad de los datos:

- Contraseña de un solo uso (OTP)

- Autenticación de dos factores (2FA)

- El historial de inicios de sesión, visualizaciones y descargas se almacena en servidores analíticos dedicados

- Registro de seguridad (rastro de auditoría)

- Alojamiento en Amazon AWS

- Protección de Firewall de Aplicación Web (WAF)

- Los datos en reposo se cifran utilizando un estándar de la industria, algoritmo de cifrado AES-256

- Los datos en tránsito se cifran utilizando el protocolo de cifrado TLS 1.2

- Clasificación general A+ según Qualys SSL Labs

Gestión Continua de Contenido

El módulo de Gestión Continua de Contenido (CCM) impulsado por la plataforma Detection as Code de SOC Prime transmite contenido SOC compatible directamente al entorno del usuario. El módulo CCM entrega automáticamente el contenido de detección más relevante en tiempo real, liberando a los equipos de seguridad para que pasen más tiempo asegurando y menos tiempo cazando. Para habilitar la entrega y gestión de contenido en tiempo real y mantenerse a la vanguardia, el módulo CCM fue construido siguiendo el enfoque proactivo hacia la práctica de desarrollo del flujo de trabajo CI/CD.

El módulo CCM mitiga los riesgos de privacidad de la siguiente manera:

- No se recopilan datos de registro de su entorno SIEM, EDR o XDR

- SOC Prime solo tiene información sobre qué reglas están en ejecución y sus tasas de acierto

- No se recopilan datos de usuario, IP ni información de host a través del CCM

- Script de API de código abierto, fácil de leer y verificar

- Los datos en reposo se cifran utilizando un estándar de la industria, algoritmo de cifrado AES-256

- Los datos en tránsito se cifran usando el protocolo de cifrado TLS 1.2

En resumen, me gustaría centrarme en los puntos más cruciales relacionados con el enfoque de SOC Prime hacia la privacidad cubriendo todos los controles técnicos mencionados anteriormente y su eficiencia verificada por la auditoría independiente. Lograr la conformidad con SOC 2 Tipo II valida que SOC Prime tiene todos los controles técnicos mencionados anteriormente en su lugar para sus soluciones de ciberseguridad, procedimientos de operaciones comerciales e infraestructura técnica. Todos los proyectos son ejecutados por el equipo interno de SOC Prime, asegurando que no haya acceso de terceros a la plataforma Detection as Code de SOC Prime. El cifrado de datos usando estándares y mejores prácticas de la industria, como el algoritmo de cifrado AES-256 para el cifrado de datos en reposo y el protocolo de cifrado TLS 1.2 para los datos en tránsito, ilustra el compromiso de SOC Prime con la seguridad y privacidad de los datos.

Para explorar con más detalle cómo adaptamos el imperativo de privacidad en SOC Prime, consulte https://my.socprime.com/privacy/.