El panorama de la ciberseguridad está en constante cambio, y comprender escenarios de ataque complejos es ahora fundamental para proteger a las organizaciones. Una de las herramientas más efectivas para visualizar y simular ciberataques es Attack Flow v3.0.0.

Desarrollado como un proyecto de código abierto por el MITRE Center for Threat-Informed Defense, Attack Flow permite a los equipos de ciberseguridad modelar secuencias de acciones adversas, llamadas flujos de ataque, que llevan a incidentes de seguridad. Al centrarse en las relaciones entre tácticas, técnicas y procedimientos (TTP), el marco ofrece una manera estructurada e impulsada por inteligencia para comprender y defenderse contra las amenazas cibernéticas.

Attack Flow va más allá de analizar técnicas individuales de forma aislada. Al ilustrar cómo los atacantes encadenan técnicas, los defensores pueden anticipar rutas de ataque, identificar vulnerabilidades antes de que sean explotadas y mejorar la postura de seguridad en general.

La Plataforma de Inteligencia de Detección Nativa de IA de SOC Prime apoya completamente Attack Flow v3.0.0. Usando un modelo RAG LLM y el marco MITRE ATT&CK® framework, puede generar automáticamente flujos de ataque a partir de informes de amenazas con IA. Esto reduce el tiempo necesario para comprender los ataques y ayuda a traducir secuencias complejas en lógica de detección. Integrado con telemetría y reglas de detección, resalta las brechas y prioriza las amenazas de manera efectiva.

Al combinar la automatización impulsada por IA con Attack Flow v3.0.0, SOC Prime equipa a los equipos de seguridad con la capacidad de anticipar amenazas, mejorar las defensas y responder más rápidamente a ciberataques avanzados.

¿Qué es Attack Flow v3.0.0?

Attack Flow v3.0.0 es un lenguaje y conjunto de herramientas para describir y visualizar secuencias de comportamientos adversos, basado en el marco MITRE ATT&CK. Permite a los equipos de ciberseguridad modelar cómo los atacantes encadenan técnicas ofensivas para lograr sus objetivos, capturando la secuencia completa de acciones desde el acceso inicial, movimiento lateral y persistencia hasta el impacto final. Al visualizar estas secuencias, los defensores obtienen una comprensión más profunda de cómo interactúan las técnicas, cómo algunos comportamientos preparan a otros y cómo los adversarios manejan la incertidumbre o se recuperan de los fallos.

En su núcleo, Attack Flow es un marco estructurado y legible por máquina que proporciona claridad tanto operativa como analítica. Representa el ataque a través de una combinación de componentes clave:

- Flujo: la secuencia general de acciones y resultados.

- Acciones: comportamientos o técnicas específicas del adversario, cada uno con un nombre y descripción.

- Activos: sistemas, datos o entidades afectados por acciones, opcionalmente incluyendo detalles como estado o configuración.

- Propiedades: información contextual que describe las características o efectos de las acciones y activos.

- Relaciones: enlaces que definen cómo acciones y activos influyen entre sí dentro del flujo.

Combinando precisión legible por máquina con representación visual, Attack Flow hace que el comportamiento complejo de los ataques sea más fácil de entender, comunicar y actuar. Este enfoque ayuda a las organizaciones a responder preguntas críticas: ¿Qué activos están más en riesgo? ¿Cómo se mueven los atacantes a través de las redes? ¿Qué mitigaciones interrumpirán más efectivamente las cadenas de ataque? En última instancia, Attack Flow v3.0.0 equipa a los defensores con conocimientos accionables que van más allá de la inteligencia de amenazasestática, permitiendo estrategias de defensa proactivas, adaptativas e impulsadas por inteligencia.

¿Para qué sirve Attack Flow?

Attack Flow v3.0.0 está diseñado para cualquier profesional de ciberseguridad que busque entender cómo operan los adversarios, evaluar el impacto potencial en su organización y determinar cómo mejorar la postura defensiva de manera más efectiva. Attack Flow apoya múltiples roles de ciberseguridad al convertir comportamientos complejos de atacantes en conocimientos accionables. Su propósito principal es ayudar a los equipos a entender, anticipar y mitigar la actividad adversaria en diversos contextos operativos.

Es particularmente valioso para:

- Analistas de Inteligencia de Amenazas para rastrear el comportamiento adversario a través de campañas, incidentes y actores de amenazas.

- Equipos SOC (Azul) para evaluar defensas, simular ataques y priorizar mitigaciones.

- Respondedores de Incidentes para reconstruir ataques, identificar brechas y mejorar planes de respuesta.

- Equipos Rojos y Púrpuras para emular de manera realista el comportamiento adversario usando flujos modelados.

- Gerentes y Ejecutivos para visualizar el impacto en el negocio sin detalles técnicos complejos.

El marco facilita la comunicación entre equipos al crear una representación compartida visual y legible por máquina de los ataques. Los miembros del SOC pueden ver cómo interactúan los controles defensivos con las secuencias de atacantes, los ejecutivos pueden entender los riesgos empresariales en términos de activos afectados o pérdidas financieras potenciales, y los equipos de TI pueden priorizar mejoras de seguridad basándose en rutas de ataque reales.

¿Cuáles son los casos de uso para Attack Flow?

Attack Flow v3.0.0 ofrece valor práctico en varios dominios. Algunos de los casos de uso más impactantes incluyen los siguientes mencionados a continuación.

Inteligencia de Amenazas

Al centrarse en las acciones de los atacantes en lugar de en IOCs (Indicadores de Compromiso) fácilmente alterables, los equipos de inteligencia de amenazas producen ideas más confiables basadas en comportamiento. Los ejemplos de Attack Flow de MITRE permiten a los analistas rastrear secuencias adversarias a nivel de incidente, campaña o actor de amenaza. Los formatos legibles por máquina aseguran que los flujos se puedan compartir entre organizaciones e integrar en la pila de seguridad existente para detección y respuesta.

Postura Defensiva

Los equipos azules utilizan MITRE Attack Flow para evaluar y mejorar las defensas simulando escenarios de ataque realistas. Al analizar secuencias de TTP, los defensores pueden identificar brechas de cobertura, priorizar estrategias de mitigación y fortalecer controles de seguridad basándose en el comportamiento observado del atacante. Esto permite mejoras dirigidas en lugar de controles generales.

Respuesta a Incidentes

Los respondedores de incidentes pueden usar MITRE Attack Flow para entender cómo se desarrollaron los ataques y dónde tuvieron éxito o fallaron las defensas. Esto ayuda en revisiones posteriores a los incidentes, documentando incidentes y mejorando estrategias de respuesta futuras.

Caza de Amenazas

Los cazadores de amenazas pueden usar ejemplos de MITRE Attack Flow para identificar patrones recurrentes de TTP en sus entornos. Esto ayuda a guiar investigaciones, construir líneas de tiempo detalladas y apoyar el desarrollo de reglas de detección.

Emulación de Adversarios

Los equipos rojos y púrpuras pueden usar el marco para diseñar ejercicios de emulación adversaria realistas. Usando ejemplos de MITRE Attack Flow, pueden modelar secuencias de TTPs para asegurar pruebas de seguridad precisas y efectivas.

Comunicación Ejecutiva

Los flujos de ataque transforman actividades técnicas complejas en narrativas visuales para el liderazgo, ayudando a las partes interesadas no técnicas a entender el impacto de los ataques y tomar decisiones informadas sobre recursos, herramientas y políticas.

Análisis de Malware

Los analistas pueden documentar comportamientos observados durante el análisis estático, dinámico y de ingeniería inversa. Los ejemplos de MITRE Attack Flow pueden ayudar a ilustrar hallazgos, mejorando la generación de informes, creación de detección y mejoras defensivas.

¿Cómo comenzar?

Para usar Attack Flow de manera efectiva, los equipos deben comenzar familiarizándose con el marco MITRE ATT&CK, ya que los flujos de ataque se construyen directamente sobre su taxonomía de tácticas, técnicas y procedimientos (TTP). Una comprensión sólida de ATT&CK asegura que los flujos reflejen con precisión el comportamiento adversario del mundo real.

A continuación, los equipos deben explorar el proyecto Attack Flow v3.0.0 para entender su lenguaje, estructura y mejores prácticas para la aplicación en la vida real. Esto proporciona una base para construir e interpretar flujos de ataque de manera efectiva.

Recursos adicionales para comenzar incluyen:

- Explorar el corpus de ejemplos de Attack Flow proporcionado por el MITRE Center for Threat-Informed Defense.

- Usar el Attack Flow Builder de código abierto para crear flujos en un entorno basado en navegador.

- Aprovechar la plataforma de SOC Prime, que puede ayudar a generar flujos de ataque automáticamente a partir de informes de amenazas usando Uncoder AI, o permitir que los equipos revisen flujos construidos a partir de amenazas en el mundo real en el Mercado de Detección de Amenazas.

Para un entendimiento técnico más profundo, los desarrolladores y usuarios avanzados pueden referirse a la especificación del lenguaje, guía para desarrolladores, y repositorio de GitHub, que proporcionan detalles comprensivos para extender, integrar o personalizar Attack Flow para casos de uso especializado.

Elementos Estructurales Básicos de Attack Flow v3.0.0

Attack Flow v3.0.0 se basa en varios objetos principales para representar el comportamiento adversario:

- Acciones: Técnicas del adversario que forman la secuencia de eventos.

- Activos: Sistemas, cuentas o datos impactados por acciones.

- Condiciones: Aclarar dependencias o puntos de decisión.

- Operadores: Definir relaciones lógicas entre caminos (Y/O).

- Objetos STIX adicionales: Enriquecer flujos con indicadores, procesos y contexto.

Estos elementos trabajan juntos para representar éxito, fracaso, ramificaciones y caminos de ataque en paralelo, proporcionando tanto información operativa como estratégica.

Caminos de Ataque Paralelos

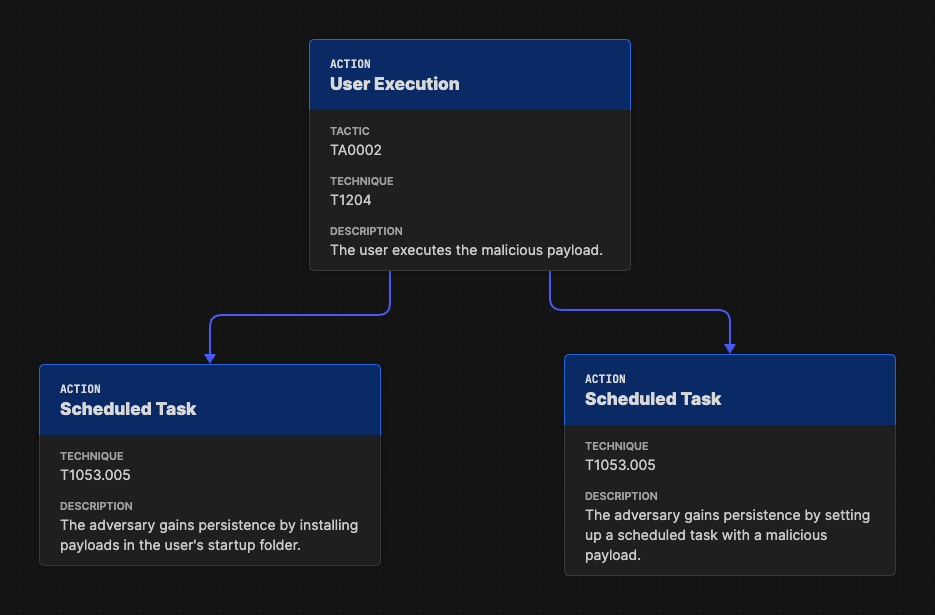

Rara vez los atacantes siguen una sola ruta. Los caminos de ataque paralelos modelan situaciones donde múltiples técnicas están disponibles para un mismo objetivo. Por ejemplo, después de un acceso inicial, un atacante puede intentar dos métodos diferentes de persistencia; ninguno depende del otro. Estos caminos muestran rutas alternativas sin implicar ejecución simultánea.

Modelar caminos paralelos ayuda a los defensores a identificar puntos críticos y brechas de cobertura. Attack Flow permite a los defensores cibernéticos simular escenarios de «qué pasaría si», comparar la efectividad de la mitigación y entender mejor la divergencia de los ataques. A nivel de incidente, los caminos paralelos representan técnicas intentadas realmente, mientras que a nivel de campaña, resumen el comportamiento a través de múltiples eventos.

Visualización de múltiples técnicas de persistencia utilizadas por un adversario. El ejemplo es obtenido de la documentación de Attack Flow v3.0.0 por el MITRE Center for Threat-Informed Defense.

Objetos Operadores

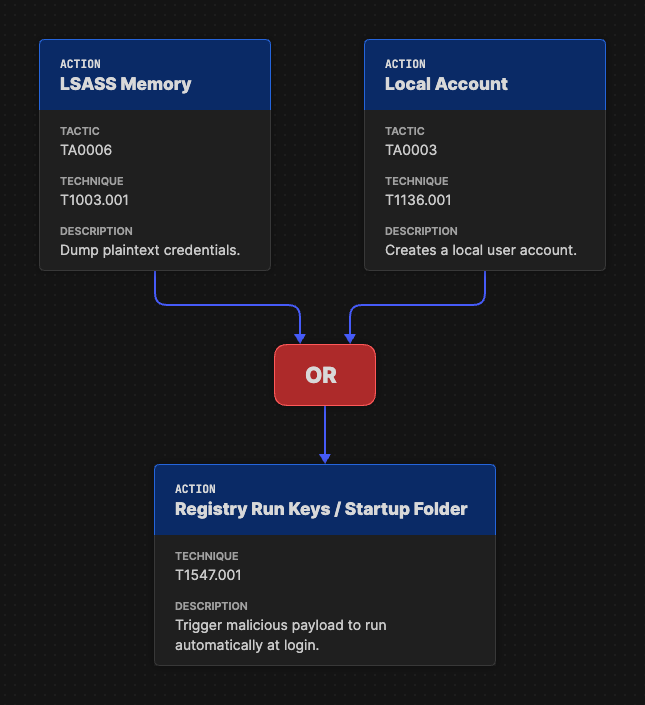

Los objetos operadores definen cómo se fusionan o interactúan múltiples caminos de ataque, permitiendo a los defensores cibernéticos representar la estructura lógica de la toma de decisiones del adversario. Cuando un Attack Flow se ramifica en varios Caminos de Ataque Paralelos, los operadores reúnen esos caminos nuevamente para mostrar cómo el éxito o fracaso en una o más acciones afecta lo que sucede a continuación.

Hay dos tipos principales de operadores:

- OR: El ataque continúa si any de los caminos entrantes tienen éxito. Por ejemplo, si un adversario usa dos técnicas diferentes para pivotar a otra cuenta de usuario, el operador O indica que el éxito en cualquiera de las técnicas permite el siguiente paso.

- Y: El ataque procede solo si all los caminos conectados tienen éxito, ilustrando casos donde se deben cumplir múltiples condiciones previas antes de que una acción pueda ocurrir.

Usar operadores proporciona claridad en ejemplos complejos de MITRE Attack Flow, ayudando a los defensores a entender dependencias y relaciones lógicas entre técnicas de ataque.

El operador O indica que el atacante puede usar cualquiera de las dos técnicas distintas para pivotar a una cuenta de usuario local. El ejemplo se obtiene de documentación de Attack Flow v3.0.0 por el MITRE Center for Threat-Informed Defense.

Objetos de Activo

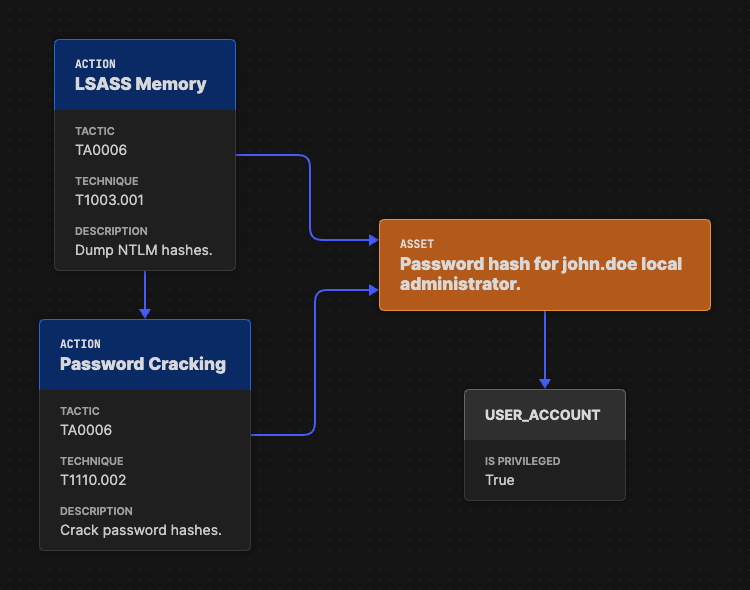

Los objetos de activo representan los sistemas, datos o entidades que se ven afectados durante un ataque. Cada acción dentro de un flujo impacta o depende de ciertos activos, proporcionando contexto crucial sobre cómo los comportamientos adversarios influyen en el entorno. Al vincular Acciones a Activos, los analistas pueden ver no solo lo que hizo un atacante, sino qué afectaron esas acciones y por qué importaban.

Por ejemplo, si un atacante realiza un vaciado de memoria LSASS, el activo correspondiente podría ser un hash de contraseña específico extraído de la memoria del sistema. Más tarde, cuando el adversario usa ese hash para descifrado de credenciales o movimiento lateral, el mismo activo permanece conectado a esas acciones, mostrando visual y lógicamente la progresión del compromiso.

Los activos juegan un papel vital en ilustrar dependencias entre técnicas de ataque, destacando qué sistemas o puntos de datos son críticos dentro de la red de una organización. Al mapear estas relaciones, los objetos de activo convierten acciones adversarias abstractas en conocimientos concretos y específicos del entorno.

Un activo define cómo las acciones afectan el estado del entorno o dependen de su estado actual. El ejemplo se obtiene de documentación de Attack Flow v3.0.0 por el MITRE Center for Threat-Informed Defense.

Objetos STIX Adicionales

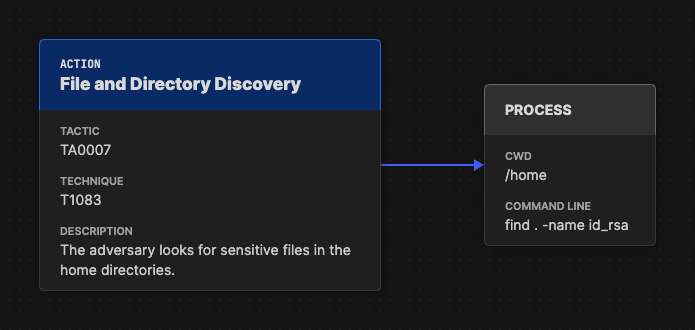

Attack Flow v3.0.0 se basa en el estándar STIX (Structured Threat Information Expression), que permite a los analistas enriquecer sus modelos de ataque con una amplia gama de detalles contextuales y técnicos. Mientras que los objetos centrales de Attack Flow, como Acciones, Activos y Condiciones, capturan la secuencia de comportamientos adversarios, los objetos STIX adicionales aportan profundidad y claridad a esas narrativas.

Los objetos STIX pueden incluir indicadores de compromiso (IOCs), como hashes de archivo, dominios o direcciones IP, así como entidades como procesos, cuentas de usuario o familias de malware. Por ejemplo, un objeto de proceso podría describir cómo se ejecutó una técnica de descubrimiento de archivos durante una intrusión, vinculando la actividad observable del sistema directamente al comportamiento adversario.

Esta integración hace que Attack Flow sea altamente adaptable para operaciones de ciberseguridad en el mundo real. Al incrustar objetos STIX, los analistas pueden correlacionar inteligencia de comportamiento con artefactos forenses, datos de detección o contexto de vulnerabilidad, todo dentro del mismo flujo estructurado.

El objeto de proceso captura los detalles técnicos de cómo se llevó a cabo la acción. El ejemplo se obtiene de documentación de Attack Flow v3.0.0 por el MITRE Center for Threat-Informed Defense.

¿Cómo puede Attack Flow ayudar a sus procesos?

Attack Flow acelera cómo los equipos convierten narrativas de incidentes en bruto en decisiones operativas. Al convertir secuencias de comportamiento adversario en un formato visual y legible por máquina, reduce el tiempo necesario para interpretar el comportamiento de campañas y resalta las relaciones lógicas entre técnicas, requisitos previos y resultados. Esa claridad hace que sea más rápido extraer lecciones y actuar sobre ellas.

Empoderando el esfuerzo de Ingeniería de Detección, Attack Flow traduce TTPs encadenados en lógica precisa de detección, facilitando la escritura de reglas que busquen secuencias de comportamiento en lugar de indicadores de compromiso. Cuando los flujos se cruzan con telemetría y alertas, los defensores pueden evaluar rápidamente la cobertura, identificar brechas y refinar las detecciones para cerrar los puntos ciegos más importantes.

Attack Flow también permite la defensa proactiva. Visualizar cadenas completas de ataque revela puntos críticos donde un solo control puede detener múltiples caminos, y expone eslabones débiles que los atacantes explotan. Esto desplaza la planificación defensiva desde el parcheo reactivo de IOCs hacia el fortalecimiento estratégico de activos y controles que rompen clases enteras de ataques.

Attack Flows empodera a los equipos multifuncionales al proporcionar un lenguaje común: los analistas del SOC, cazadores de amenazas, equipos rojos, propietarios de riesgos y ejecutivos leen el mismo flujo, pero a diferentes niveles de detalle. Por ejemplo, un ejecutivo puede ver dos rutas de resultado (pérdida de criptomonedas vs. exfiltración de datos a gran escala) y tomar decisiones de inversión basadas en el impacto empresarial, mientras que un analista ve las técnicas y activos exactos a priorizar para detección y mitigación.

Attack Flow también sobresale en el aprendizaje después de la acción y la emulación de adversarios. Los defensores cibernéticos pueden reconstruir incidentes para entender por qué fallaron las defensas y qué funcionó; esto impulsa mejoras específicas (por ejemplo, fortaleciendo un tablero de Kubernetes o adaptando una regla de detección a un comportamiento específico de acceso a un clúster). Los equipos rojos utilizan los flujos para construir planes de emulación de alta fidelidad o para reconstruir secuencias de incidentes usando el mismo orden de acciones y activos, incluso cuando faltan detalles de bajo nivel.

Pros y Contras de usar Attack Flow v3.0.0

Attack Flow v3.0.0 proporciona una forma estructurada, visual y legible por máquina de modelar el comportamiento adversario, ofreciendo tanto claras ventajas como algunas limitaciones.

Ventajas:

- Acelera la comprensión de amenazas al convertir ataques complejos en secuencias lógicas y accionables.

- Mejora la ingeniería de detección al traducir TTPs encadenados en reglas de detección precisas y basadas en comportamiento.

- Apoya la defensa proactiva al identificar puntos críticos, activos críticos y brechas en la cobertura.

- Mejora la comunicación entre equipos y con ejecutivos, ofreciendo una vista compartida y comprensible de los ataques.

- Facilita el análisis de incidentes, la revisión post-acción y la emulación adversaria de alta fidelidad.

- Compatible con STIX y otros estándares de inteligencia estructurada, permitiendo integración con herramientas y telemetría existentes.

- La integración con la Plataforma de SOC Prime permite a los equipos generar automáticamente Attack Flows a partir de informes de amenazas usando Uncoder AI, o aprovechar flujos del mundo real del Mercado de Detección de Amenazas, acelerando la adopción y reduciendo el esfuerzo manual.

Limitaciones:

- Requiere familiaridad con el marco MITRE ATT&CK y un análisis profundo del proyecto Attack Flow v3.0.0.

- Los Flujos de Ataque complejos pueden ser difíciles de interpretar.

- El modelado de alta fidelidad depende de la calidad y la integridad de la inteligencia; los datos incompletos pueden limitar la precisión.

- Los equipos necesitan adoptar una mentalidad centrada en el comportamiento, moviéndose más allá de los flujos de trabajo tradicionales, lo que puede requerir formación.

Aunque Attack Flow v3.0.0 tiene una curva de aprendizaje, los beneficios superan el esfuerzo. Al combinar modelado estructurado, representación visual y herramientas impulsadas por IA como las proporcionadas por el SOC Prime, las organizaciones obtienen insights accionables que van más allá de indicadores estáticos, mejorando la comprensión de amenazas, la optimización de detección y la colaboración entre equipos para operaciones de ciberseguridad modernas.

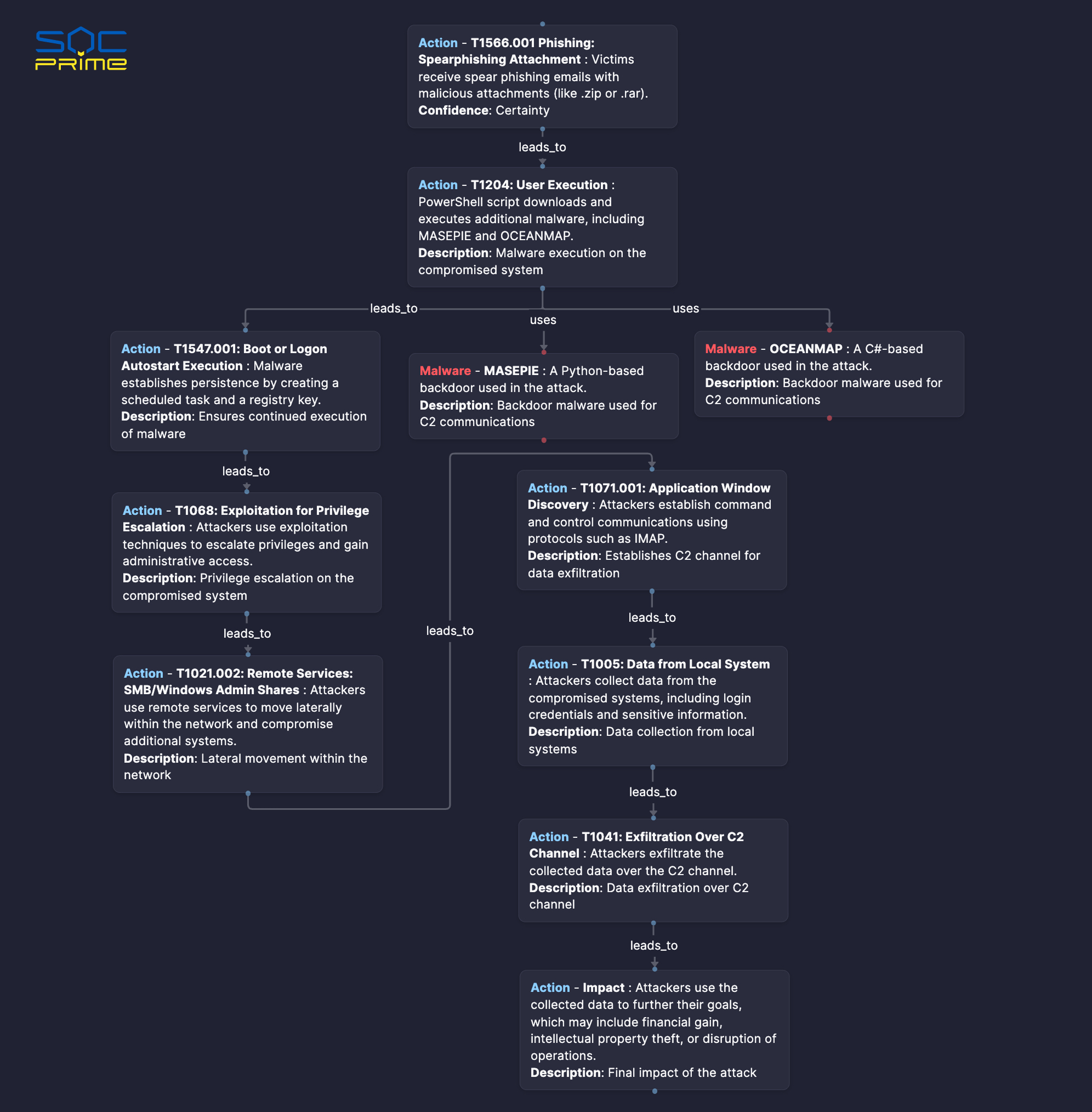

Este flujo de ataque fue generado automáticamente en el SOC Prime usando Uncoder AI, basado en el APT28: Desde la primera brecha hasta la creación de amenazas en el controlador de dominio en menos de una hora (CERT-UA#8399) informe de amenazas.