El colectivo de hacking motivado financieramente rastreado como UAC-0006 regresa a la arena de amenazas cibernéticas explotando el vector de ataque de phishing y distribuyendo el malware SmokeLoader. Según la última alerta de ciberseguridad CERT-UA, los actores de amenazas distribuyen masivamente correos electrónicos de phishing explotando las cuentas comprometidas con el asunto del correo electrónico relacionado con finanzas y usando un archivo ZIP malicioso para desplegar malware en los sistemas objetivo.

Análisis de Ataque de Phishing de UAC-0006 Extendiendo SmokeLoader

El 5 de mayo de 2023, los investigadores de ciberseguridad del CERT-UA emitieron una nueva alerta CERT-UA#6613 cubriendo las campañas en curso de un infame grupo de hackers motivado financieramente conocido como UAC-0006. Al explotar el archivo malicioso adjunto a los correos electrónicos de phishing, los actores de la amenaza despliegan las malware SmokeLoader muestras en los sistemas comprometidos. El archivo es un archivo polígloto que contiene un documento de señuelo y un código JavaScript, que descarga y lanza el archivo ejecutable portable.exe a través de PowerShell. Este último lanza el malware SmokeLoader para propagar aún más la infección.

El colectivo de hacking UAC-0006 detrás de la campaña en curso ha estado en el centro de atención en la arena de amenazas cibernéticas desde 2013 y hasta julio de 2021. El grupo utiliza comúnmente cargadores de archivos JavaScript en la etapa inicial del ataque. Los patrones de comportamiento típicos del adversario involucran el acceso a servicios bancarios remotos, el robo de credenciales de autenticación, como contraseñas, claves o certificados, y la realización de pagos no autorizados, por ejemplo, ejecutando el bot HVNC directamente desde los sistemas comprometidos.

Las medidas de mitigación recomendadas que ayudan a minimizar la amenaza implican bloquear el Windows Script Host en los equipos potencialmente comprometidos. Para habilitar esta configuración de mitigación, los investigadores de CERT-UA sugieren agregar la propiedad “Enabled” con el tipo DWORD y el valor “0” en la rama de registro {HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE}SoftwareMicrosoftWindows Script HostSettings.

Detectando la Propagación del Malware SmokeLoader por el Grupo UAC-0006 y Cubierto en la Alerta CERT-UA#6613

Con el volumen y la sofisticación crecientes de los ataques de phishing lanzados por actores afiliados a Rusia contra entidades ucranianas, las organizaciones requieren una fuente de contenido de detección confiable para resistir proactivamente posibles intrusiones. La Plataforma Detection as Code de SOC Prime agrega una lista de reglas Sigma curadas que abordan las TTPs de adversarios cubiertas en las consultas CERT-UA. Todo el contenido de detección es compatible con más de 28 soluciones SIEM, EDR y XDR, y está mapeado al marco MITRE ATT&CK v12.

Presiona el botón Explorar Detecciones a continuación y sumérgete en el contenido de detección dedicado que identifica la última campaña de SmokeLoader por UAC-0006. Todas las reglas están enriquecidas con metadatos relevantes, incluidas referencias ATT&CK y enlaces CTI. Para simplificar la búsqueda de contenido, la Plataforma de SOC Prime admite el filtrado por la etiqueta personalizada “CERT-UA#6613” y una etiqueta más amplia “UAC-0006” basada en los identificadores de alerta y grupo.

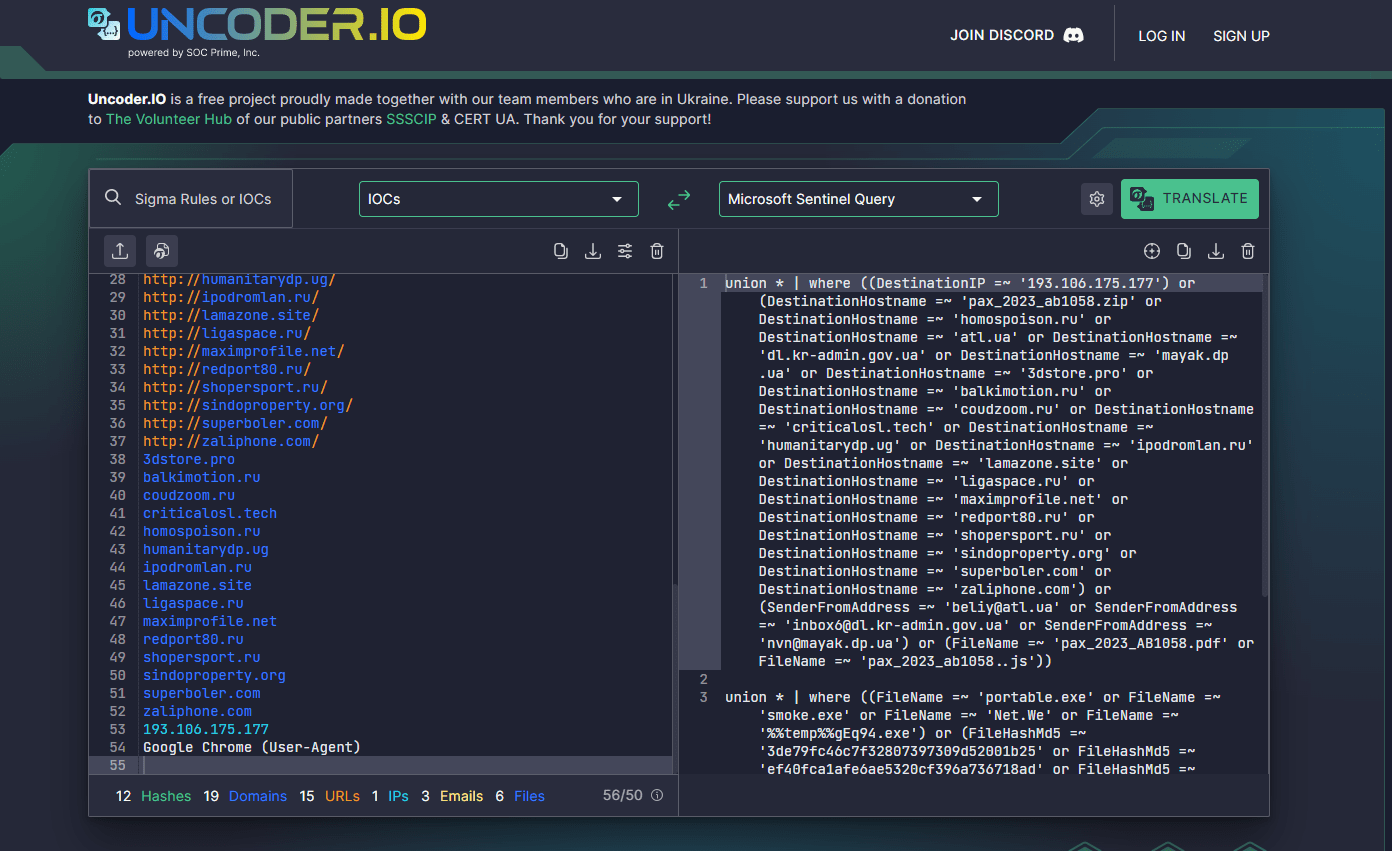

Los profesionales de seguridad también pueden agilizar sus operaciones de caza de amenazas buscando IoCs vinculados a la última campaña de UAC-0006 contra organizaciones ucranianas usando Uncoder.IO. Simplemente pega los IoCs listados en el último informe CERT-UA en la herramienta y conviértelo fácilmente en una consulta optimizada para el rendimiento en cuestión de segundos.

Contexto MITRE ATT&CK

Para profundizar en el contexto detrás de los ataques de phishing UAC-0006 en curso que aprovechan el malware SmokeLoader, todas las reglas Sigma referencia anteriormente están etiquetadas con ATT&CK v12 que abordan las tácticas y técnicas relevantes: