El infame malware SmokeLoader resurge en el ámbito de las amenazas cibernéticas apuntando a empresas taiwanesas en múltiples sectores industriales, incluidos el manufacturero, salud y TI. Típicamente utilizado como un descargador para desplegar otras muestras maliciosas, en la última campaña de ataque, SmokeLoader ejecuta el ataque directamente al recuperar complementos de su servidor C2.

Detectar el malware SmokeLoader

Casi 100 millones de nuevas cepas maliciosas fueron detectadas solo en 2024, resaltando el paisaje de amenazas en constante crecimiento. Para superar amenazas existentes y emergentes, los profesionales de seguridad pueden confiar en la Plataforma SOC Prime para defensa cibernética colectiva, ofreciendo la biblioteca más grande del mundo de algoritmos de detección respaldados por soluciones innovadoras para la detección avanzada de amenazas, caza de amenazas automatizada e ingeniería de detección potenciada por IA.

Para acceder a un conjunto de reglas Sigma dedicadas a abordar los últimos ataques de SmokeLoader dirigidos a organizaciones taiwanesas, haz clic en el Explorar Detecciones botón a continuación. Todas las detecciones están alineadas con MITRE ATT&CK® y proporcionan un contexto profundo de amenazas cibernéticas para una investigación de amenazas más fluida, que incluye CTI y otros metadatos relevantes. Los ingenieros de seguridad también pueden convertir el código de detección en más de 30 formatos de SIEM, EDR y Data Lake que se adapten a sus necesidades de seguridad.

Además, los defensores cibernéticos pueden profundizar en tácticas, técnicas y procedimientos (TTP) asociados con los ataques de SmokeLoader explorando las reglas de detección relevantes accesibles en el Mercado de Detección de Amenazas mediante las etiquetas “AndeLoader,” “SmokeLoader”.

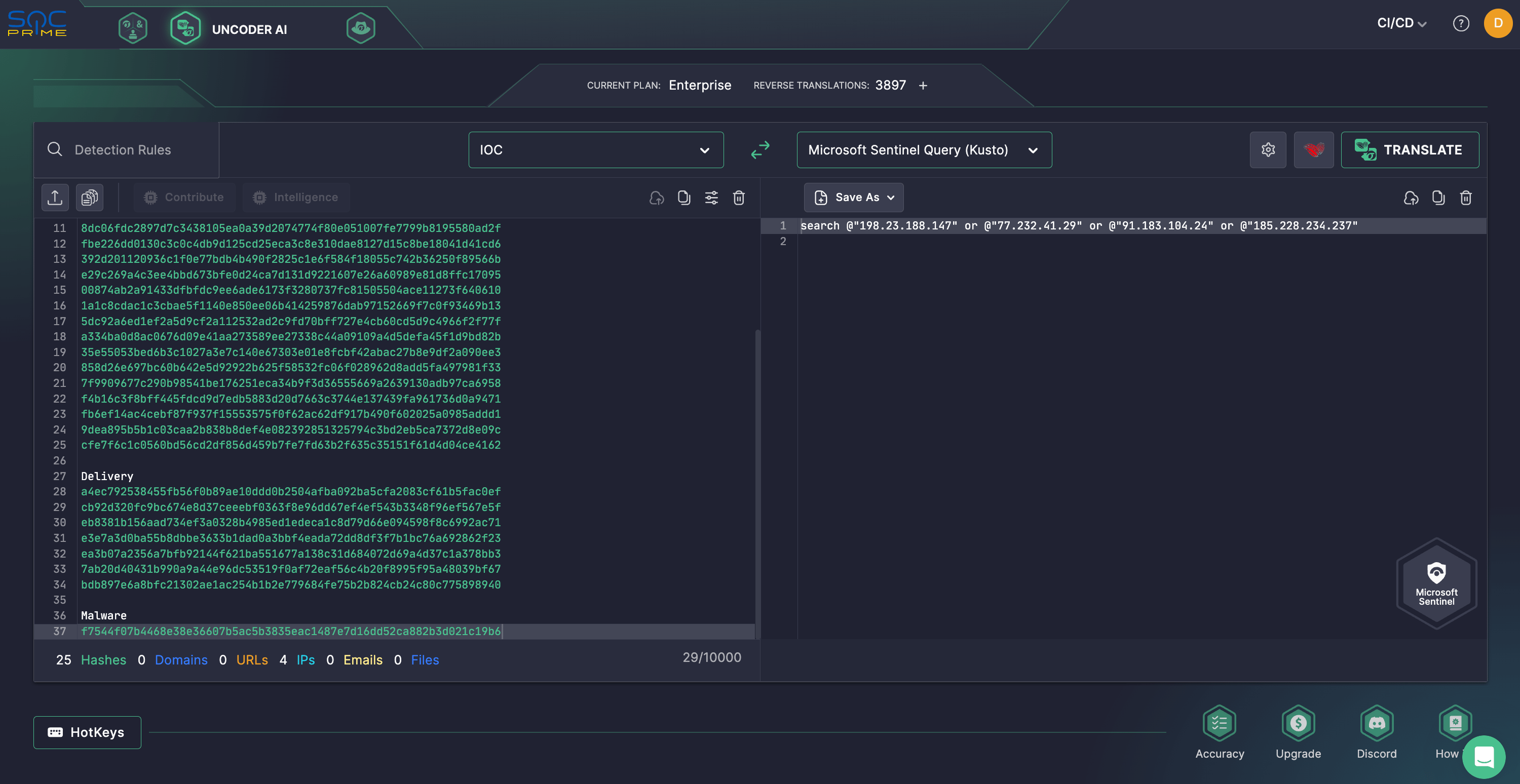

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para agilizar el empaquetado de IOC y el análisis retrospectivo de los TTP de adversarios observados en ataques de SmokeLoader. Convierte instantáneamente IOC de la investigación por Fortinet en consultas personalizadas compatibles con varios lenguajes de SIEM, EDR y Data Lake.

Análisis de Ataques de SmokeLoader

Los investigadores de FortiGuard Labs descubrieron recientemente una nueva campaña de adversarios contra organizaciones taiwanesas utilizando el malware SmokeLoader. SmokeLoader, que surgió en el panorama de amenazas cibernéticas en 2011, ha sido conocido por su adaptabilidad y sus sofisticadas capacidades de evasión de detección. El malware también es destacable por su arquitectura modular, que le permite ejecutar diversos ataques. Normalmente funcionando como un descargador de otras muestras maliciosas, en la última campaña ofensiva distribuyendo el malware SmokeLoader, este último toma un papel más activo al lanzar el ataque por sí mismo y descargar complementos de su servidor C2.

El reconocido cargador pertenece al conjunto de herramientas de adversarios del grupo motivado financieramente UAC-0006, que ha sido ampliamente utilizado en múltiples campañas de phishing contra Ucrania a lo largo de 2023-2024.

El flujo de infección en la última campaña contra Taiwán comienza con un correo electrónico de phishing que entrega un archivo adjunto de Microsoft Excel. Cuando se abre, el adjunto explota vulnerabilidades conocidas en Microsoft Office, como CVE-2017-0199 y CVE-2017-11882, para instalar un cargador de malware conocido como Ande Loader, que posteriormente despliega SmokeLoader en los sistemas afectados.

SmokeLoader consta de dos componentes clave: un stager y un módulo principal. El rol del stager es descifrar, descomprimir e inyectar el módulo principal en el proceso explorer.exe. El módulo principal luego toma el control, asegurando la persistencia, estableciendo comunicación con la infraestructura C2 y ejecutando comandos. En la campaña observada recientemente, el malware utiliza varios complementos capaces de extraer credenciales de inicio de sesión, información de FTP, direcciones de correo electrónico, cookies y otros datos confidenciales de aplicaciones como navegadores web, Outlook, Thunderbird, FileZilla y WinSCP.

La alta adaptabilidad de SmokeLoader subraya la necesidad de que los defensores permanezcan vigilantes, incluso cuando lidian con malware bien conocido. Para abordar estos desafíos, SOC Prime ofrece un conjunto completo de productos para la ingeniería de detección potenciada por IA, la caza de amenazas automatizada y la detección avanzada de amenazas, ayudando a los equipos de seguridad a frustrar proactivamente ciberataques de cualquier escala y sofisticación.