Propósito

El propósito de esta publicación es destacar los beneficios de usar SIGMA en lugar de detecciones basadas en IOC.

Introducción

Indicadores de Compromiso (IOCs) – IPs, dominios, hashes, nombres de archivos, etc., como lo informan los investigadores de seguridad, se consultan contra sistemas y SIEMs para encontrar intrusiones. Estos indicadores funcionan contra ataques conocidos y tienen una vida útil corta y son más útiles cuando se examinan retrospectivamente. Esto se debe a que, a medida que los indicadores se queman en los informes, el malware y la infraestructura para los cuales fueron escritos cambian fácilmente.

SIGMA, por otro lado, nos permite escribir y compartir reglas que pueden estar en cualquier lugar de la ‘Pirámide del Dolor’ de David Bianco y escribir detecciones basadas en TTP/Comportamiento para malware que aún no se ha escrito, pero que usa comportamientos conocidos. Estas reglas SIGMA son agnósticas a la plataforma y, al igual que los IOCs, su utilidad depende de qué fuentes de datos se estén recopilando. Además, al entender y detectar cómo se comportan los actores de amenazas, podemos escribir detecciones que funcionarán en malware que aún no se ha escrito al centrarse en TTP/Comportamientos.

Pirámide del Dolor | IOC vs SIGMA

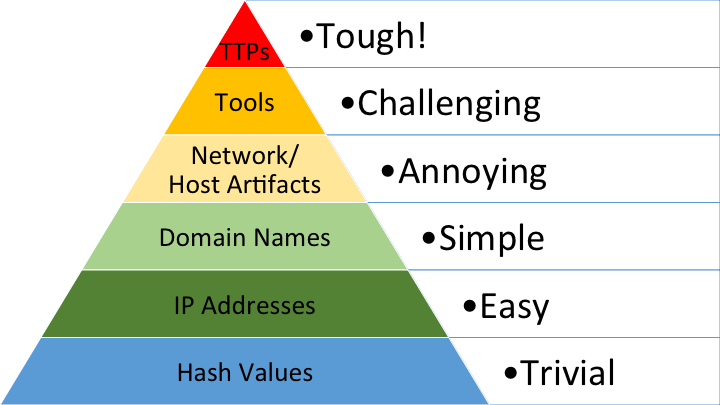

Como analistas, podemos usar la Pirámide del Dolor para evaluar la calidad del contenido de detección con respecto a qué tan fácilmente un adversario puede adaptarse para superarlos.

Pirámide del Dolor de David Bianco

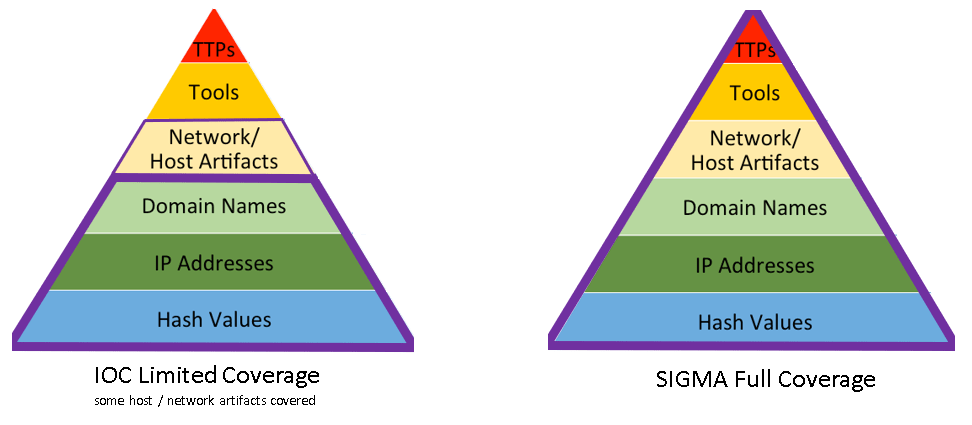

En los diagramas a continuación, he mapeado dónde caen los feeds basados en IOC frente a la cobertura de SIGMA.

Cobertura IOC vs. Cobertura SIGMA

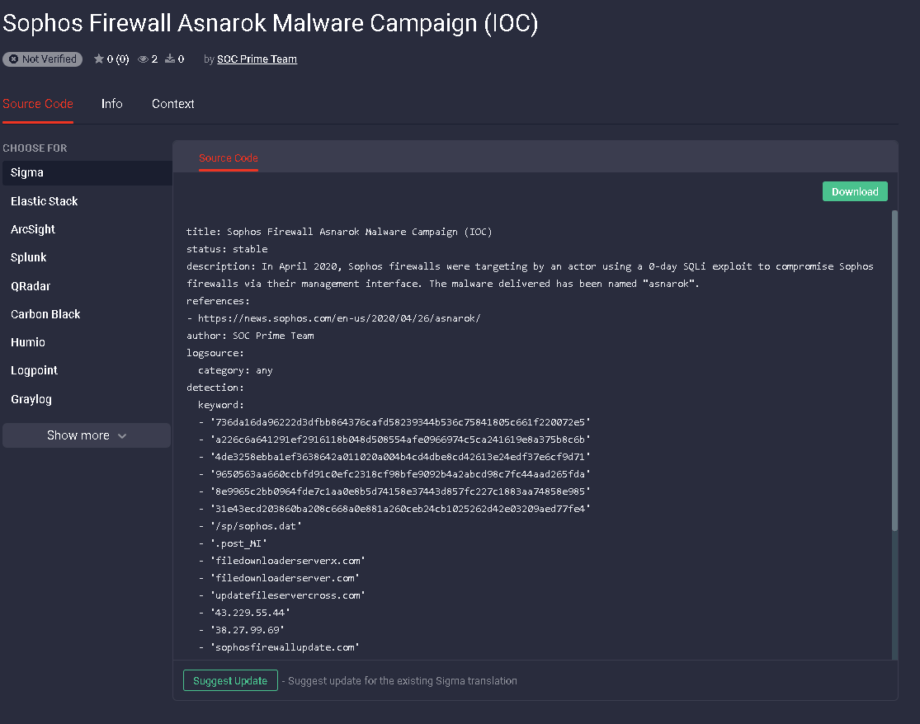

SIGMA permite a los defensores escribir contenido para cualquier fuente de datos o plataforma backend (SIEM y otros). Esto incluye datos basados en IOC como IPs y Hashes. Por ejemplo, a continuación, se muestra una regla SIGMA que detectará IOCs publicados para la campaña de abril de 2020 campaña Asnarok contra firewalls de Sophos según lo informado por Sophos.

Regla IOC para la Campaña Asnorok de Sophos (Enlace a la regla en TDM)

Sin embargo, como exploraremos en la siguiente sección, el verdadero poder de SIGMA radica en cómo permite a los analistas expresar detecciones basadas en TTP/Comportamiento que pueden ser compartidas e implementadas tan fácilmente como los datos basados en IOC.

Ejemplo de COVID-19

Como informaron muchas autoridades, los ataques dirigidos han continuado durante COVID-19 para incluir ataques de ransomware contra proveedores de atención médica a pesar de que algunos delincuentes prometieron «detener» dichos ataques durante este tiempo crítico. Además, los grupos de ransomware han utilizado COVID-19 y temas relacionados (como trabajar desde casa) como señuelos de phishing.

Los ataques de ransomware deben identificarse y remediarse antes de que ocurra la encriptación. Típicamente, con ataques de ransomware contra la infraestructura de una organización, el tiempo para la encriptación es de solo unos pocos días como máximo.

Afortunadamente, investigadores de seguridad de todo el mundo se han unido en múltiples esfuerzos para ayudar a combatir las estafas relacionadas con COVID-19 y el phishing para incluir el ransomware. Muchos de estos están enfocados en revelar la infraestructura del adversario y ya sea desmantelarla o informar IOCs para ser utilizados por la comunidad de seguridad. Uno de esos esfuerzos loables que ha recibido mucha atención son los IOCs proporcionados por la Coalición de Amenazas Cibernéticas, un grupo de investigadores que han estado liberando magnitudes de IOCs basados en URLs, IPs, Dominios y hashes de forma gratuita.

Sin embargo, los indicadores en estas formas tienen una vida útil limitada y son mejores cuando se implementan con lógica más avanzada que detecta TTPs/Comportamientos. En SOC Prime, proporcionamos este contenido de detección en forma de reglas SIGMA.

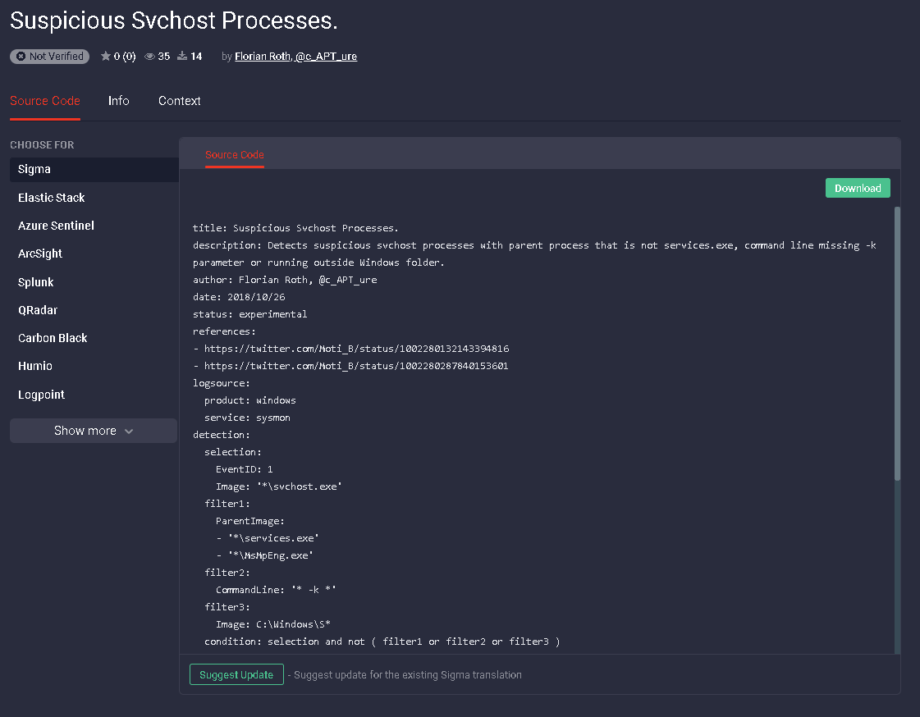

Como ejemplo, el 14 de abril de 2020 La Unidad 42 de Palo Alto informó un ataque de ransomware usando COVID-19 como señuelo. Una técnica que los delincuentes usaron involucraba hacerse pasar por (T1036) su malware como svchost.exe (un binario común de Windows, usado para alojar servicios). Este es un TTP/Comportamiento común usado por muchos actores de amenazas, y un TTP/Comportamiento que podemos detectar usando SIGMA.

Una regla SIGMA escrita por Florian Roth ha estado disponible para detectar malware haciéndose pasar por svchost.exe desde 2018.

Regla SIGMA para Detectar el enmascaramiento de svchost en TDM (Enlace a la regla en TDM)

Entonces, como defensores, no tenemos que esperar listas de hashes, IPs o dominios para detectar amenazas en nuestros sistemas. En su lugar, al tener un feed de reglas SIGMA de investigadores que se enfocan en comportamientos, podemos detectar este tipo de ataque de malware antes de que siquiera se haya concebido.

Acerca de SOC Prime y TDM

SOC Prime proporciona contenido SIGMA tanto gratuito como exclusivo. El contenido comunitario en forma de reglas SIGMA está disponible para cualquiera que use una cuenta gratuita. Para los proveedores de atención médica, SOC Prime ofrece acceso a contenido premium de forma gratuita durante el brote de COVID-19.

Crea una cuenta gratuita aquí:

https://tdm.socprime.com

Además, muchas reglas están disponibles en el repositorio público de SIGMA disponible aquí: https://github.com/Neo23x0/sigma

META

Publicado – Mayo 2020

Última Actualización – 6 de Mayo de 2020