La investigación se basa en el análisis de evidencia OSINT, evidencia local, comentarios de las víctimas del ataque y la metodología MITRE ATT&CK utilizada para la atribución de actores. SOC Prime quisiera expresar su gratitud a los investigadores de seguridad independientes y las empresas especializadas en seguridad que compartieron los informes de ingeniería inversa y el análisis del ataque en las fuentes públicas y sus blogs corporativos. Por nuestra parte, compartimos este informe de amenaza de atribución de TTPs, así como el contenido del detector de amenazas SIEM para ArcSight, QRadar y Splunk.

Resumen Ejecutivo

Bad Rabbit es un brote global de ransomware tipo gusano que ocurrió el 24 de octubre de 2017 e impactó a un gran número de organizaciones en diferentes industrias, principalmente en países de la CEI y APAC.

El informe forense de Cisco Talos indica que la primera descarga inicial se observó alrededor de las 08:22 UTC del 24 de octubre de 2017. SOC Prime fue informada del ataque por una de las organizaciones de transporte en Ucrania a las 10:12 UTC del 24 de octubre de 2017. En ese momento, la organización ya había sido encriptada, por lo que coincidimos en que la evidencia más concluyente de la ejecución del ataque es la reportada por Talos: 08:22 UTC.

Al 25 de octubre de 2017, 08:24 UTC, no hay evidencia pública de que el ataque sea de naturaleza APT. Sin embargo, se ejecutó en paralelo con otro ataque de Ransomware: Loky ransomware golpeó el mismo utilizando un adjunto de correo electrónico malicioso como vector de entrega y aprovechando una vulnerabilidad en Microsoft Word DDE. Aunque varios investigadores han señalado similitudes con NotPetya ataque con el cual estamos en desacuerdo, ya que la atribución de TTPs muestra claramente que el actor de la amenaza no es el mismo. A menos que se presenten otras evidencias, el ataque debe considerarse una actividad de Ciberdelito y no un ataque patrocinado por el estado. Sin embargo, hemos visto el mismo patrón de lanzar un ataque señuelo para encubrir una operación APT durante NotPetya en junio de 2017.

Dado que el ataque tiene capacidades de gusano y se distribuye rápidamente, se recomienda altamente implementar controles de detección de amenazas proactivos en tecnologías SIEM y desplegar configuraciones de vacunación temporales en los sistemas host Windows.Nombre de la amenaza: Bad RabbitAlias: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.GenericTipo de amenaza: RansomwareTipo de actor: CiberdelitoNivel de amenaza: AltoImpacto por Geo: Rusia, Ucrania, Bulgaria, Turquía, Japón, Rumania, Alemania.Impacto por industria: Transporte y Comercio Minorista (principalmente en Ucrania), Sector de Medios (principalmente en Rusia)Vector de infección: Descarga Drive by de javascript malicioso en sitios web infectadosActivos de TI afectados: OS Windows.APT relacionado: no se puede proporcionar una atribución concluyente debido a la falta de evidencia.

Atribución de Actor de Amenaza y Análisis de TTPs

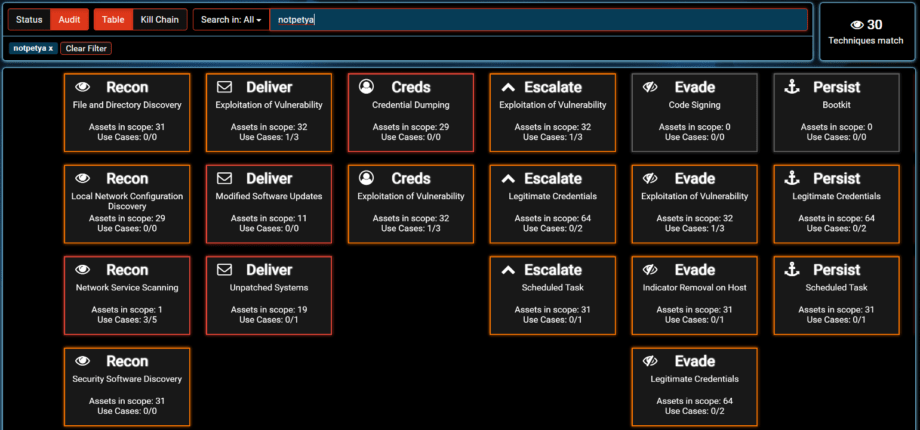

Varias empresas de investigación han señalado la similitud del ataque de Bad Rabbit con NotPetya. Creemos que este es otro problema de RP y promoción mediática y muchos expertos en seguridad actuando independientemente para captar “la próxima gran amenaza”. Al 25 de octubre de 2017, 08:24 UTC, no hay evidencia técnica pública de que el ataque Bad Rabbit sea un APT o tenga TTPs similares a NotPetya y Sandworm. Además, varias empresas de investigación informaron que hay un solapamiento del 13% del código fuente entre el componente de ransomware Bad Rabbit y NotPetya, lo cual no es suficiente para señalar similitud, ya que NotPetya tenía grandes similitudes de código con el ransomware Petya para actuar como señuelo y distracción. Está claro que el código del ransomware Petya y NotPetya está disponible para múltiples actores. Echemos un vistazo más de cerca a los TTPs de NotPetya utilizando la metodología MITRE ATT&CK y el modelo de amenaza personalizado del SOC Prime SVA AI: El actor detrás de NotPetya utilizó 30 técnicas para ejecutar el ataque.

El actor detrás de NotPetya utilizó 30 técnicas para ejecutar el ataque.

Diferencias de TTPs entre Bad Rabbit y NotPetya:

- Vector de ataque de la cadena de suministro (Actualizaciones de software modificadas M.E.Doc)

- Vulnerabilidad EternalBlue (Bad Rabbit no la utiliza)

- Eliminación de indicadores en el host (al borrar el MS EventLog. Bad Rabbit no hace eso)

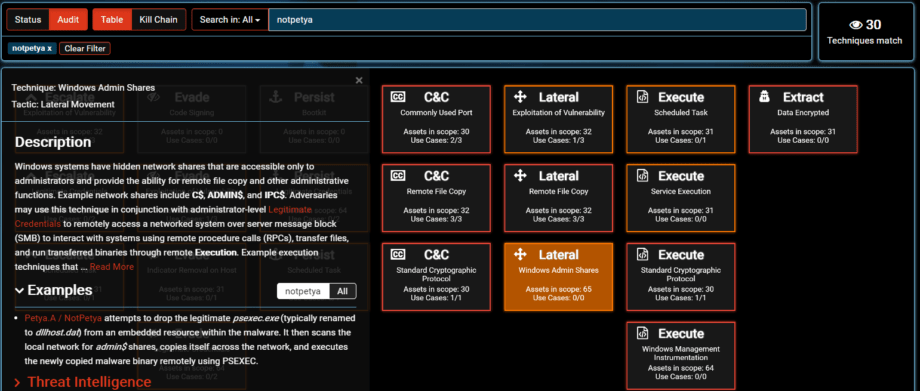

- PsExec no es utilizado por Bad Rabbit para Windows Admin Shares de Movimiento Lateral

- Credenciales codificadas son usadas por Bad Rabbit y no usadas por NotPetya

- Las credenciales legítimas obtenidas por NotPetya fueron gestionadas por C2. Esto permitió al atacante utilizar cuentas específicas de Active Directory para Movimiento Lateral, como la cuenta de servicio Microsoft SCCM.

Similitud debatida:1. Bootkit se usa intensamente en NotPetya como técnica de “firma” del actor Sandworm para la destrucción de datos conocida como característica “wiper” (en las campañas de BlackEnergy) e irreversible encriptación de datos al momento del arranque, también equivalente a destrucción de datos (en la campaña NotPetya). Bad Rabbit no tiene un Bootkit completo ya que solo coloca el aviso del ransomware en el gestor de arranque.

Para elaborar más sobre el debate utilizaremos una cita de Bleeping computer

En cuanto a Bad Rabbit, el ransomware es un codificador de disco, similar a Petya y NotPetya. Bad Rabbit primero encripta archivos en la computadora del usuario y luego reemplaza el MBR (Registro de Arranque Maestro). Una vez que Bad Rabbit ha hecho su trabajo, reinicia la PC del usuario, que queda atascada en la nota de rescate del MBR personalizado. La nota de rescate es casi idéntica a la utilizada por NotPetya, en el brote de junio.

La principal diferencia aquí es que NotPetya realmente encriptó los datos con el Bootkit al momento del arranque y modificó el MFT como técnica adicional para encriptarlos a nivel del sistema operativo (característica original de Petya). Bad Rabbit solo reemplaza la pantalla de arranque. El diseño similar de pantalla es fácilmente falsificable.Similitud de TTPs de Bad Rabbit y NotPetya:

- Uso de la misma versión de Mimikatz para volcado de credenciales

- Uso de comparticiones SMB para Movimiento Lateral

- Uso de WMI para Movimiento Lateral

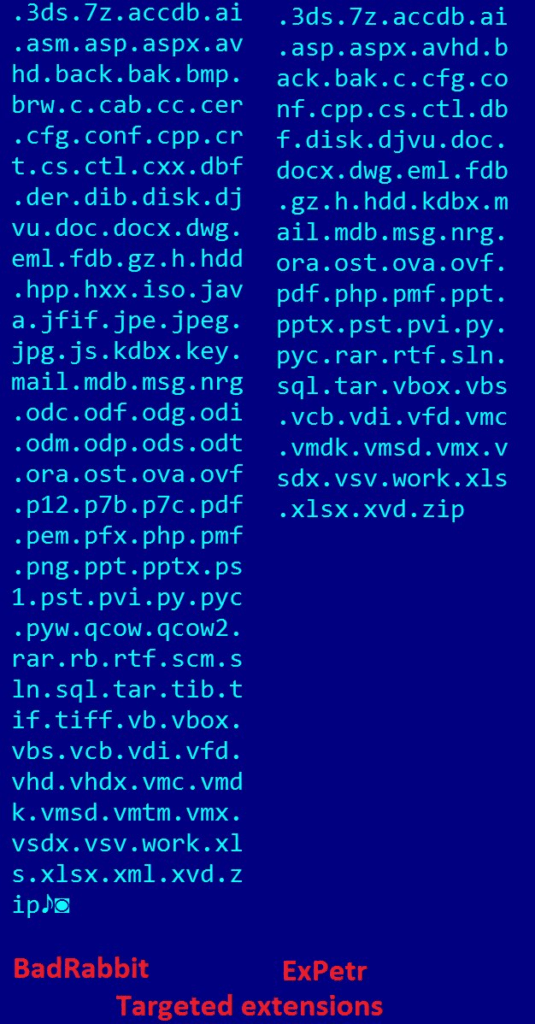

Además, las extensiones de archivo objetivo son significativamente diferentes en Bad Rabbit comparado con NotPetya: el ransomware típico apunta a más archivos (Bad Rabbit) mientras que los ataques APT que utilizan ransomware como técnica de Eliminación de Archivos van tras archivos específicos. También hay debate sobre el vector de infección como ataque Waterhole desde un sitio web hackeado. La pieza que no encaja es que los sitios hackeados ni siquiera están en el top-100 de popularidad en los países afectados.

También hay debate sobre el vector de infección como ataque Waterhole desde un sitio web hackeado. La pieza que no encaja es que los sitios hackeados ni siquiera están en el top-100 de popularidad en los países afectados.

Prevención: vacunas basadas en host y protección de red

Controles de Protección de RedBloquear acceso a red a 185.149.120[.]3 en dispositivos de nivel perimetral

Bloquear todas las URLs infectadas en puertas de enlace web de seguridad / proxies.Vacunación basada en HostEl archivo descargado llamado install_flash_player.exe necesita ser lanzado manualmente por la víctima. Para operar correctamente necesita privilegios administrativos elevados que intenta obtener usando el prompt estándar de UAC. Si se inicia, guardará el DLL malicioso como C:Windowsinfpub.dat y lo lanzará utilizando rundll32.

- Deshabilitar el servicio WMI donde sea posible como medida de mitigación temporal

- Crear los siguientes archivos C:Windowsinfpub.dat y C:Windowscscc.dat y ELIMINAR TODOS LOS PERMISOS (herencia) de estos archivos.

Indicadores de Compromiso

IPs

| IP | Fuente |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| HashDeArchivo | NombreDeArchivo | Fuente |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

Nombres de Tareas Programadas

| Nombre de Tarea | Fuente |

| viserion_ | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| rhaegal | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| drogon | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

Referencias externas

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/