En el resumen de hoy, queremos destacar el contenido proporcionado por los miembros del Programa de Recompensas de Amenazas que ayudará a las soluciones de seguridad a detectar Saefko RAT, troyano Ursa y un paquete de cepas de ransomware que se están propagando activamente.

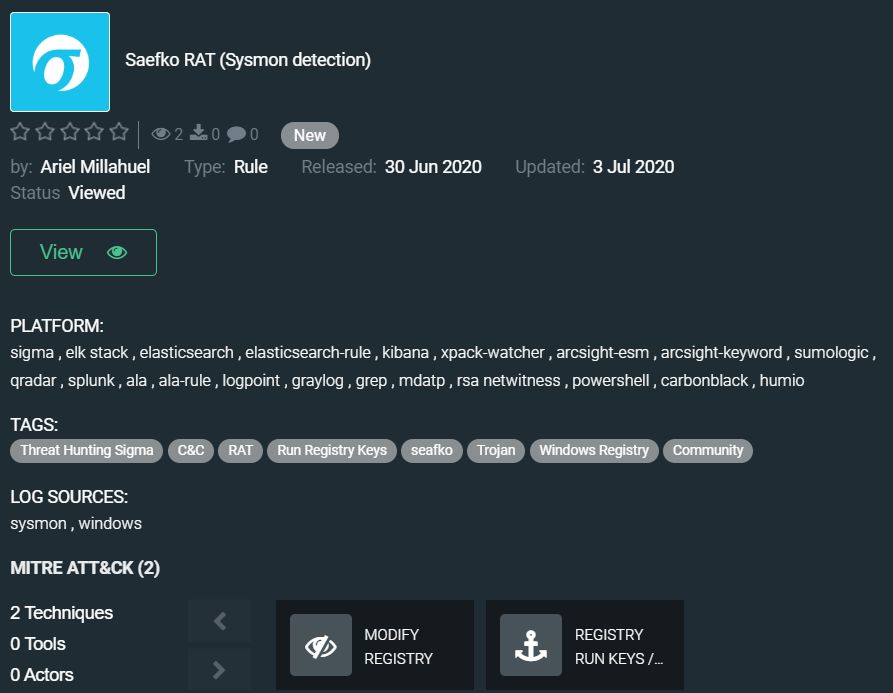

El Saefko RAT es un troyano de acceso remoto relativamente nuevo escrito en .NET que se detectó por primera vez a mediados de 2019. El Saefko RAT crea una clave de inicio para ejecutar el malware al iniciar sesión, logrando persistencia en el sistema infectado. Luego, busca en el historial del navegador Chrome ciertos tipos de actividades como tarjetas de crédito, negocios, redes sociales, juegos, criptomonedas y compras. Después, el troyano envía los datos recopilados a su servidor C&C y recibe más instrucciones para proporcionar información del sistema. Saefko RAT recopila una gama de datos, incluidos capturas de pantalla, videos, registros de teclas y también es capaz de descargar cargas adicionales en la máquina comprometida. Esta amenaza puede ser detectada usando la regla enviada por Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

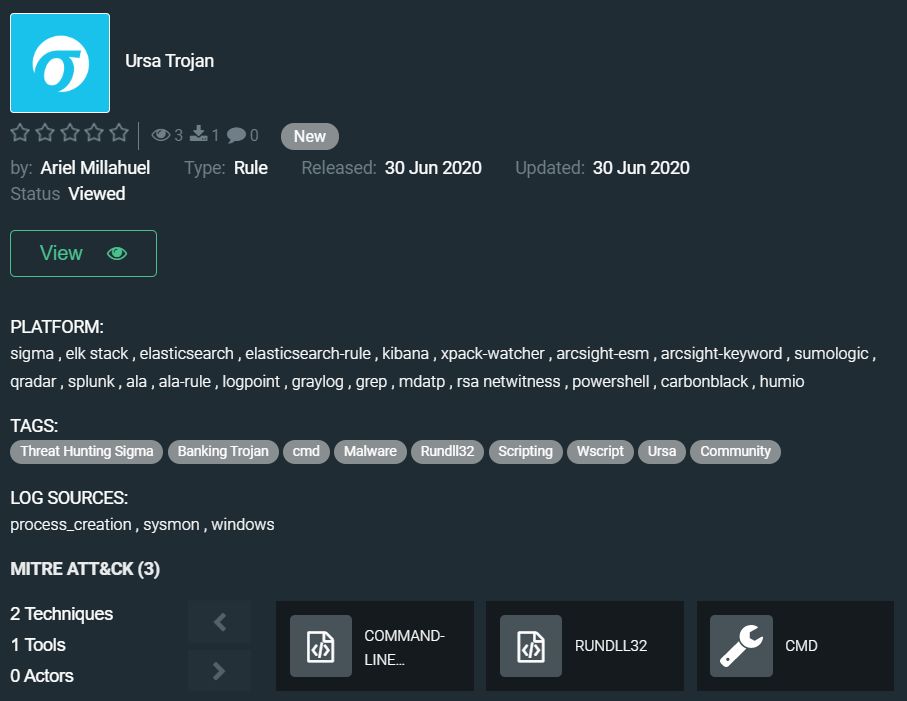

A continuación, queremos considerar otra regla de Ariel que ayuda a detectar el troyano Ursa, cuya última muestra se descubrió la semana pasada. El malware se distribuía bajo la apariencia de un instalador falso de Adobe Flash y durante la instalación ejecuta msiexec.exe y WScript.exe para ejecutar un script VBS malicioso que instala el troyano Ursa. Puedes encontrar la regla de caza de amenazas de la comunidad aquí: https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

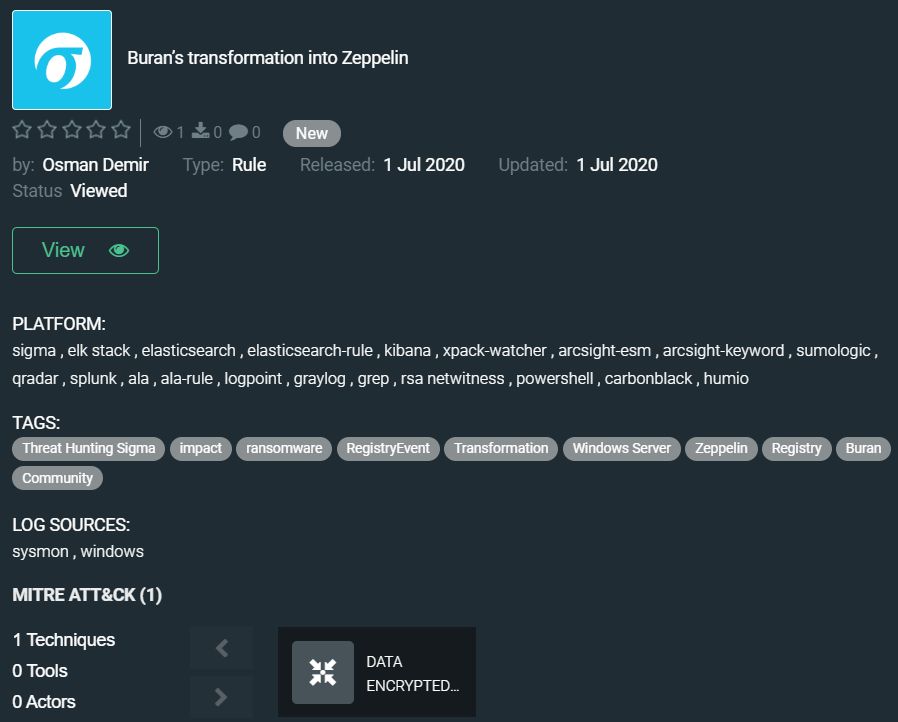

Ahora, pasamos al contenido de detección de ransomware. Osman Demir publicó una regla la semana pasada para detectar el ransomware Zeppelin, una nueva variante de la familia del ransomware Buran. El ransomware Buran emergió a principios de mayo de 2019 y continúa proliferando hasta ahora. En tan solo 9 meses, este ransomware lanzó más de 5 actualizaciones cambiando su código y vectores de ataque para mantenerse sigiloso y causar más daño. El ransomware Zeppelin se detectó por primera vez a finales de 2019, llega a las redes de las organizaciones principalmente a través de correos electrónicos de phishing. Estos correos contienen documentos con macros habilitadas que iniciarán la descarga y ejecución del archivo del ransomware en la máquina de la víctima. Además, otras muestras de Zeppelin también se distribuyeron a través de malvertising diseñado para engañar a sus víctimas para que hagan clic en anuncios falsos, lo que desencadenará la descarga del archivo malicioso. Por último, Zeppelin, como otros ransomware, utiliza software de escritorio remoto público a través de interfaces web para controlar remotamente la máquina de una víctima y ejecutar el ransomware. La regla de la comunidad está disponible en el Mercado de Detección de Amenazas: https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

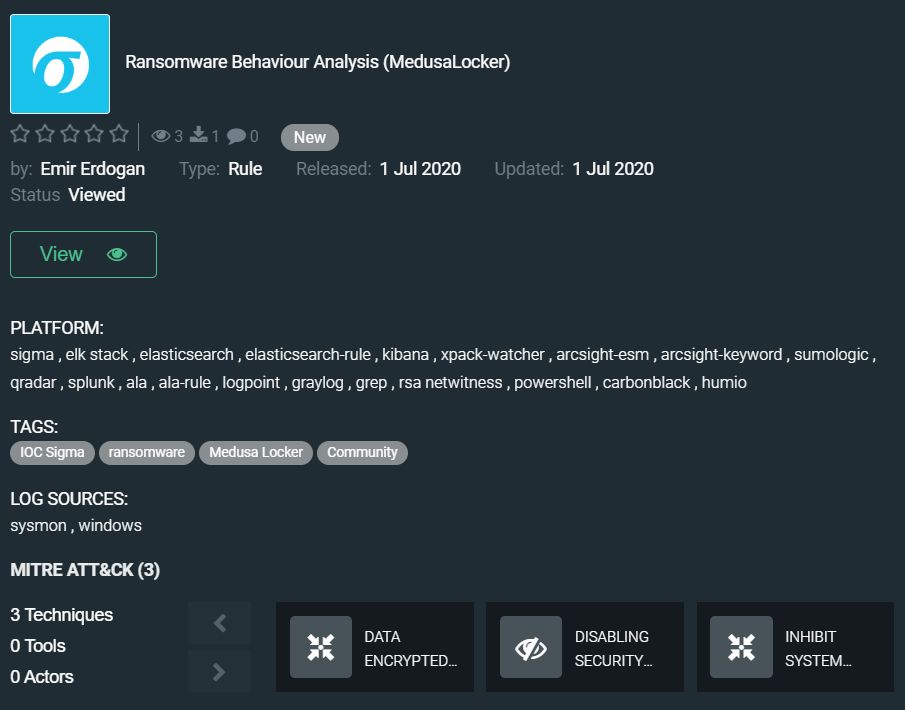

La siguiente regla publicada por Emir Erdogan te ayudará a descubrir el comportamiento del ransomware MedusaLocker con técnicas de evasión únicas para familias de ransomware. MedusaLocker se detectó por primera vez en septiembre de 2019, y los adversarios utilizan un archivo batch para evadir la detección. El archivo batch malicioso que acompaña la carga útil del ransomware contiene un comando que edita el registro de Windows para eliminar Windows Defender cuando el equipo se inicia en modo seguro sin conexión de red (modo Mínimo). Luego agrega MedusaLocker como un servicio y lo configura para ejecutarse en cada inicio en modo seguro Mínimo. Después de configurar el entorno de modo seguro para que pueda ejecutarse sin interferencias, los archivos batch configuran el próximo inicio del equipo para que se ejecute en modo seguro Mínimo y reinician el equipo silenciosamente. La regla de Análisis de Comportamiento del Ransomware (MedusaLocker) está aquí: https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

En conclusión, les presentamos otra regla publicada por Emir que detecta el ransomware Hidden Tear. Este IOC Sigma se basa en muestras de malware descubiertas esta semana. El ransomware Hidden Tear no es una amenaza nueva, y el contenido para su detección ya se ha publicado en uno de nuestros resúmenes. Este ransomware de código abierto sigue siendo peligroso incluso cinco años después de que su código apareciera en el repositorio de GitHub, y nuevas versiones de Hidden Tear continúan siendo utilizadas activamente en la naturaleza. Puedes descargar el contenido de detección para tu solución de seguridad en el siguiente enlace: https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

Las reglas tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Ejecución, Persistencia, Evasión de Defensa, Movimiento Lateral, Comando y Control, Impacto.

Técnicas: Modificar Registro (T1112), Claves de Registro de Inicio/Carpeta de Inicio (T1060), Interfaz de Línea de Comandos (T1059), Rundll32 (T1085), Datos Cifrados para Impacto (T1486), Deshabilitar Herramientas de Seguridad (T1089), Inhibir Recuperación del Sistema (T1490), Copia Remota de Archivos (T1105)

Espera el próximo resumen en una semana.

¡Mantente seguro!