Hoy es sábado, lo que significa que es hora de nuestro próximo Digest de Reglas, en el que te contaremos sobre contenido interesante para la detección de malware publicado esta semana. Y sí, nuevamente prestamos especial atención a las reglas que los participantes del Programa de Recompensa de Amenazas han publicado.

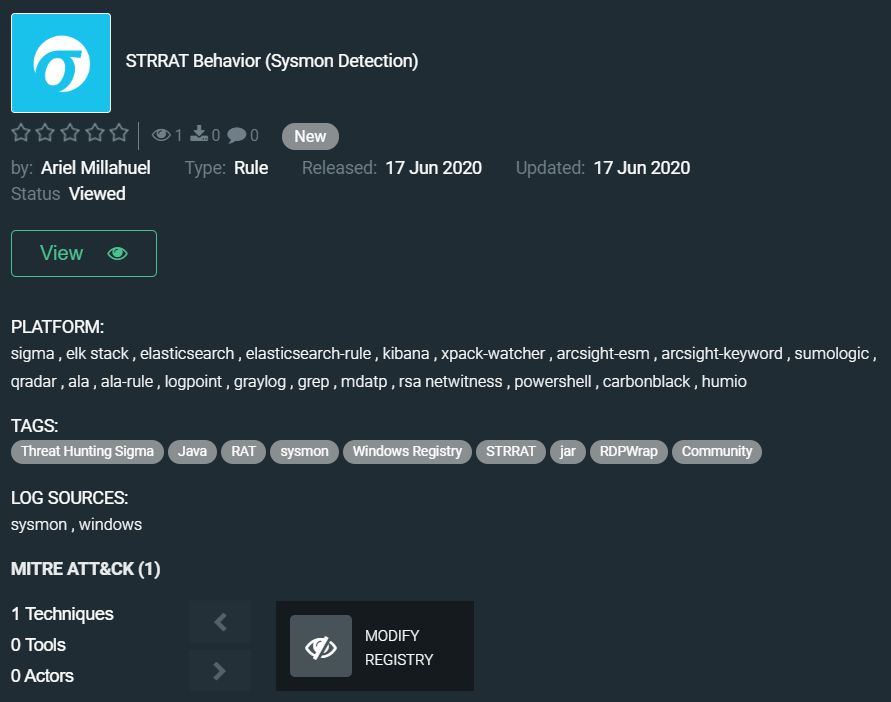

Comenzamos con la regla publicada por Ariel Millahuel, que ayuda a las soluciones de seguridad a detectar el troyano STRRAT: https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT es un troyano de administración remota basado en Java que puede robar credenciales de inicio de sesión guardadas en navegadores y clientes de correo electrónico, instalar RDPWrap, registrar pulsaciones de teclas y controlar remotamente los sistemas operativos Windows infectados. Este RAT es un jugador relativamente nuevo en la escena, y los investigadores lo detectaron en ataques dirigidos a usuarios alemanes.

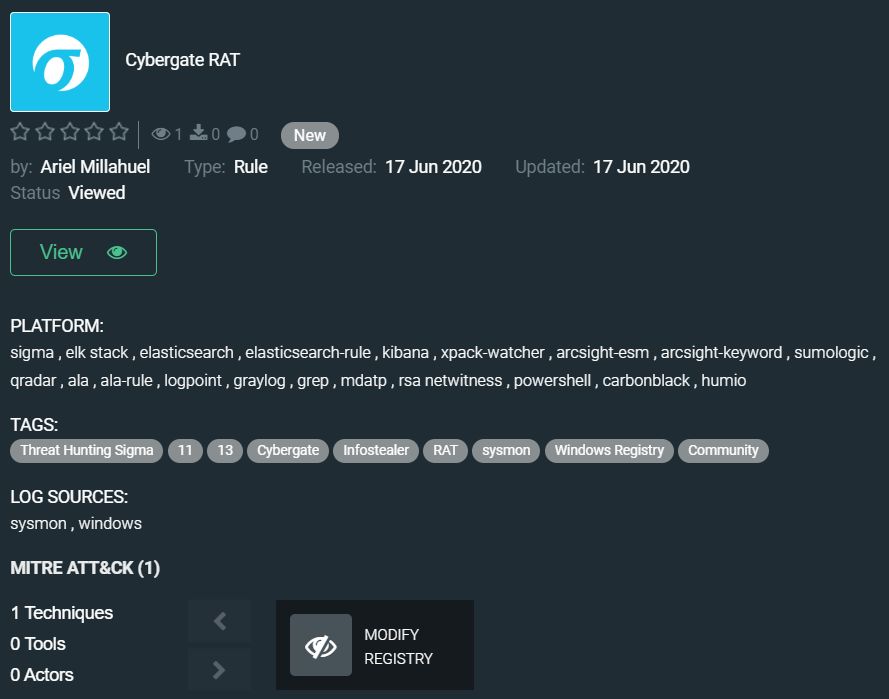

La siguiente regla de Ariel permite descubrir otro Troyano de Acceso Remoto: Cybergate RAT: https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate es un potente, completamente configurable y estable RAT codificado en Delphi que se sigue desarrollando. Permite a los atacantes controlar completamente el sistema objetivo. Su funcionalidad incluye interacción con la línea de comandos, captura de pantalla, captura de audio/video, registro de teclas, así como subir/descargar archivos del sistema objetivo. Hay varias versiones de CyberGate, cada una de las cuales puede incluir diferentes características. La mayoría de las versiones se utilizan para robar contraseñas, archivos, grabar audio y tomar fotos utilizando la cámara web, e instalar y ejecutar código malicioso.

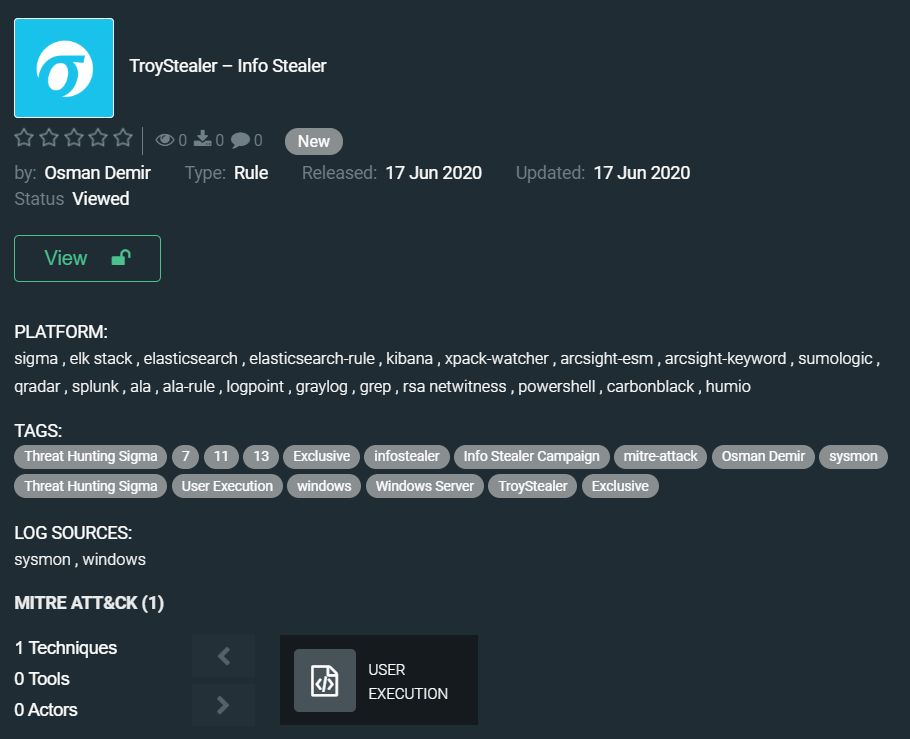

Y otro nuevo malware en nuestro digest es TroyStealer, cuyos rastros ahora se pueden detectar usando la regla exclusiva de caza de amenazas enviada por Osman Demir: https://tdm.socprime.com/tdm/info/B2QA4hvraxSW/5VL5wXIBSh4W_EKGolsc/?p=1

TroyStealer es un malware diseñado para robar información de inicio de sesión, como nombres de usuario y contraseñas almacenadas en navegadores web, que envía a otro sistema mediante correo electrónico. También registra las pulsaciones de teclas del usuario, lo que puede revelar información sensible. Este infostealer se ha observado siendo distribuido a través de campañas de spam por correo electrónico. Las cartas engañosas que distribuían este malware estaban dirigidas a usuarios portugueses.

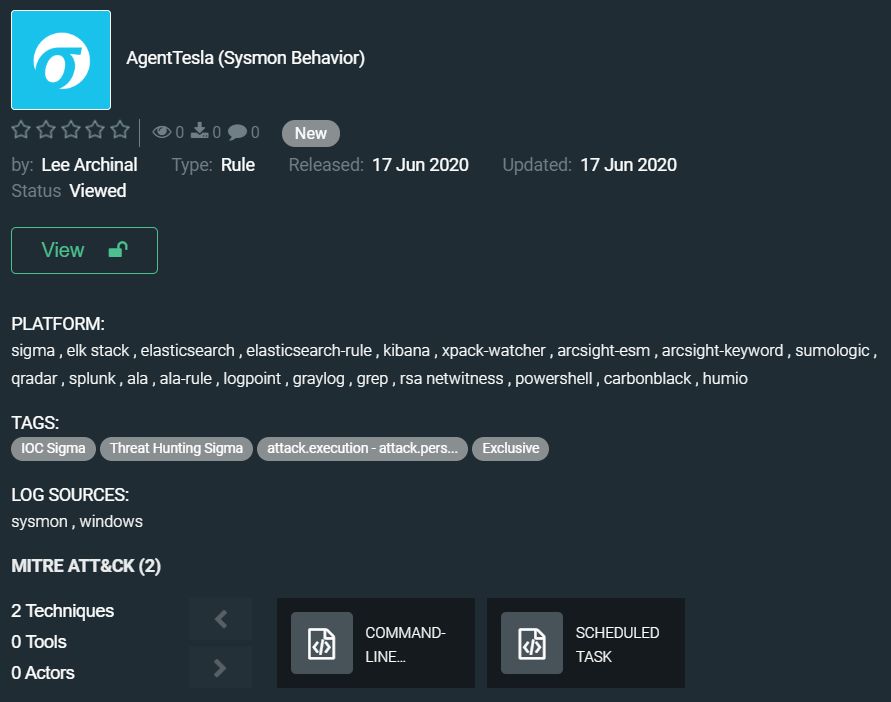

Más adelante en nuestro digest hay contenido para detectar malware que ha sido utilizado durante mucho tiempo y con éxito en ataques alrededor del mundo. La nueva regla de Lee Archinal detecta características de AgentTesla a través de una hoja de cálculo de Excel usando macros: https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

El mes pasado, este malware se utilizó en el ataque de phishing de COVID-19 dirigido a Proveedores Médicos. AgentTesla es un malware comercial modular basado en .Net que a menudo es utilizado por atacantes para recopilar datos sensibles de diferentes aplicaciones y credenciales WiFi. Los estafadores lo utilizan con frecuencia en preparación para ataques de Compromiso de Correo Electrónico Empresarial.

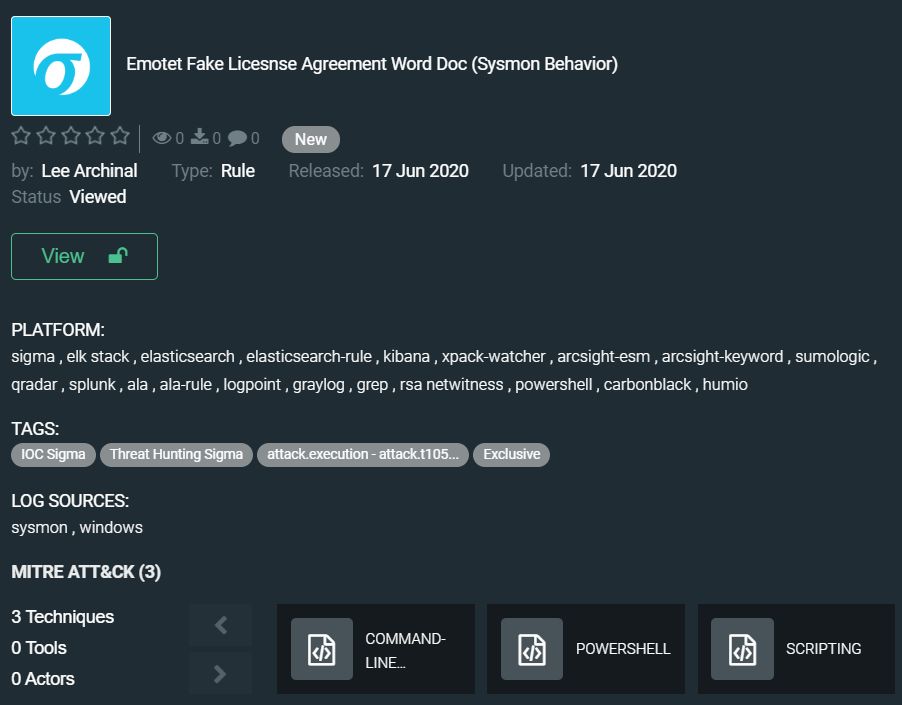

Y la última regla de hoy también fue creada por Lee Archinal. Lee creó la regla basada en documentos señuelo recientemente analizados que propagan el malware Emotet. Este Sigma exclusivo ayuda a detectar características de una infección de Emotet a través de un Documento de Microsoft Word: https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

Hablar sobre este malware probablemente no tenga mucho sentido. Emotet es el enemigo número uno para cualquier organización, ya que con su ayuda los ciberdelincuentes peligrosos especializados en el robo y cifrado de datos entran en la red. Parece que la pandemia de COVID19 hizo que los operadores de la botnet Emotet abandonaran sus vacaciones de verano, por lo que los investigadores observan regularmente nuevas campañas para propagar este malware.

Las reglas tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Evadir Defensa, Ejecución, Persistencia, Escalamiento de Privilegios, Evasión de Defensa

Técnicas: Modificar Registro (T1112), Ejecución de Usuario (T1204), Interfaz de Línea de Comandos (T1059), Tarea Programada (T1053), PowerShell (T1086), Scripting (T1064)

Espera el próximo digest, y no olvides registrarte en las Charlas Semanales sobre Noticias de Última Hora en Ciberseguridad: https://my.socprime.com/en/weekly-talks/