SOC Prime te presenta un pequeño resumen de las últimas reglas comunitarias desarrolladas por los participantes del Programa de Recompensas de Amenazas (https://my.socprime.com/en/tdm-developers).

El resumen incluye 5 reglas que ayudan a detectar troyanos y el ransomware Hidden Tear. En el futuro, continuaremos publicando estas selecciones de contenido para detectar actores de amenazas específicos o exploits populares.

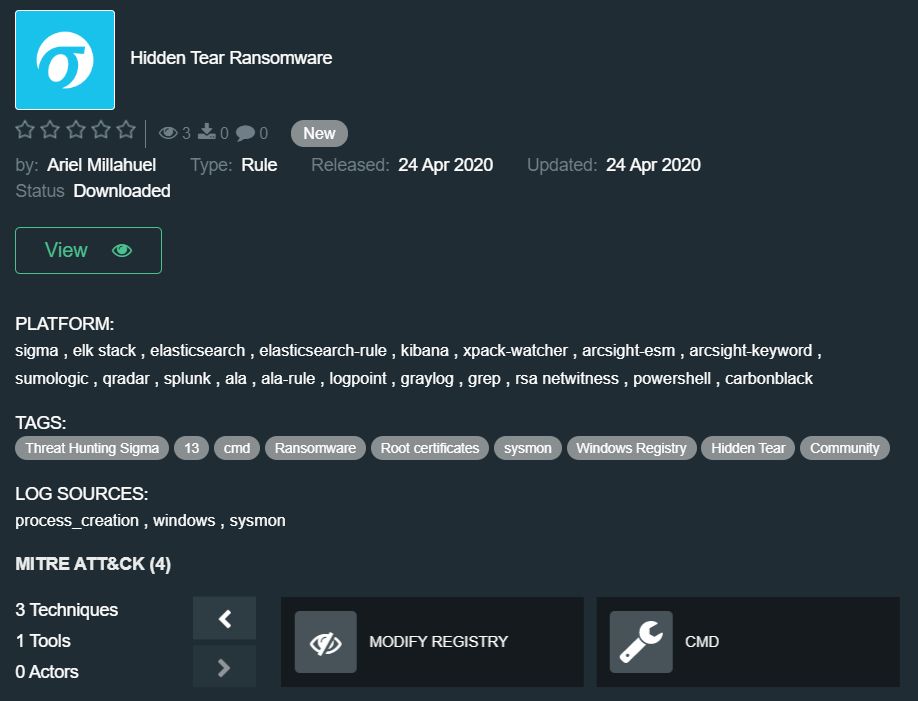

Ransomware Hidden Tear por Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

El ransomware Hidden Tear es un proyecto de código abierto disponible en GitHub desde 2015. Basándose en este código, los adversarios crearon múltiples muestras de ransomware, que son usadas activamente en ataques por ‘jugadores de ligas menores’. El ransomware sigue siendo una de las mayores amenazas cibernéticas para las empresas, y cualquier ataque exitoso resultará en la encriptación de datos, interrupción de operaciones y pérdida financiera.

Plataformas soportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fuentes de registro requeridas: process_creation, windows, sysmon

La regla cubre las siguientes técnicas según la metodología MITRE ATT&CK®: Interfaz de línea de comando (T1095), Instalar certificado raíz (T1130), Modificar registro (T1112)

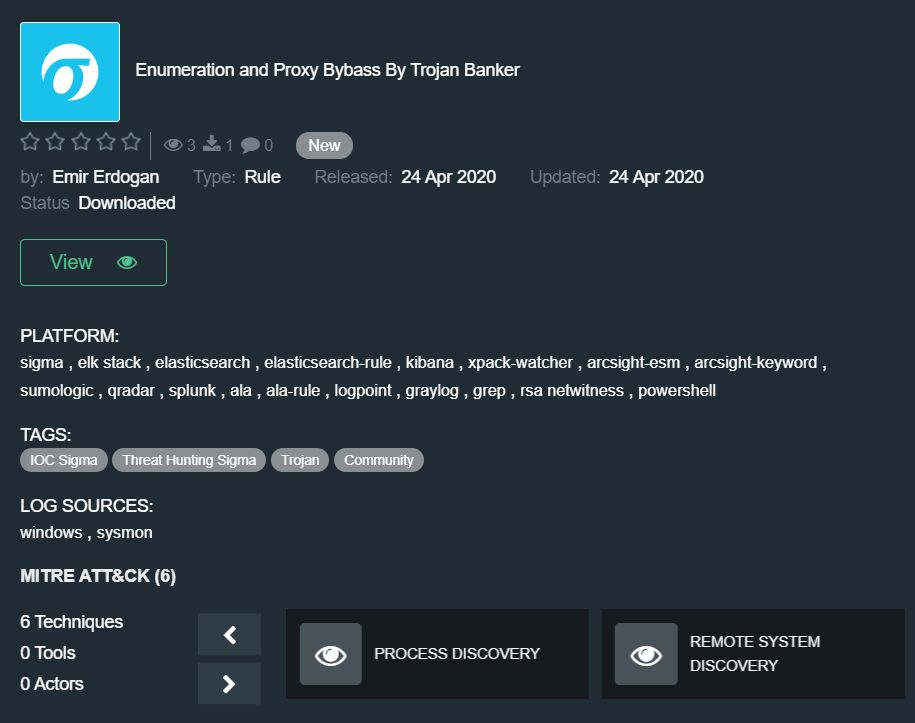

Enumeración y Bypass de Proxy por Troyano Bancario por Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

Esta regla ayuda a detectar la actividad del Troyano Bancario en una máquina infectada y a prevenir la fuga de datos o la instalación adicional de software malicioso.

Plataformas soportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fuentes de registro requeridas: windows, sysmon

La regla cubre las siguientes técnicas según la metodología MITRE ATT&CK®: Interfaz de línea de comando (T1059), Descubrimiento de recursos compartidos en red (T1135), Descubrimiento de procesos (T1057), Descubrimiento de sistemas remotos (T1018), Descubrimiento de información del sistema (T1082), Descubrimiento de configuración de red del sistema (T1422)

Malware LatentBot por Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBot es un troyano multi-modular escrito en Delphi que se ha utilizado en ataques desde mediados de 2013. Sus autores implementaron varias capas de ofuscación y un mecanismo de exfiltración único, por lo que LatentBot tuvo mucho éxito infectando organizaciones, principalmente en los sectores de servicios financieros y seguros.

Plataformas soportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fuentes de registro requeridas: windows, sysmon

La regla cubre las siguientes técnicas según la metodología MITRE ATT&CK®: Instalar certificado raíz (T1130), Modificar registro (T1112)

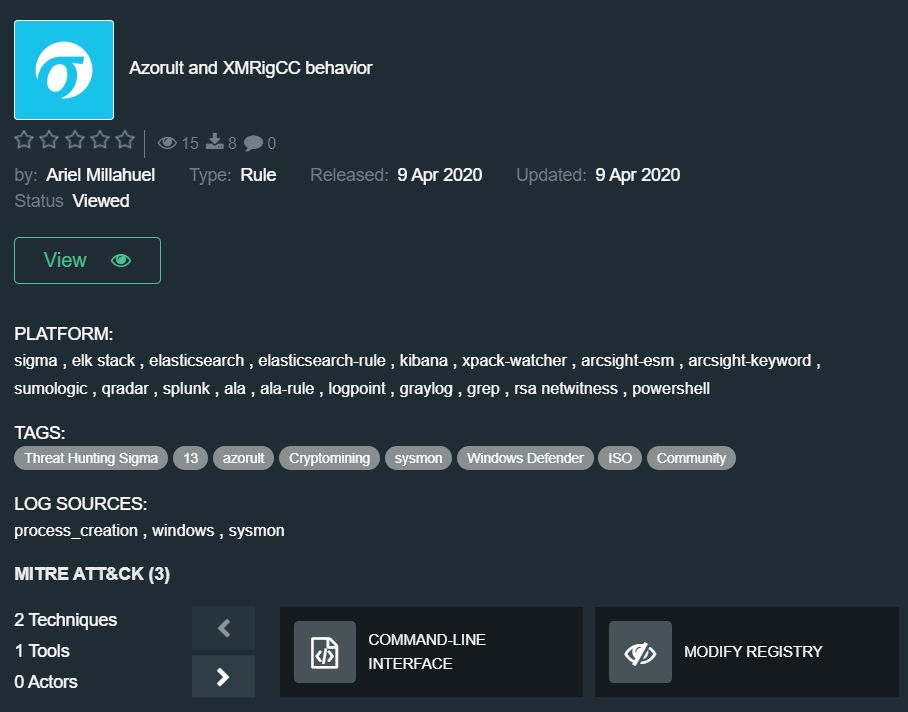

Comportamiento de Azorult y XMRigCC por Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

La regla detecta un nuevo comportamiento de Azorult que intenta descargar una variante del minero de criptomonedas XMRigCC. El infostealer Azorult fue descubierto en 2016, puede robar credenciales, historial de navegación, cookies y más. Los atacantes también usan Azorult como descargador de otros software maliciosos.

Plataformas soportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fuentes de registro requeridas: process_creation, windows, sysmon

La regla cubre las siguientes técnicas según la metodología MITRE ATT&CK®: Interfaz de línea de comando (T1095), Modificar registro (T1112)

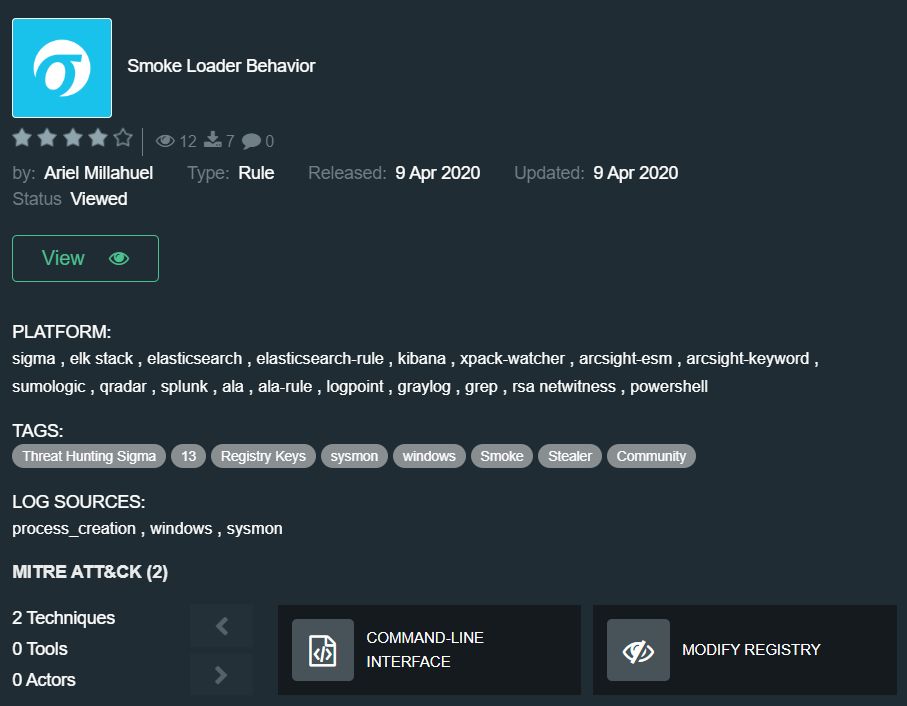

Comportamiento de Smoke Loader por Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

La regla descubre el comportamiento de Smoke Loader a través de la línea de comando y sysmon. Smoke Loader es un cargador modular geo-orientado utilizado por ciberdelincuentes desde 2011 para instalar puertas traseras, ransomware, mineros de criptomonedas, software para robar contraseñas, malware PoS, troyanos bancarios, etc. Tiene diferentes módulos para la arquitectura 32 y 64 que permiten recolectar credenciales de navegadores y programas de correo electrónico. Smoke Loader es conocido por su flexibilidad, lo que lo hace aún más engañoso y autoprotector.

Plataformas soportadas: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fuentes de registro requeridas: process_creation, windows, sysmon

La regla cubre las siguientes técnicas según la metodología MITRE ATT&CK®: Interfaz de línea de comando (T1095), Modificar registro (T1112)