Esta semana, las reglas para detectar malware y actividad de APT de parte de nuestro equipo y de los participantes del Programa de Recompensas de Amenazas en SOC Prime fueron el centro de atención. En los resúmenes, intentamos llamar su atención sobre reglas interesantes publicadas durante la semana pasada.

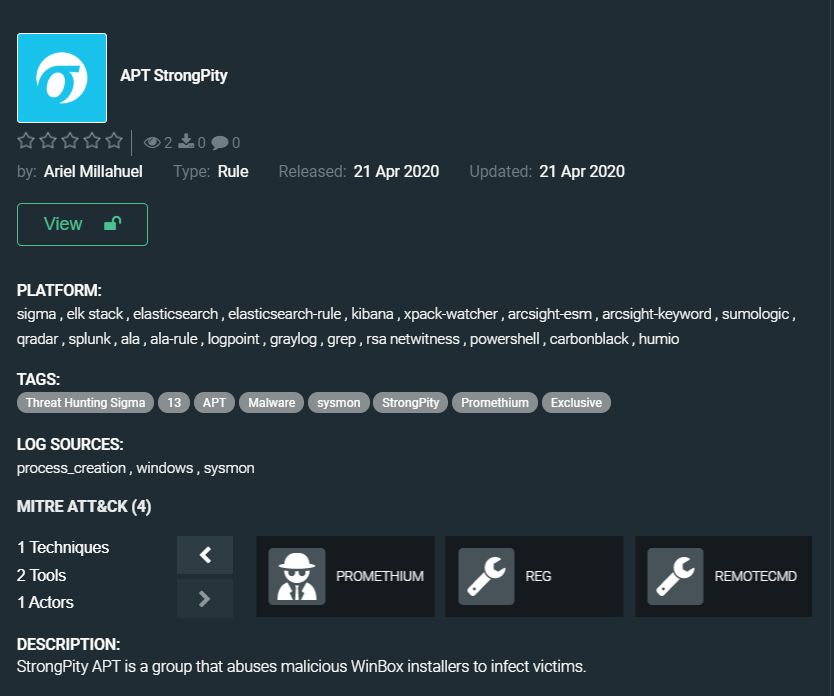

APT StrongPity por Ariel Millahuel

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

StrongPity APT (también conocido como Promethium) abusa de instaladores envenenados de software legítimo para infectar a las víctimas, y esta regla exclusiva ayuda a descubrir tal comportamiento. El grupo APT ha llevado a cabo campañas de ciberespionaje desde al menos 2012 atacando principalmente a objetivos en Europa y el norte de África. La actividad de espionaje APT de StrongPity es extremadamente difícil de rastrear, en sus ataques, los adversarios utilizan malware modular firmado y también son conocidos por explotar vulnerabilidades de día cero.

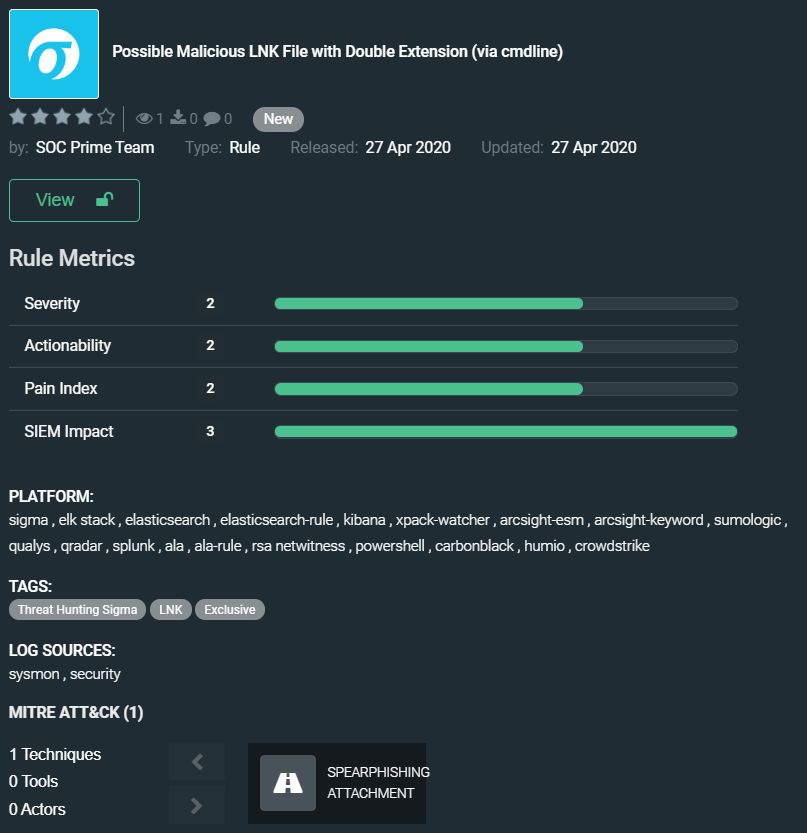

Archivo LNK malicioso posible con doble extensión (a través de cmdline) por el equipo de SOC Primehttps://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

Hemos destacado una regla similar bajo el encabezado Regla de la semana, y creemos que el abuso de dobles extensiones es una seria amenaza para los usuarios de Windows. Esta descubre el uso sospechoso de la extensión LNK que se utiliza con fines maliciosos con tanta frecuencia como el EXE. El archivo LNK es menos sospechoso para las soluciones antivirus, y si el usuario lo abre, un script descargado remotamente podría ejecutarse, y esta es una de las formas más económicas para que los adversarios infecten a su víctima.

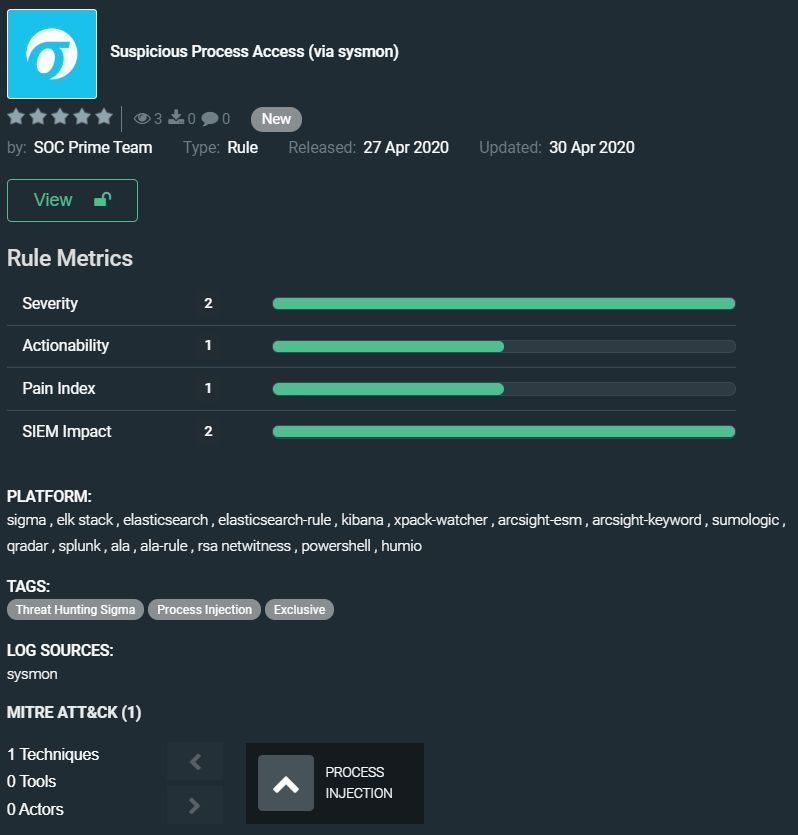

Acceso a Procesos Sospechoso (a través de sysmon) por el equipo de SOC Primehttps://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

Esta regla rastrea el acceso sospechoso desde lugares inusuales a procesos del sistema que pueden indicar actividad maliciosa en el sistema. Dicha actividad debe investigarse; para evitar falsos positivos, es necesario verificar cada evento y construir una lista blanca.

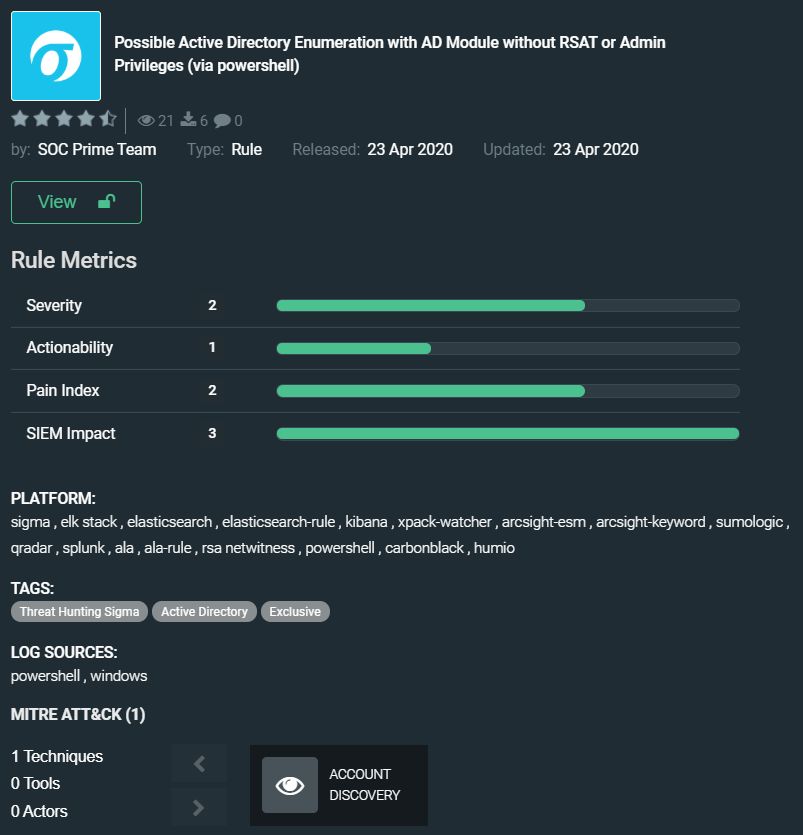

Posible Enumeración de Active Directory con Módulo AD sin RSAT o Privilegios de Administrador (a través de powershell) por el equipo de SOC Prime https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

Los adversarios pueden simplemente tomar el DLL del sistema con RSAT y soltarlo en el sistema desde el que queremos enumerar (que no tiene RSAT instalado) y simplemente importar ese DLL como un módulo. Con esta regla, puede detectar esto de manera oportuna y descubrir ciberataques en las primeras etapas.

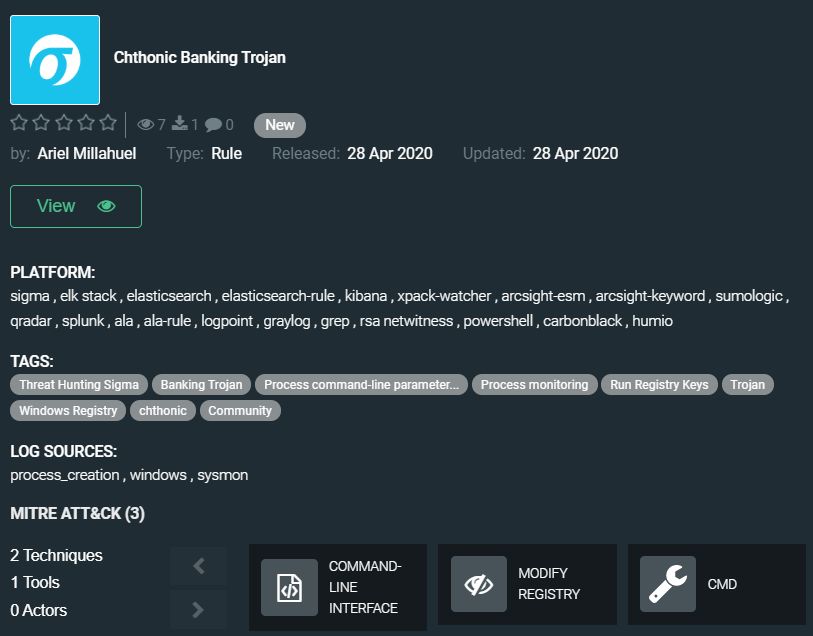

Troyano Bancario Chthonic por Ariel Millahuel

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

La regla detecta una instancia reciente de Chthonic que es una variante de Zeus y el troyano es aparentemente una evolución de ZeusVM, aunque ha pasado por una serie de cambios significativos. Chthonic usa el mismo encriptador que los bots de Andromeda, el mismo esquema de cifrado que los troyanos Zeus AES y Zeus V2, y una máquina virtual similar a la utilizada en el malware ZeusVM y KINS.

Las reglas de esta colección tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

Las reglas están vinculadas a las Tácticas y Técnicas de MITRE ATT&CK:

Tácticas: Acceso Inicial, Ejecución, Escalación de Privilegios, Evasión de Defensa, Descubrimiento.

Técnicas: Anexo de Spearphishing (T1193), Modificar Registro (T1112), Inyección de Proceso (T1055), Descubrimiento de Cuentas (T1087), Interfaz de Línea de Comandos (T1059)

Además, queremos recordarles que esta semana hubo una actualización importante en el Mercado de Detección de Amenazas, incluyendo la adición de soporte para dos nuevas plataformas – Humio y CrowdStrike – y traducciones para ellas. Hasta la fecha, el número de reglas disponibles en la plataforma ha superado las 57,000!