En mayo de 2022, los mantenedores del ransomware Cuba resurgieron marcando su ruidosa entrada en el ámbito de las amenazas cibernéticas al utilizar un novedoso troyano de acceso remoto personalizado llamado ROMCOM (o RomCom) RAT.

El 22 de octubre de 2010, CERT-UA advirtió a la comunidad global de defensores cibernéticos sobre las campañas de phishing en curso dirigidas a funcionarios ucranianos con el remitente de correo electrónico haciéndose pasar por el Estado Mayor de las Fuerzas Armadas de Ucrania. Los correos de phishing contienen un enlace a un recurso web externo que ofrece descargar un archivo de señuelo, lo que desencadena una cadena de infección y despliega el backdoor malicioso RomCom en los sistemas comprometidos. Según los patrones de comportamiento específicos, que incluyen el uso de técnicas y herramientas comunes de adversarios como el mencionado backdoor RomCom, la actividad maliciosa puede atribuirse al grupo Tropical Scorpius también conocido como UNC2596, conocido por estar detrás de la distribución de Cuba Ransomware.

Actividad Maliciosa de Tropical Scorpius aka UNC2596/UAC-0132: Análisis de Ataques Cibernéticos Cubiertos por la Alerta CERT-UA#5509

A partir de mayo de 2022, una ola de nuevas campañas de adversarios que distribuyen el ransomware Cuba causaron un revuelo en el ámbito de las amenazas cibernéticas con ataques dirigidos vinculados al colectivo de hackers Tropical Scorpius (según el esquema de nombres de Unit42). En estos ataques, los infames mantenedores del ransomware Cuba aprovecharon nuevas TTP y herramientas de adversarios más avanzadas, incluyendo una nueva familia de malware denominada ROMCOM (o RomCom) RAT y utilizaron la herramienta ZeroLogon para explotar la vulnerabilidad CVE-2020-1472 .

Los mantenedores del ransomware Cuba, también identificados como UNC2596 por Mandiant, han estado en el centro de atención desde 2019. En 2021, el grupo resurgió propagando el malware SystemBC en sus campañas de adversarios, junto con otros operadores infames de RaaS, incluyendo DarkSide y Ryuk.

El equipo de CERT-UA ha emitido recientemente una alerta CERT-UA#5509 advirtiendo de ataques cibernéticos en curso que distribuyen correos de phishing dirigidos a agencias gubernamentales ucranianas. La cadena de infección se desencadena al seguir un enlace a una página web externa que contiene un archivo adjunto malicioso. La página web incluye una notificación que atrae a los usuarios comprometidos para actualizar su software PDF Reader. Al hacer clic en el botón con la falsa actualización de software, el sistema descarga un archivo ejecutable, lo que lleva a la decodificación y el lanzamiento del archivo malicioso «rmtpak.dll» identificado como backdoor RomCom.

Según el análisis de los patrones de comportamiento del adversario, la actividad maliciosa puede atribuirse a los operadores del ransomware Cuba rastreados como Tropical Scorpius también conocido como UNC2596 o UAC-0132 (por CERT-UA).

Detección de RomCom Backdoor Propagado por UAC-0132 y Vinculado a Operadores de Ransomware Cuba

Los ataques en curso por Tropical Scorpius aka UNC2596 dirigidos a organismos estatales ucranianos ilustran que las campañas de adversarios lanzadas por este infame colectivo de hackers aún representan una amenaza significativa. Combinados con una gran cantidad de herramientas avanzadas y técnicas sofisticadas de adversarios, la actividad maliciosa del grupo requiere una ultra-respuesta de los defensores cibernéticos. Para ayudar a las organizaciones a identificar oportunamente la presencia maliciosa del backdoor RomCom utilizado en los últimos ataques de los actores de amenazas que también están detrás de la distribución del ransomware Cuba, SOC Prime Platform ha lanzado un conjunto de reglas Sigma. Todo el contenido de detección está disponible para la búsqueda optimizada mediante dos etiquetas personalizadas basadas en el identificador del grupo “UAC-0132” y “CERT-UA#5509” según la alerta correspondiente de CERT-UA.

Haga clic en el botón Explorar Detecciones para obtener reglas Sigma para la detección proactiva de la actividad maliciosa UAC-0132. Todos los algoritmos de detección están alineados con MITRE ATT&CK® y están enriquecidos con un contexto de amenaza cibernética integral, incluidos enlaces CTI relevantes, mitigaciones, binarios ejecutables y más metadata accionable. Junto con las reglas Sigma, los equipos pueden acceder instantáneamente a traducciones de reglas para las soluciones líderes de SIEM, EDR y XDR de la industria.

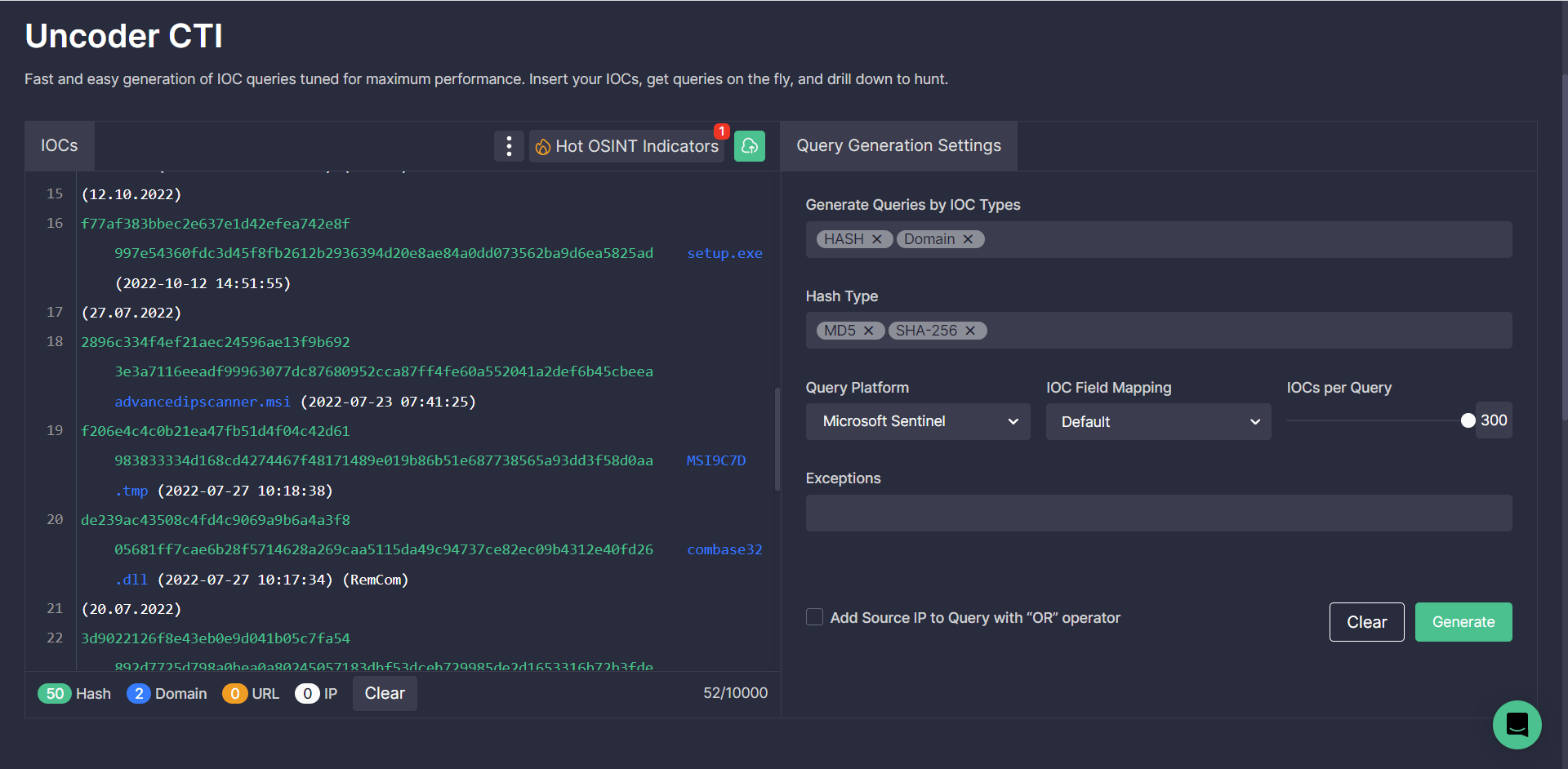

Además, los profesionales de ciberseguridad pueden buscar IOCs asociados con la actividad maliciosa de los actores de amenazas UAC-0132 cubiertos en la alerta CERT-UA#5509. Al aprovechar Uncoder CTI, los equipos pueden generar instantáneamente consultas personalizadas de IOC listas para ejecutarse en el entorno SIEM o XDR seleccionado.

Contexto MITRE ATT&CK®

Para profundizar en el contexto MITRE ATT&CK relacionado con la actividad maliciosa de los actores de amenazas Tropical Scorpius también conocidos como UNC2596 (UAC-0132) que apuntan a organismos estatales ucranianos con el backdoor RomCom, consulte la tabla a continuación. Todas las reglas Sigma dentro del conjunto de detección mencionado anteriormente están alineadas con el marco MITRE ATT&CK® que aborda las tácticas y técnicas correspondientes:Contexto MITRE ATT&CK®