Los adversarios frecuentemente explotan herramientas de gestión remota en sus campañas ofensivas, como el software Remote Utilities, que ha sido utilizado en ciberataques contra Ucrania, incluidos aquellos vinculados a los nefastos actores UAC-0050. CERT-UA ha emitido una nueva alerta advirtiendo a los defensores sobre una campaña de correos electrónicos de phishing en curso contra agencias gubernamentales y organizaciones del sector de defensa, con adjuntos maliciosos que contienen enlaces de configuración del Protocolo de Escritorio Remoto (RDP) como un medio para obtener acceso remoto a las redes objetivo. La actividad adversaria relacionada está vinculada al grupo de hacking UAC-0215 y probablemente expanda su alcance geográfico más allá de Ucrania.

Detecte ataques ‘Rogue RDP’ de UAC-0215 cubiertos en la Alerta CERT-UA#11690

Los adversarios constantemente mejoran sus tácticas ofensivas probando nuevos enfoques maliciosos contra Ucrania y sus aliados. Con el alcance y la sofisticación de los ataques en aumento constante, los defensores cibernéticos deben estar equipados con contenido de detección curado para abordar posibles intrusiones en las primeras etapas. La plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con una extensa pila de detección para frustrar ciberataques cubiertos en las alertas CERT-UA.

Haga clic Explorar Detecciones para acceder a la colección dedicada de reglas de Sigma mapeadas al marco MITRE ATT&CK®, enriquecido con inteligencia a medida, y convertible a más de 30 formatos de lenguajes SIEM, EDR, y Data Lake.

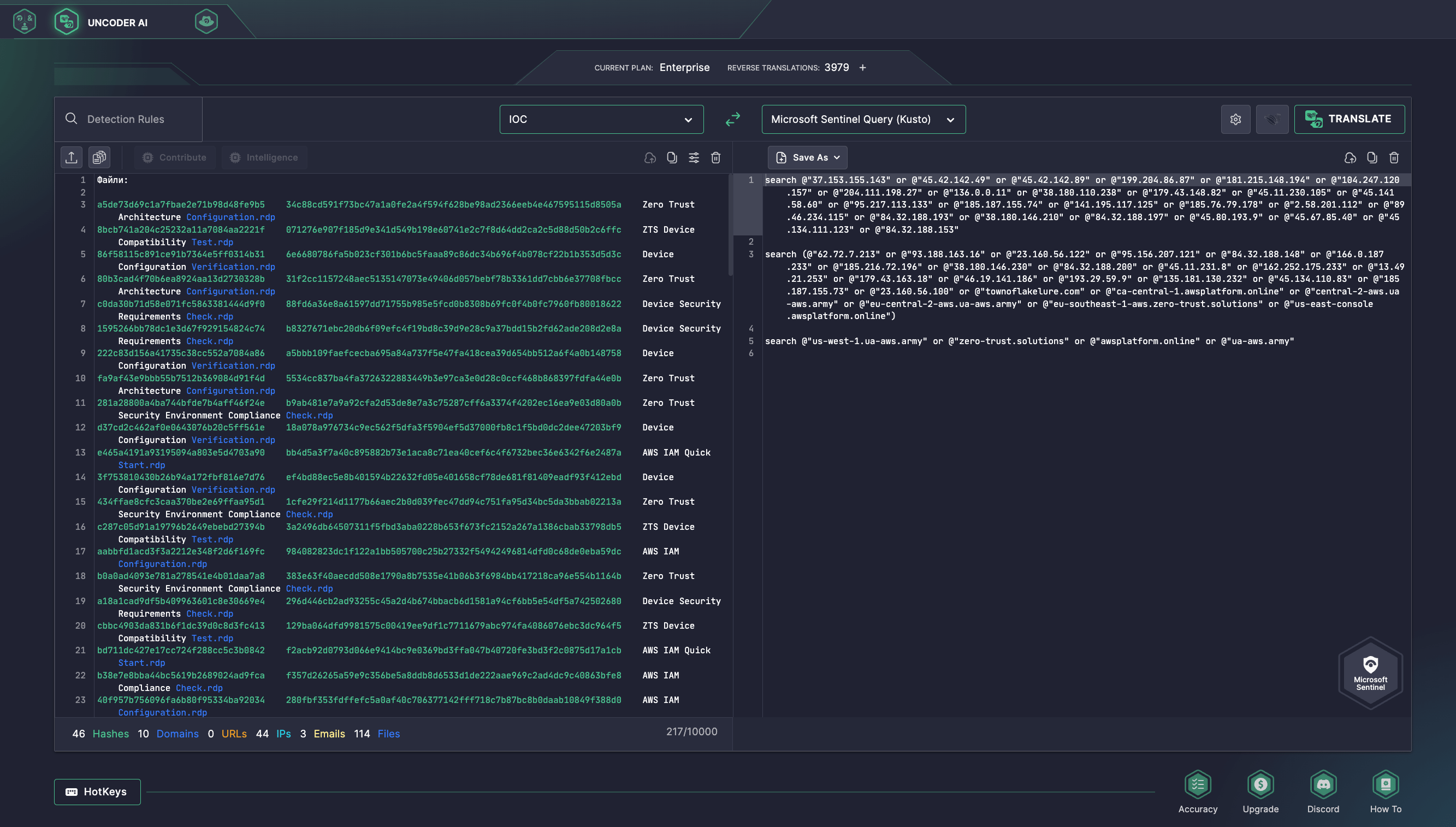

Además, los defensores cibernéticos pueden confiar en Uncoder AI para buscar instantáneamente IOCs de archivos, redes o hosts relacionados con la actividad UAC-0050 y UAC-0006 proporcionada en la alerta CERT-UA#11690. Pegue IOCs en Uncoder AI y conviértalos automáticamente en consultas de caza optimizadas para el rendimiento listas para ejecutarse en el entorno elegido.

Análisis del ataque “Rogue RDP”

El 22 de octubre de 2024, el equipo de CERT-UA recibió información sobre la distribución masiva de correos electrónicos de phishing entre las autoridades gubernamentales, empresas industriales clave y unidades militares cubiertas en la última alerta CERT-UA#11690. Estos correos electrónicos incluían temas atractivos, como la «integración» con servicios de Amazon y Microsoft y la implementación de «Arquitectura de Confianza Cero» (ZTA).

Los correos electrónicos de phishing mencionados contenían archivos de configuración con la extensión .rdp como adjuntos. Al ejecutarse, estos archivos iniciaron una conexión RDP saliente al servidor adversario. Basado en los parámetros del archivo RDP, la conexión RDP establecida no solo puede otorgar acceso a discos locales, recursos de red, impresoras, puertos COM, dispositivos de audio y el portapapeles, sino también potencialmente crear condiciones técnicas para ejecutar software o scripts de terceros en el ordenador comprometido.

Los investigadores de CERT-UA asumen que la actividad maliciosa actual atribuida al grupo de hackers UAC-0215 abarca un amplio rango geográfico, basado en información de organizaciones relacionadas en otros países.

La investigación indica que la infraestructura para la operación adversaria en curso ha estado bajo preparación desde al menos agosto de 2024. Para mitigar los riesgos de ataques «Rogue RDP», CERT-UA sugiere medidas como bloquear archivos «.rdp» en el gateway del correo electrónico, restringir a los usuarios de ejecutar estos archivos, configurar cortafuegos para limitar que mstsc.exe realice conexiones RDP a recursos de Internet, y establecer políticas de grupo para deshabilitar la redirección de recursos vía RDP.

Al confiar en el completo conjunto de productos de SOC Prime para la ingeniería de detección impulsada por AI, la caza de amenazas automatizada, y la detección avanzada de amenazas, las empresas globales de diversos sectores industriales pueden combatir de manera eficiente los obstáculos cibernéticos modernos y reducir la superficie de ataque con las herramientas y el equipo de seguridad que tienen.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una visión profunda del contexto de la campaña maliciosa en curso rastreada bajo el identificador UAC-0215 y cubierta en la alerta CERT-UA#11690. Explore la tabla a continuación para acceder a una lista completa de reglas de Sigma dedicadas que corresponden a las tácticas, técnicas y sub-técnicas relevantes de ATT&CK.