Nuevo día, una nueva amenaza para los defensores cibernéticos. Recientemente, investigadores de seguridad de ThreatLabz han descubierto dos nuevas cepas maliciosas que se suman a los 100 millones ya identificados en 2024. Según los informes, los recién revelados RevC2 y Venom Loader han estado circulando desde el verano de 2024, aprovechando la plataforma Malware-as-a-Service (MaaS) de Venom Spider para su implementación.

Detectar RevC2 y Venom Loader

Siguiendo de cerca después de los ataques de SmokeLoader que apuntan a organizaciones taiwanesas, los expertos en seguridad han identificado una nueva y sofisticada campaña que distribuye las cepas de malware RevC2 y Venom Loader. Para escalar ante amenazas emergentes e identificar ataques cibernéticos en las primeras etapas de desarrollo, los defensores cibernéticos pueden confiar en la plataforma SOC Prime para defensa cibernética colectiva. La plataforma agrega una pila dedicada de reglas Sigma orientadas a la detección de RevC2 y Venom Loader, acompañada de una suite completa de productos para detección avanzada de amenazas y caza.

Presione el botón Explorar Detecciones a continuación y descienda inmediatamente a un conjunto relevante de detecciones para identificar la actividad maliciosa vinculada a RevC2 y VenomLoader. Todas las reglas son compatibles con más de 30 tecnologías SIEM, EDR y Data Lake, mapeadas a MITRE ATT&CK®, y enriquecidas con metadatos extensos, incluyendo enlaces CTI, cronologías de ataques y recomendaciones de triaje.

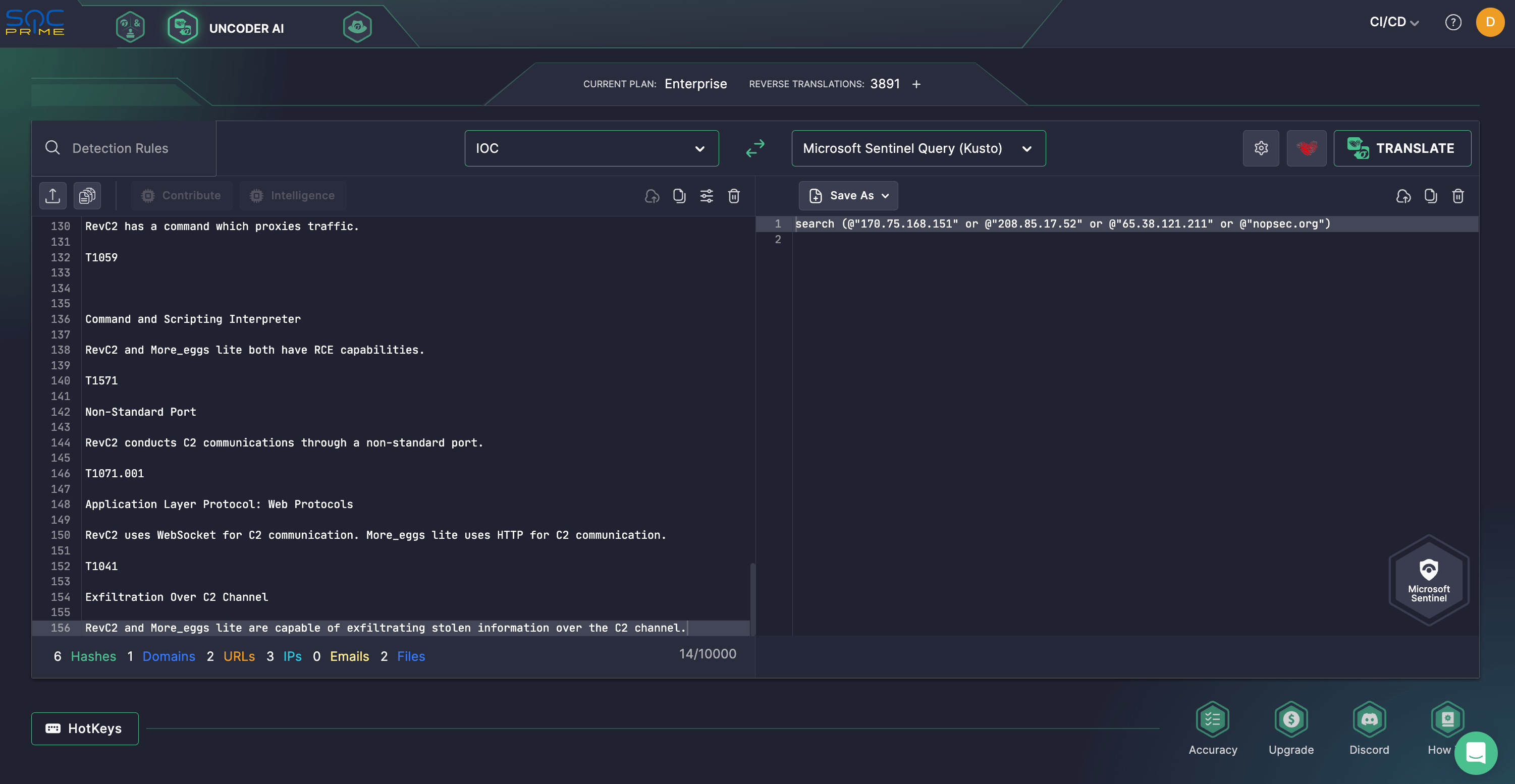

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para agilizar el empaquetado de IOC y el análisis retrospectivo de las tácticas, técnicas y procedimientos (TTPs) de los adversarios observados en los ataques de RevC2 y Venom Loader. Convierta instantáneamente los IOCs de la investigación de Zscaler ThreatLabz en consultas personalizadas compatibles con varios lenguajes de SIEM, EDR y Data Lake.

Análisis de RevC2 y Venom Loader

Zscaler ThreatLabz ha identificado recientemente dos nuevas familias de malware llamadas RevC2 y Venom Loader, distribuidas en dos campañas ofensivas notables a lo largo del período entre agosto y octubre de 2024 a través de las herramientas de MaaS de Venom Spider.

RevC2 utiliza WebSockets para la comunicación con su servidor C2. El malware puede robar cookies y contraseñas, redirigir el tráfico de la red y facilitar la ejecución remota de código (RCE). Otra muestra maliciosa descubierta del conjunto de herramientas ofensivas de Venom Spider es un cargador de malware recién desarrollado llamado Venom Loader, que se adapta a cada objetivo codificando la carga útil utilizando el nombre de la computadora de la víctima.

Venom Spider, también conocido como GOLDEN CHICKENS, es un colectivo de hackers notorio por proporcionar herramientas MaaS, incluidas VenomLNK, TerraLoader, TerraStealer y TerraCryptor. Estas herramientas ofensivas también han sido empleadas previamente por otros grupos adversarios como FIN6 y Cobalt.

La primera campaña maliciosa entrega el backdoor RevC2 utilizando un señuelo de documentación de API. La cadena de infección comienza con un archivo VenomLNK que contiene un script por lotes ofuscado que descarga un archivo PNG disfrazado como documentación de API.

El script registra un control ActiveX para ejecutar el malware RevC2, que verifica si el primer argumento termina con dWin.ocx y la ruta del ejecutable coincide con regsvr32.exe, asegurando la activación solo en cadenas de ataque legítimas y facilitando así la evasión de detección. RevC2 utiliza WebSockets para la comunicación C2 a través de la biblioteca websocketpp. Cabe destacar que los investigadores de ThreatLabz han proporcionado un script en Python para emular un servidor RevC2, disponible en GitHub.

Otra campaña ofensiva de Venom Spider utiliza señuelos de transacciones de criptomonedas para propagar Venom Loader, que despliega el backdoor More_eggs lite, una herramienta basada en JavaScript que potencialmente conduce a RCE. El flujo de ataque comienza con un archivo VenomLNK que contiene un script BAT ofuscado que escribe y ejecuta scripts adicionales. Esos scripts descargan y muestran una imagen de transacción de criptomonedas a la víctima mientras obtienen una carga maliciosa (base.zip) en segundo plano. La carga extrae y ejecuta un archivo ejecutable, que carga un DLL personalizado (dxgi.dll) para iniciar Venom Loader.

Venom Loader luego lanza More_eggs lite, establece persistencia a través del registro autorun de Windows y utiliza solicitudes HTTP POST para comunicarse con su servidor C2. Los comandos se entregan a través de respuestas JSON, se decodifican y se ejecutan en el sistema comprometido.

A medida que los defensores han descubierto múltiples campañas que aprovechan RevC2 y Venom Loader, que aún están en desarrollo y se espera que evolucionen, ganen capacidades más sofisticadas y apliquen más técnicas de evasión de detección, se alienta a las organizaciones a mantener una vigilancia cibernética ante las crecientes amenazas. El conjunto completo de productos de SOC Prime para la ingeniería de detección impulsada por IA, búsqueda automatizada de amenazas y caza avanzada de amenazas sirve como una solución todo en uno de próxima generación para asegurar la defensa cibernética proactiva contra amenazas en evolución en un paisaje moderno de amenazas cibernéticas de ritmo acelerado donde cada segundo cuenta.