Hola de nuevo, como prometimos, hoy traemos información más detallada (Research Intel) de lo que creemos fue la Fase 1 de Fire Sale Ciberataque que afectó a toda la industria de medios en Ucrania durante las elecciones. Primero, las buenas noticias: ya existe un resumen del incidente realizado por el CERT ucraniano que puedes encontrar aquí: http://cert.gov.ua/?p=2370.

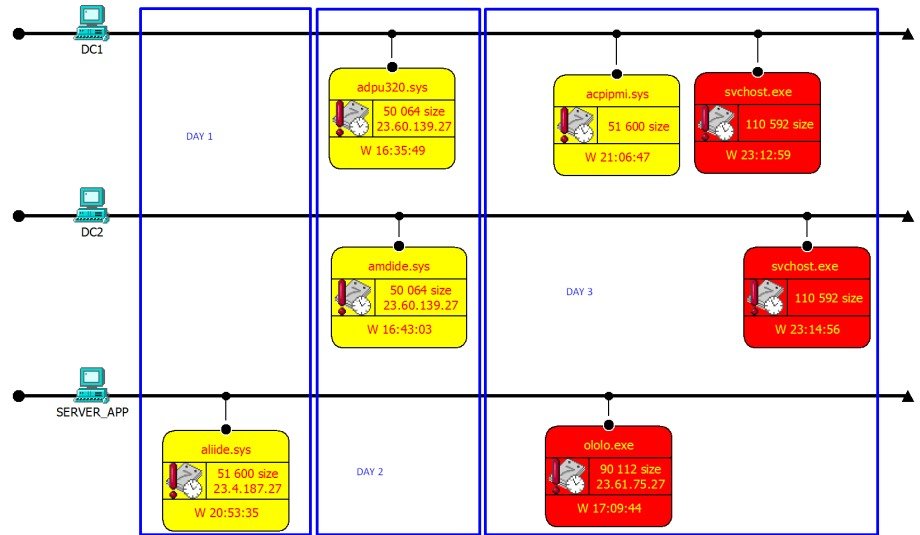

Ahora tenemos pruebas de que el ataque fue ejecutado usando 2 componentes principales: una puerta trasera para la entrega y carga útil/arma (cibernética) y de hecho afectó a toda la industria (como se discutió anteriormente) pero no interrumpió la transmisión electoral – quizás nunca tuvo la intención de hacerlo. Esto es un poco preocupante, ya que puede que haya sido una prueba de algo peor por venir o fuimos más rápidos en detectar de lo que pensaron que era posible, o con suerte o una mezcla de múltiples factores.La parte de la Puerta Trasera de “Fire Sale”Los archivos de puerta trasera se llaman: aliide.sys, amdide.sysy a medida que avanzaba la investigación, descubrimos más archivos: acpipmi.sys, adpu320.syso cualquier nombre de controlador aleatorio .sys. Los archivos *.sys maliciosos son los archivos ubicados en Windows/System32/drivers directorio, fingiendo ser controladores legítimos, siendo los más comunes aliide.sys and amdide.sys.

Una forma simple de distinguirlos de un controlador legítimo es comparar el tamaño: un controlador legítimo es < 20 KB, mientras que el virus es > 20KB, llegando típicamente hasta 50 KB. Inicialmente subimos los archivos a VirusTotal y ningún antivirus los marcó como maliciosos.

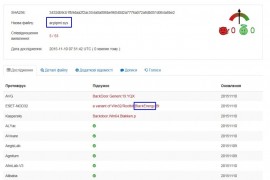

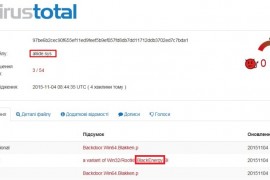

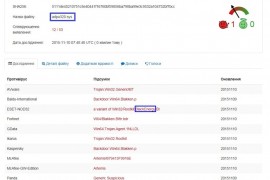

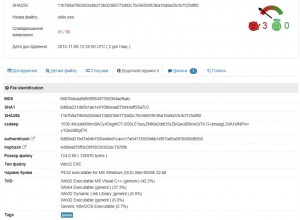

Luego comenzamos a contactar directamente a los proveedores de AV y uno por uno lanzaron firmas y confirmaron el origen del malware (así que de nada mundo!!). Aquí están los resultados frescos de VirusTotal sobre las muestras que llegaron a mis manos:

Aunque la detección todavía está en una etapa temprana, no te equivoques – estamos lidiando con un anteriormente famoso BlackEnergy malware, que ya fue utilizado en 2015 para atacar sistemas ICS, según lo reportado por CyberX.

En este escenario, BlackEnergy fue introducido a través del controlador IDE falso y controladores de CPU meses antes de la fecha de las elecciones (25 de octubreth). Les dejaré pensar sobre eso y si fue planificado o no…

Hay una hipótesis muy plausible respecto a la puerta trasera publicada por CERT-UA que básicamente dice que los controladores originales tienen una firma de certificado válida, mientras que los sustituidos (puertas traseras / rootkits, etc.) están autofirmados (¡eso son buenas noticias, ¿verdad?!).

Conclusión 1: BlackEnergy ha resucitado y está actuando como un sistema de transporte furtivo para entregar armamento cibernético avanzado, se instala pretendiendo ser un controlador legítimo de Windows, teniendo un nombre aleatorio pero una firma de certificado autofirmado. Creo que algo más siniestro está por venir… Pero bueno, eso es solo la opinión de un 1D10t 😉El CargamentoArchivos de carga/arma que se descubrieron se llaman ololo.exe o un svchost.exe infectado (que clásicamente se coloca en c:Windows en lugar de la ubicación correcta en c:WindowsSystem32) archivo como una carga maliciosa.

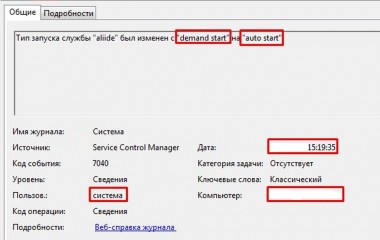

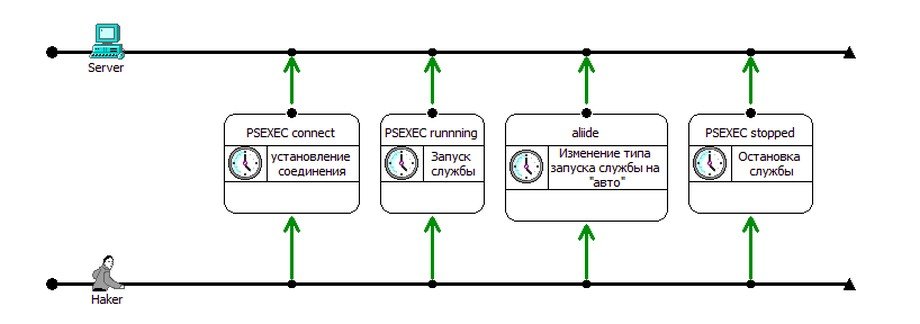

En primer lugar, ¿qué sucede exactamente durante el día del ataque? La puerta trasera se activa y cambia incluso los parámetros de inicio del proceso de “demand start” a “auto start” en todos los equipos infectados / con puerta trasera en cuestión de segundos. Eso fue lo que permitió que el ataque sucediera en toda una industria al mismo tiempo – imagina que alguien simplemente presionó un control remoto o gatillo, excepto realmente tener una necesidad de iniciar una conexión de red a los objetivos!

ololo.exe/svchost.exe .

Esta es la parte más peligrosa de este ataque dirigido ya que la puerta trasera de BlackEnergy está construida para cada ataque individualmente (piensa en eso por un segundo…) y se distribuye muy selectivamente (de nuevo piensa en eso…).

Nuevamente podemos confirmar y concluir que la botnet BlackEnergy está lejos de estar muerta, ha resurgido en una forma nueva y muy avanzada, y (¡alerta de spoiler!) no se encuentra en ninguna lista negra pública o feeds de inteligencia. Volviendo a los detalles de la carga/arma, solo tener los nombres de los archivos de

Volviendo a los detalles de la carga/arma, solo tener los nombres de los archivos de ololo.exe/svchost.exe no es suficiente para servir como un IOC completo (Indicador de Compromiso), pero aquí están los hashes de VirusTotal que ahora están disponibles a medida que enviamos muestras de malware a los proveedores de AV.

El estudio(y el total reverso) de la carga/arma continúa, pero ya está claro que realmente es una obra de arte – ahora tiene más de 309 funciones y más de 140 variables que comprueba, establece, trabaja con. Una gran parte del código está escrito en Visual C++ y el código se ve bien y muy profesional.

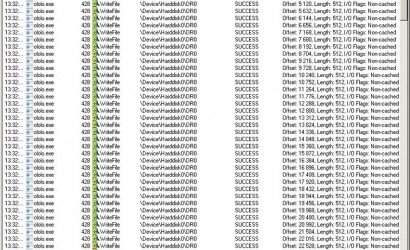

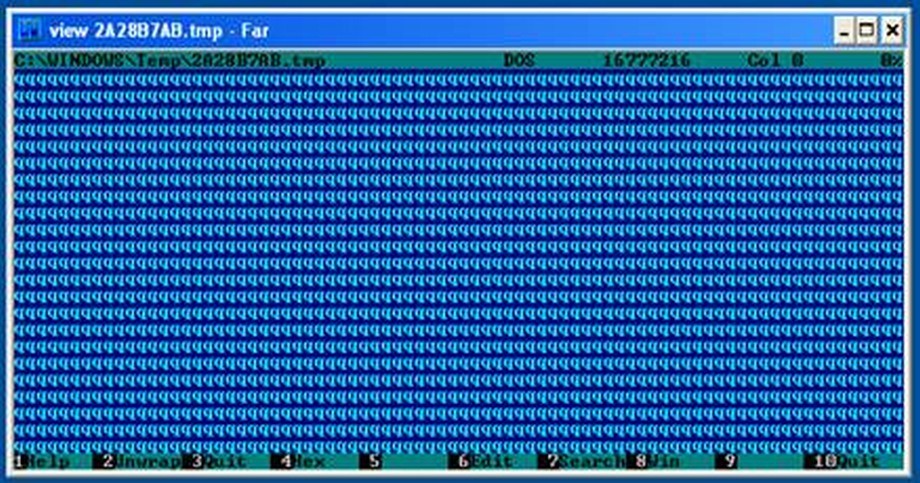

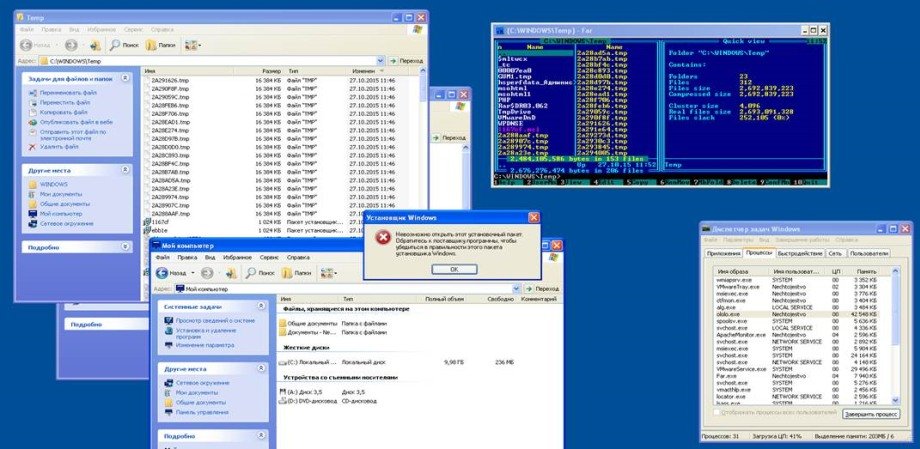

Estos NO son algunas $personas Aleatorias quienes crearon esto, estos son los que saben exactamente lo que están haciendo. Este archivo .exe tiene múltiples funciones/entradas y pasos que miran el contexto del usuario, entorno, etc. El comportamiento también depende del usuario en el que logre ejecutarse. Ejecutándose desde una cuenta no administrativa, ololo.exe/svchost.exe crea un evento que llena el disco duro (WindowsTemp_nombre_aleatorio.tmp) con archivos de 16 MB que contienen un carácter ASCII aleatorio que se repite hasta alcanzar el tamaño de 16 MB.

Aquí hay algunas capturas de pantalla del host infectado donde puedes ver ololo.exe como un proceso y crea un popup para que llames al administrador. (bastante genial en mi opinión en cuanto a trabajo se refiere)

Aquí hay algunas capturas de pantalla del host infectado donde puedes ver ololo.exe como un proceso y crea un popup para que llames al administrador. (bastante genial en mi opinión en cuanto a trabajo se refiere)

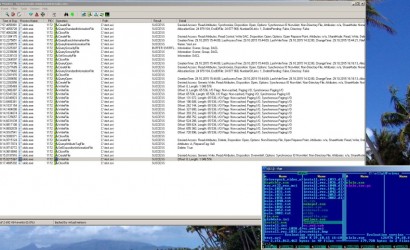

Este evento (suponemos) se utiliza para obligar a cualquier usuario en un cliente basado en Windows que no sea administrador local a pedir a un administrador que ayude a resolver el problema en su respectivo portátil / equipo de sobremesa. Una vez que el malware notó que la cuenta de administrador (cambio de contexto), actúa completamente diferente. En primer lugar, la carga realiza un reconocimiento completo del entorno del objetivo durante algún tiempo, hasta 40 minutos como observó una de las víctimas. Las acciones maliciosas comienzan inicialmente al modificar el registro/cargador de arranque del pc/equipo portátil infectado.

Este evento (suponemos) se utiliza para obligar a cualquier usuario en un cliente basado en Windows que no sea administrador local a pedir a un administrador que ayude a resolver el problema en su respectivo portátil / equipo de sobremesa. Una vez que el malware notó que la cuenta de administrador (cambio de contexto), actúa completamente diferente. En primer lugar, la carga realiza un reconocimiento completo del entorno del objetivo durante algún tiempo, hasta 40 minutos como observó una de las víctimas. Las acciones maliciosas comienzan inicialmente al modificar el registro/cargador de arranque del pc/equipo portátil infectado.

Y luego comienza a buscar archivos en el equipo infectado.

Después de que el virus encuentra lo que busca, comienza a borrar cualquier rastro o evidencia de su existencia del equipo infectado escribiendo ceros a todos los archivos que buscaba (y en la industria de medios significaba buscar cualquier .avi, .mpeg, .mjpeg y cualquier otra cosa que pueda encontrarse en estaciones de trabajo de edición de video).

Por cierto, el número total de tipos de archivos por extensión que el malware está examinando llega a más de 2830 – esto incluye cualquier documento posible, multimedia, archivo, base de datos, ejecutable, código fuente o cualquier cosa que puedas imaginar, tal vez esto es seleccionado intelectualmente por C&C carga? No está claro en esta etapa lo que exactamente se busca durante 40 minutos, o son 40 minutos relevantes en absoluto – esto es una MUY BAJA probabilidad de que sea un temporizador, sino más bien un indicador de qué tan rápido se realizó la búsqueda en los equipos infectados en particular, por lo que se requiere ingeniería inversa adicional de muestras de malware… Lo interesante aquí es también que actúa como otros spyware de ataques que he visto en el pasado, nuevamente hagan sus ideas sobre quién fue realmente el atacante y cuál es el objetivo final…

Ahora solo piensen por un segundo en otras amenazas que esto puede causar? Bueno, ya que el malware varía su comportamiento basado en lo que encuentra, puede hacer básicamente cualquier cosa que el ataque quiera, como la obtención del archivo SAM del controlador de dominio, por ejemplo, para una carga posterior de los hashes de contraseñas a la “ubicación de origen”, distribuye además la puerta trasera y la carga alrededor de la red, abre túneles, etc. Esto también establece la persistencia de la amenaza (hola APT) ya que el objetivo del ataque necesitará mucho tiempo y recursos para limpiar el desastre, y mientras la compañía limpiaría las puertas traseras, los túneles aún estarían abiertos, mientras se limpian los túneles ya precargarían nueva armamentaria no detectable por el AV, enjuagar, repetir…

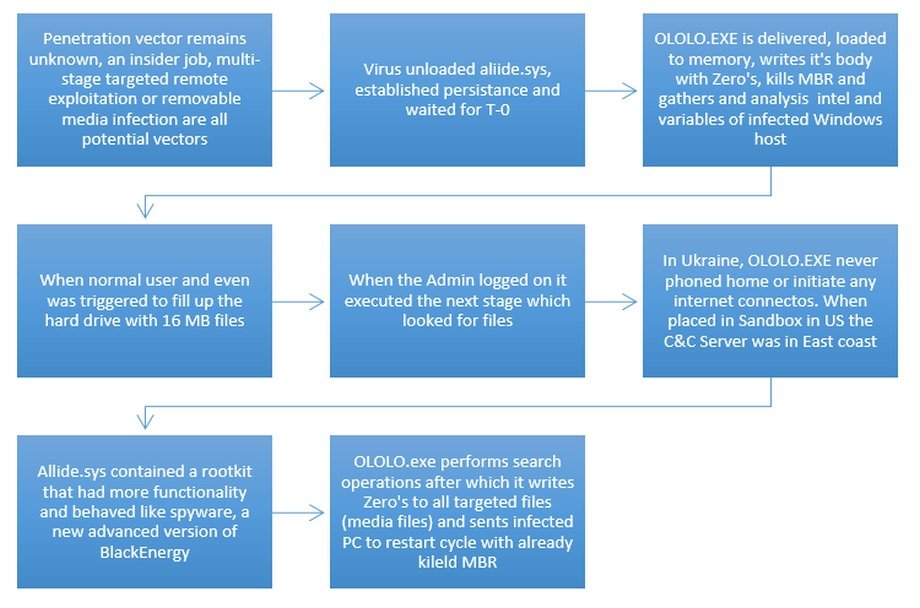

Además, descubrimos que el virus también está consciente de la ubicación o el tiempo. Enviamos una muestra de malware a múltiples sandbox en todo el mundo y ninguno de ellos encontró malware, excepto uno. Ese sandbox estaba en EE. UU. e indicó una conexión: un comando/función comienza a conectarse a un servidor en Cambridge, Mass en el NTT Americas Data Center y con el IP del servidor 23.61.75.27.  Esto puede significar una etapa siguiente de ataque dirigida a EE. UU., o que C&C está en EE. UU., o que C&C está detrás de CDN (Akamai) ubicada en EE. UU. o que el malware simplemente está consciente del tiempo y solo se conecta a C&C una vez que pasa cierto tiempo (quizás el sandbox en EE. UU. fue el único que activó el temporizador). De cualquier manera, la única IP encontrada y la carga se muestran a continuación:Ahora podemos resumir las etapas del ataque y hacer las primeras conclusiones:

Esto puede significar una etapa siguiente de ataque dirigida a EE. UU., o que C&C está en EE. UU., o que C&C está detrás de CDN (Akamai) ubicada en EE. UU. o que el malware simplemente está consciente del tiempo y solo se conecta a C&C una vez que pasa cierto tiempo (quizás el sandbox en EE. UU. fue el único que activó el temporizador). De cualquier manera, la única IP encontrada y la carga se muestran a continuación:Ahora podemos resumir las etapas del ataque y hacer las primeras conclusiones:

- Reconocimiento Externo (¿Falta de información? ¿Tal vez OSINT en la campaña electoral?)

- Penetración – inyección de la puerta trasera BlackEnergy.

- Reconocimiento Interno – el malware está estudiando el entorno, realizando más de 140 verificaciones de variables similares a una IA primitiva y cambia sus acciones futuras basándose en los hallazgos

- Establecer persistencia – túneles, varias puertas traseras para volverse difícil de limpiar y resistentes a los AV’s.

- Ejecución programada y sincronizada del propósito del ataque – entrega y ejecución de OLOLO.exe/SVCHOST.exe u otra armamentaria.

Mapa de las etapas del ataque

Una vez que el malware/carga ha terminado su sucio negocio se elimina, junto con todos los archivos de medios (u otros archivos que persigue) y archivos de entrega (puerta trasera, ¿qué puerta trasera?) y 0’s en el espacio que ocupaba para eliminar su firma y evidencia de su existencia. Es importante notar que BlackEnergy en sí mismo actúa muy furtivamente y luego simplemente se borra (cubriendo huellas, ¿eh?).

Una vez que el malware/carga ha terminado su sucio negocio se elimina, junto con todos los archivos de medios (u otros archivos que persigue) y archivos de entrega (puerta trasera, ¿qué puerta trasera?) y 0’s en el espacio que ocupaba para eliminar su firma y evidencia de su existencia. Es importante notar que BlackEnergy en sí mismo actúa muy furtivamente y luego simplemente se borra (cubriendo huellas, ¿eh?).

Aunque ahora tenemos una comprensión clara de cómo detectar una infección, aún sabemos poco sobre el C&C y la red de distribución. Teniendo la dirección IP y los hashes del malware lo ejecutamos a través de todos los feeds de inteligencia de amenazas abiertas conocidos, incluyendo Zeus tracker, OTX, VxVault, IPvoid, VirusTotal y más de 100 feeds pero no se encontraron coincidencias. También verificamos los hashes y IP contra 10 fuentes comerciales, incluidas muy buenas fuentes pero nuevamente sin resultado. Esto significa que BlackEnergy tiene un nuevo botnet que se usa muy secretamente y actualmente pasa desapercibido por la mayoría de las soluciones de inteligencia de amenazas. Otro punto importante es que la puerta trasera no inició ninguna comunicación por internet, por lo que cosas como el tunneling de protocolos (es decir, DNS, DHCP, ICMP) no fueron descubiertas (¡AÚN!). No estoy diciendo que la inteligencia de amenazas no sea efectiva, por el contrario, es la manera más rápida de construir una defensa a escala global, pero fue la primera vez que se vio el ataque (¿o prueba de concepto del ataque?).

Estoy proporcionando diferentes CERTs con detalles del ataque que son relevantes, así como hablando con empresas sobre cómo se pueden detener el ataque y futuros ataques usando nuestra tecnología y la de nuestros socios. Hasta ahora, SOC Prime ha lanzado firmas de detección de ataques que funcionan con QUALYS (la manera más rápida de detectar si tienes puerta trasera o no); SNORT, OSSEC, ARCSIGHT, SPLUNK y QRADAR. Por favor, contacta a SOC Prime directamente para las herramientas de detección que se proporcionan gratuitamente a todos los que las necesiten. Publicaré actualizaciones a medida que avance la investigación y se disponga de la ingeniería inversa completa de las muestras de malware.