El ransomware sigue siendo una de las principales amenazas globales para las organizaciones, con ataques que se vuelven más frecuentes y cada vez más sofisticados. Recientemente, ha surgido un nuevo grupo de Ransomware como Servicio (RaaS), Repellent Scorpius, intensificando el desafío para los defensores cibernéticos. Este nuevo actor impulsa la distribución del ransomware Cicada3301, empleando una táctica de doble extorsión para maximizar ganancias mientras expanden su red de afiliados.

Detección de Ransomware Cicada3301

Los últimos meses se han caracterizado por un fuerte aumento de ataques de ransomware, impulsado por la aparición de Zola and BlackSuite variantes, el aumento de la actividad de Akira, y el resurgimiento de Black Basta. Añadiendo al «calor del verano», Repellent Scorpius apareció en escena en mayo de 2024, introduciendo en la mezcla el recientemente surgido ransomware Cicada3301.

Para adelantarse a los ataques de Repellent Scorpius e identificar proactivamente potenciales infecciones por el ransomware Cicada3301, los profesionales de la seguridad pueden confiar en SOC Prime Platform para defensa cibernética colectiva que ofrece un conjunto dedicado de reglas Sigma acompañado de un conjunto completo de productos para ingeniería de detección potenciada por IA, búsqueda automatizada de amenazas y detección avanzada de amenazas. Solo presiona el botón a continuación y profundiza inmediatamente en una colección de reglas relevante para detectar actividad maliciosa asociada con infecciones por Cicada3301.

Reglas Sigma para Detectar Cicada3301

Los defensores cibernéticos que busquen más reglas Sigma abordando las tácticas, técnicas y procedimientos (TTPs) de Repellent Scorpius pueden acceder a un paquete de detección personalizado al buscar en Threat Detection Marketplacecon la etiqueta “Repellent Scorpius” o simplemente presionando el botón a continuación.

Reglas Sigma para Detectar TTPs de Repellent Scorpius

Las reglas son compatibles con más de 30 plataformas SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK. Además, todas las detecciones están enriquecidas con metadatos extensos, incluyendo líneas de tiempo de ataques, referencias de inteligencia de amenazas y recomendaciones de triage.

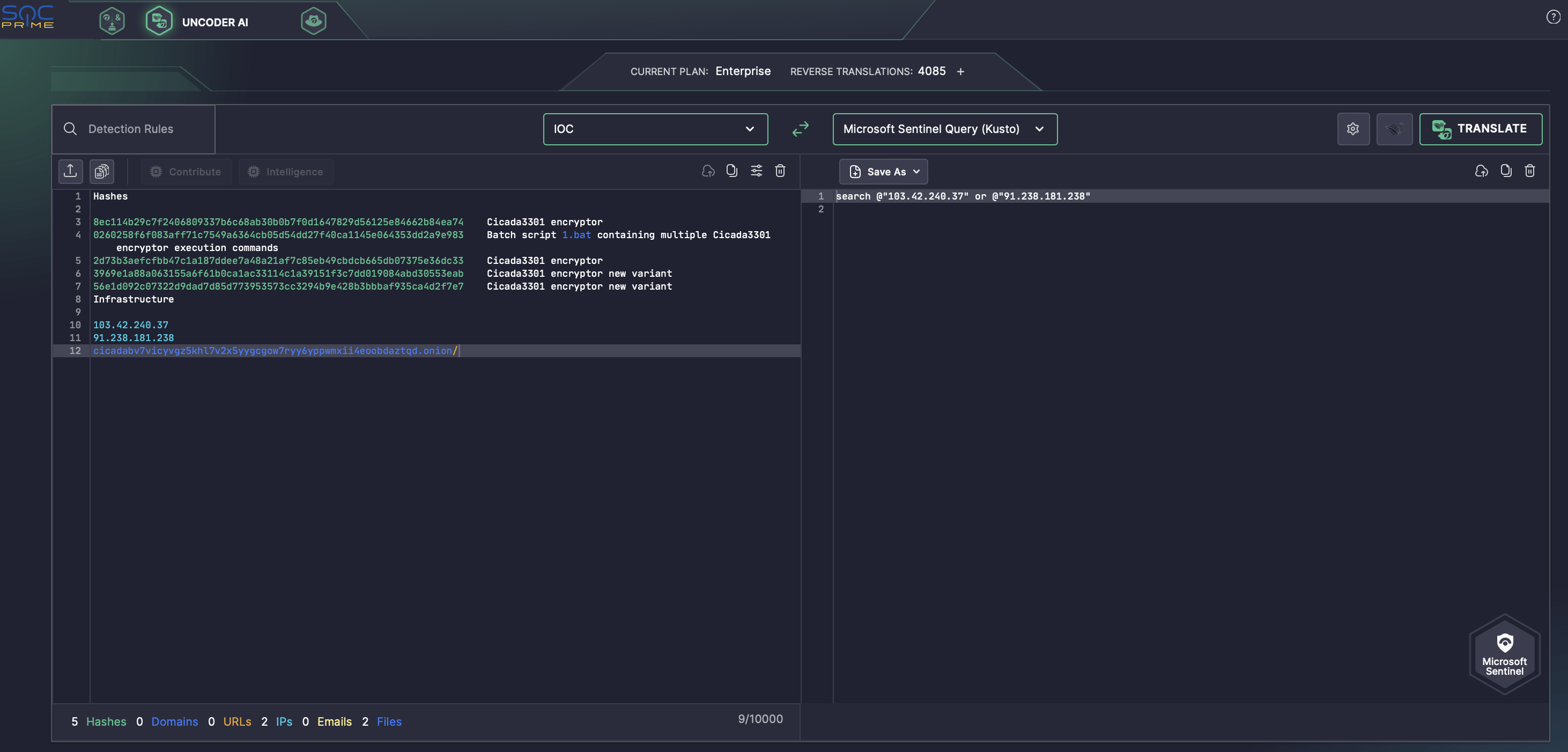

Para buscar instantáneamente indicadores de compromiso (IOC) relacionados, listados en investigación de Palo Alto Networks Unit42, los ingenieros de seguridad pueden usar Uncoder AI, una IDE profesional de ingeniería de detección y copiloto, que sirve como empacador de IOC para analizar sin problemas los IOC y convertirlos en consultas de búsqueda personalizadas listas para ejecutarse en el SIEM o EDR de elección.

Análisis de Ataques de Ransomware Cicada3301

El reciente informe de Palo Alto Networks Unit 42 revela la aparición de un nuevo grupo de ransomware como servicio que está expandiendo activamente su lista de víctimas. Apodado Repellent Scorpius, el grupo comenzó a operar activamente en mayo de 2024 distribuyendo el ransomware Cicada3301 globalmente.

A pesar de su lanzamiento reciente, Repellent Scorpius está ganando rápidamente tracción estableciendo un programa de afiliados y reclutando activamente brokers de acceso inicial (IAB) e intrusos de red en foros de cibercrimen de habla rusa. Aunque el origen del grupo es actualmente desconocido, el enfoque en afiliados de habla rusa y la restricción para dirigirse a países de la CEI podrían proporcionar una pista sobre las raíces del grupo.

Mientras Unit42 ha estado monitoreando las actividades del grupo desde mayo-junio de 2024, los investigadores también han identificado conexiones con incidentes de compromiso pasados no relacionados con Cicada3301. Esto sugiere que el grupo pudo haber operado previamente bajo un apodo diferente o adquirido datos de otros actores de ransomware. Notablemente, Cicada3301 tiene notables semejanzas con la operación ahora extinta BlackCat (también conocido como ALPHV) .

Repellent Scorpius aprovecha credenciales robadas para el acceso inicial, confiando en los IAB para comprarlas. Además, los atacantes emplean una herramienta legítima PsExec para ejecutar la carga útil del ransomware contra múltiples hosts dentro de la red objetivo. Para la exfiltración de datos, se utiliza la utilidad de código abierto Rclone. Curiosamente, la dirección IP pública utilizada para la exfiltración fue utilizada anteriormente por otros colectivos de ransomware, incluidos Bashful Scorpius (también conocido como Nokoyawa) y Ambitious Scorpius (también conocido como ALPHV/BlackCat), destacando nuevamente los vínculos de Repellent Scorpius con BlackCat.

La carga útil del Cicada3301 está escrita en Rust y utiliza ChaCha20 para la encriptación, siendo la variante de ransomware capaz de apuntar tanto a hosts Windows como Linux/ESXi.

Con un número creciente de tendencias e intrusiones más sofisticadas, el ransomware ha sido el mayor desafío para la mayoría de las organizaciones desde 2021, incluidas las grandes empresas. Con el conjunto completo de productos de SOC Prime para Ingeniería de Detección Potenciada por IA, Búsqueda Automatizada de Amenazas y Validación del Conjunto de Detección, los defensores pueden minimizar los riesgos de intrusiones y maximizar el valor de las inversiones en seguridad.