Los investigadores de CERT-UA han publicado recientemente una nueva alerta que cubre los ataques de phishing en curso contra Ucrania que implican la distribución de Remcos RAT. El grupo a cargo de esta campaña ofensiva, que implica la distribución masiva de correos electrónicos falsos con una identidad de remitente falsa que se hace pasar por el Servicio de Seguridad de Ucrania, es rastreado como UAC-0050.

Análisis del Ataque UAC-0050 Cubierto en la Alerta CERT-UA#8026

El 13 de noviembre de 2023, CERT-UA publicó un aviso de seguridad revelando una nueva campaña de phishing que distribuye Remcos RAT y atribuida al grupo UAC-0050. Este último se considera detrás de un par de ataques de phishing dirigidos a organizaciones ucranianas en febrero de 2023. Ambas operaciones maliciosas involucraron la propagación del Remcos Trojan y confiaron en una identidad de remitente falsa para atraer a las víctimas a abrir correos electrónicos armados.

En la última campaña, los atacantes aprovechan los correos electrónicos de phishing que se hacen pasar por el remitente como el Servicio de Seguridad de Ucrania e implican archivos RAR de señuelo. El último archivo en el correo electrónico malicioso incluye un archivo EXE que conduce al despliegue de Remcos en las instancias afectadas. Los adversarios mantienen la persistencia creando una entrada en la clave Run del registro del sistema operativo.

El archivo de configuración del malware contiene 8 direcciones IP de los servidores C2 que están vinculados al popular proveedor de alojamiento web malasio conocido como Shinjiru. Notablemente, los nombres de dominio están registrados a través de la empresa rusa REG.RU.

Detectar los Últimos Ataques de Phishing de UAC-0050 Usando Remcos RAT

A lo largo de 2023, UAC-0050 ha lanzado una serie de ataques contra Ucrania abusando del vector de ataque de phishing y distribuyendo Remcos Trojan, incluyendo la campaña de adversarios más reciente abordada en la alerta CERT-UA#8026. La Plataforma SOC Prime equipa a los defensores con algoritmos de detección contra amenazas existentes y emergentes, para que las organizaciones puedan mejorar continuamente su resiliencia cibernética. Siga el enlace a continuación para obtener reglas Sigma relevantes filtradas por la etiqueta personalizada “CERT-UA#8026” para detectar proactivamente los ataques de phishing cubiertos en la última alerta de CERT-UA.

Reglas Sigma para detectar ataques de UAC-0050 cubiertos en la alerta CERT-UA#8026

Para acceder a la lista completa de contenido SOC para otros ataques contra Ucrania vinculados a UAC-0050, presione Explorar Detecciones. El contenido de detección está mapeado al marco MITRE ATT&CK, enriquecido con CTI y metadatos relevantes, y puede ser utilizado en múltiples plataformas de análisis de seguridad mientras se cierra la brecha entre múltiples formatos de lenguaje.

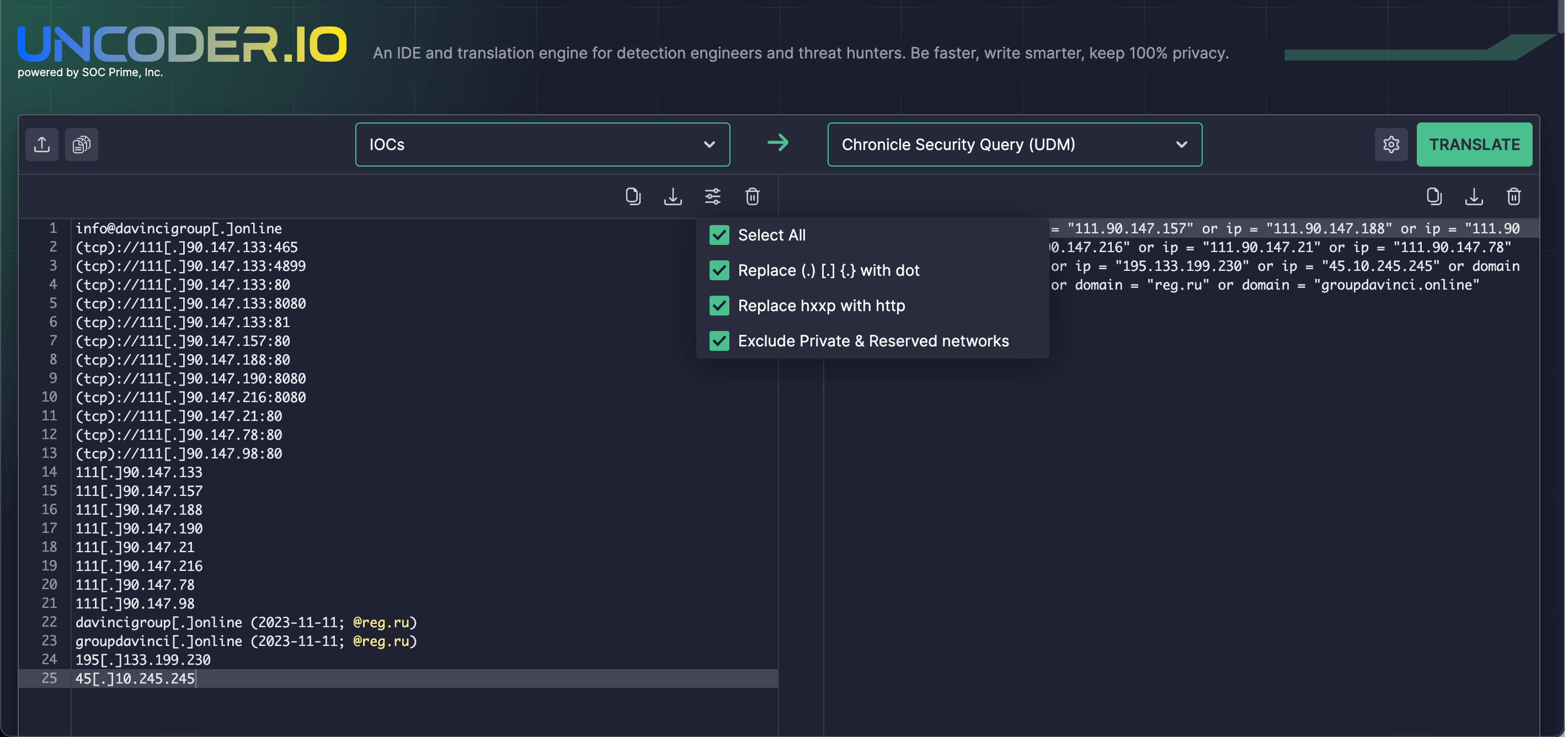

Los equipos también pueden buscar archivos, hosts y redes IOCs proporcionados por CERT-UA usando la IDE de código abierto para Ingeniería de Detección de SOC Prime que ahora admite paquetes de IOC. Pruebe Uncoder IO para crear automáticamente consultas de búsqueda optimizadas para el rendimiento y ejecutarlas de inmediato en su entorno SIEM o EDR mientras reduce segundos en su investigación de amenazas.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona visibilidad granular en el contexto de las operaciones ofensivas atribuidas a UAC-0050. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las correspondientes tácticas, técnicas y sub-técnicas ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |