Troyano Remcos (Control Remoto y Vigilancia) es frecuentemente entregado por actores de amenazas aprovechando vectores de ataque de phishing. El malware actualmente resurge en el ámbito de amenazas cibernéticas para dirigirse a entidades gubernamentales ucranianas.

El 6 de febrero de 2023, investigadores de ciberseguridad publicaron un nuevo alerta CERT-UA#5926 detallando la distribución masiva de correos electrónicos suplantando a Ukrtelecom JSC con el objetivo de propagar el malware Remcos en sistemas comprometidos. Los atacantes aprovecharon un adjunto RAR malicioso en correos electrónicos de phishing dirigidos a organismos estatales ucranianos. Según la investigación, la actividad adversaria se atribuye al colectivo de hackers rastreado como UAC-0050.

Actividad Maliciosa por UAC-0050 Propagando el Malware Remcos: Análisis del Ataque

Remcos es un software de acceso remoto desarrollado por BreakingSecurity. Una vez instalado, la herramienta abre una puerta trasera en el sistema comprometido, permitiendo el acceso completo al usuario remoto. Desde 2020, los atacantes han estado utilizando activamente Remcos RAT en ataques de phishing que explotan el tema del COVID-19. Los operadores de malware aprovechan múltiples TTPs en sus campañas adversarias, usando Remcos para espiar a sus víctimas, para el robo de credenciales, exfiltración de datos y ejecución de comandos.

El último alerta CERT-UA#5926 advierte a los defensores cibernéticos sobre la actividad maliciosa recién observada que utiliza el malware Remcos. En estos ataques, los actores de amenazas explotan el vector de ataque de phishing para difundir correos electrónicos que hacen pasar al remitente como Ukrtelecom JSC. Los adversarios intentan atraer a las víctimas para que abran correos electrónicos con el asunto de la carta de demanda y que contienen un adjunto de archivo RAR que imita los detalles del pago financiero requerido. El archivo de señuelo contiene un archivo de texto con el código de acceso personal y otro archivo RAR protegido por contraseña. Este último incluye un archivo ejecutable que instala el malware de administración remota Remcos en la computadora de la víctima.

Investigadores de CERT-UA vinculan la actividad maliciosa al colectivo de hackers UAC-0050, que ha estado bajo el foco al menos desde 2020. Según la investigación, los actores de amenazas lanzaron sus ataques previos utilizando otro software de administración remota conocido como RemoteUtilities. Basado en los patrones de comportamiento adversario observados y las capacidades ofensivas del malware, los ataques continuos que apuntan a organismos estatales ucranianos están altamente probables vinculados a operaciones de ciberespionaje.

Detectando Ciberataques por UAC-0050 Contra Organismos Estatales Ucranianos Cubiertos en la Alerta CERT-UA#5926

Con el siempre creciente volumen de ataques cibernéticos de phishing, los defensores se esfuerzan por fortalecer sus capacidades para identificar oportunamente la infección. SOC Prime permite a las organizaciones adelantarse a los adversarios y defenderse proactivamente contra ataques cibernéticos de cualquier escala aprovechando múltiples cepas de malware. La plataforma Detection as Code de SOC Prime selecciona un conjunto de reglas Sigma para la detección de malware Remcos utilizado en los ataques de phishing en curso y atribuido a la actividad adversaria del grupo de hackers UAC-0050. Para una búsqueda de contenido optimizada, todos los algoritmos de detección están filtrados por las correspondientes etiquetas personalizadas (“UAC-0050” o “CERT-UA#5926”) basadas en el grupo y las ID de alerta de CERT-UA.

Haga clic en el Explorar Detecciones botón a continuación para llegar inmediatamente a las reglas Sigma dedicadas cubiertas en la alerta CERT-UA#5926. Todas las detecciones están listas para desplegarse en las soluciones líderes de la industria SIEM, EDR, BDP y XDR y están enriquecidas con un contexto de amenazas cibernéticas detallado, como referencias MITRE ATT&CK® , enlaces CTI, binarios ejecutables junto con metadatos operacionales.

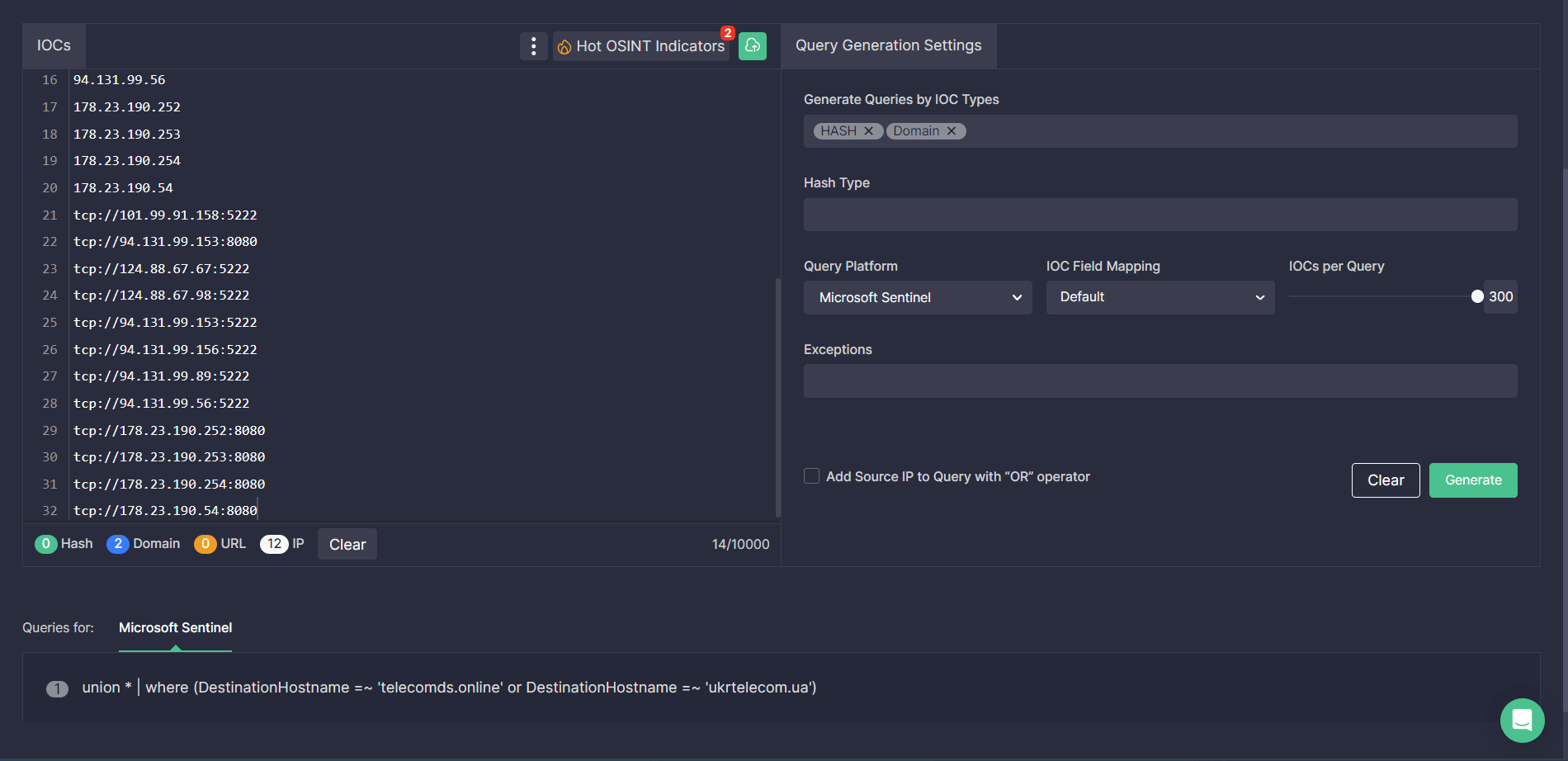

Además, los ingenieros de seguridad pueden optimizar su búsqueda de indicadores de compromiso asociados con la actividad maliciosa del UAC-0050 aprovechando la herramienta Uncoder CTI . Solo pegue el archivo, host o red IOCs proporcionados por CERT-UA en la interfaz de usuario e instantáneamente genere consultas de caza personalizadas listas para buscar amenazas relacionadas con Remcos en su entorno seleccionado.

Contexto MITRE ATT&CK

Para profundizar en el contexto completo detrás de la campaña adversaria del grupo UAC-0050 cubierta en la última alerta CERT-UA, todas las reglas Sigma mencionadas anteriormente están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas correspondientes:

Explore el Motor de Búsqueda de Reglas Sigma de SOC Prime para llegar a toda la pila de detección contra el malware Remcos y aprender sobre amenazas actuales y emergentes más rápido que nunca, priorice en minutos y despliegue su código de detección al instante.