El colectivo de ciberespionaje nefasto rastreado como EarthKapre o RedCurl APT ha resurgido para apuntar a organizaciones del sector legal usando temas de Indeed phishing. En el ataque más reciente, los adversarios notorios por sus capacidades ofensivas altamente sofisticadas aplicaron comandos y herramientas de reconocimiento, exfiltraron datos y desplegaron el cargador EarthKapre/RedCurl.

Detectar ataques del APT RedCurl/EarthKapre

En 2024, grupos cibernéticos patrocinados por el estado de China, Corea del Norte, Irán y Rusia mejoraron significativamente sus capacidades ofensivas, mostrando una mayor sofisticación y adaptabilidad. Estos actores de amenazas se mantuvieron entre los más activos en el dominio cibernético, empleando técnicas avanzadas para avanzar en sus agendas geopolíticas. El ciberespionaje surgió como un enfoque principal, con campañas cada vez más dirigidas y encubiertas. Un ejemplo notable es la última operación de RedCurl (también conocida como EarthKapre APT), que demuestra un enfoque altamente sofisticado para infiltrar organizaciones dentro del sector legal.

Para superar las amenazas emergentes y mantenerse al tanto de los posibles ataques del APT RedCurl, SOC Prime Platform ofrece un conjunto de reglas Sigma seleccionadas que abordan las TTP utilizadas en la última operación ofensiva. Simplemente presione el botón Explorar Detecciones a continuación e inmediatamente profundice en el stack de detección relevante para la detección de ataques de RedCurl.

Las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas a MITRE ATT&CK® para agilizar la investigación de amenazas. Las detecciones también están enriquecidas con metadatos extensos, incluidos CTI enlaces, cronogramas de ataques, recomendaciones de triaje y más.

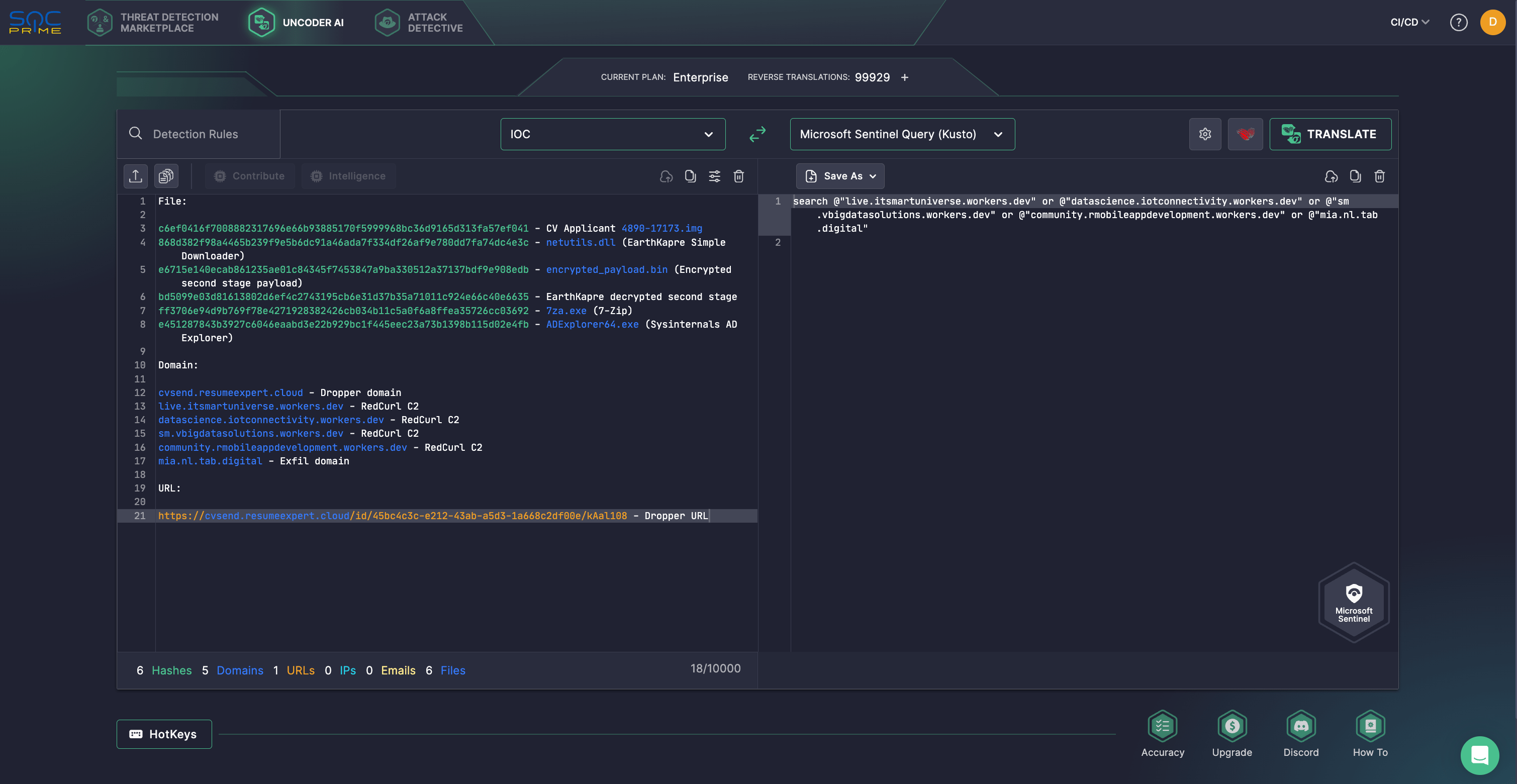

Además, los profesionales de seguridad pueden buscar IOCs del análisis de eSentire’s Threat Response Unit del último campaña de RedCurl. Con Uncoder AI, los expertos en seguridad pueden analizar fácilmente estos IOCs y transformarlos en consultas personalizadas adaptadas para la plataforma SIEM o EDR elegida. Anteriormente exclusivo para clientes corporativos, of the latest RedCurl campaign. With Uncoder AI, security experts can effortlessly parse these IOCs and transform them into custom queries tailored for the chosen SIEM or EDR platform. Previously exclusive to corporate clients, Uncoder AI ahora está disponible para investigadores individuales, proporcionando acceso completo a sus potentes capacidades. Aprende más aquí.

Los defensores cibernéticos que buscan más contenido de detección sobre las TTP utilizadas en los ataques APT pueden explorar el Mercado de Detección de Amenazas utilizando la etiqueta “APT”. Esto proporciona acceso a una colección integral de reglas y consultas diseñadas para detectar actividades maliciosas asociadas con grupos patrocinados por el estado.

Análisis de Ataque del APT RedCurl/EarthKapre

En enero de 2025, el equipo de eSentire’s Threat Response Unit (TRU) detectó que el APT EarthKapre (también conocido como RedCurl) utilizaba un ejecutable legítimo de Adobe, ADNotificationManager.exe, para desplegar su cargador malicioso. El grupo ha estado activo en amenazas cibernéticas desde 2018, con un amplio alcance geográfico que abarca Ucrania, EE.UU., Reino Unido y Canadá, y que apunta a diversas industrias. En la última campaña ofensiva, el grupo de ciberespionaje, conocido por apuntar principalmente a empresas del sector privado, ha puesto sus ojos en las organizaciones del sector legal explotando phishing temático de empleo. EarthKapre empleó SysInternals AD Explorer para reconocimiento, 7-Zip para archivar datos con una contraseña, y solicitudes PowerShell PUT para exfiltrarlos a un proveedor de almacenamiento en la nube.

La cadena de infección comienza con un correo electrónico de spam que contiene un PDF malicioso disfrazado de CV o carta de presentación. El PDF incluye un enlace a un archivo ZIP con un archivo ISO (IMG) montable. Al abrirlo, el archivo IMG se monta en una unidad externa, mostrando un solo archivo, “CV Applicant *.scr”, como un ejecutable firmado de Adobe. Ejecutar la carta deja caer el cargador EarthKapre (netutils.dll) en el sistema comprometido, completando la cadena de ataque.

Después de extraer el archivo zip y montar el archivo IMG, solo una ventana del explorador de archivos es visible con un único archivo *.scr disponible. Cuando la víctima abre este último, el malware RedCurl/EarthKapre se carga junto con las librerías runtime legítimas de C.

La etapa inicial del ataque busca descargar y ejecutar la siguiente fase. RedCurl/EarthKapre utiliza una función de desencriptación de cadenas que aprovecha varias APIs de bcrypt.dll. En la siguiente etapa del ataque, se utiliza el mismo método de desencriptación de cadenas, pero la clave de desencriptación AES se deriva de manera diferente. La primera parte se obtiene mediante desencriptación XOR, luego se combina con un GUID pasado durante la ejecución, lo que hace que sea más difícil para los entornos de prueba desencadenar correctamente esta etapa. Después de decodificar de base64 y aplicar la desencriptación XOR al payload de la solicitud HTTP, los adversarios obtienen el nombre de usuario, nombre del ordenador y una lista de archivos/directorios del sistema de la víctima afectada.

RedCurl utiliza un archivo batch en la etapa final del ataque para automatizar la recopilación de información del sistema y el archivado de datos para la exfiltración. Ejecuta comandos para recopilar detalles de la cuenta de usuario, datos del sistema, información del disco y más. La infraestructura C2 del adversario está alojada en Cloudflare usando Cloudflare Workers.

Las organizaciones deberían considerar mitigar los riesgos de los ataques APT RedCurl/EarthKapre implementando medidas de Política de Grupo para evitar el montaje automático de archivos ISO/IMG, desplegando soluciones EDR en todas las estaciones de trabajo y servidores, y manteniendo una vigilancia cibernética continua. Las organizaciones progresivas también pueden minimizar los riesgos de amenazas emergentes de cualquier tamaño, alcance o sofisticación, incluidas las altamente evolucionadas ataques APT, utilizando el suite completo de productos listo para empresa de SOC Prime que equipa a los equipos de seguridad con tecnologías a prueba de futuro para adoptar una estrategia cibernética resiliente mientras se maximiza el valor de las inversiones en seguridad.