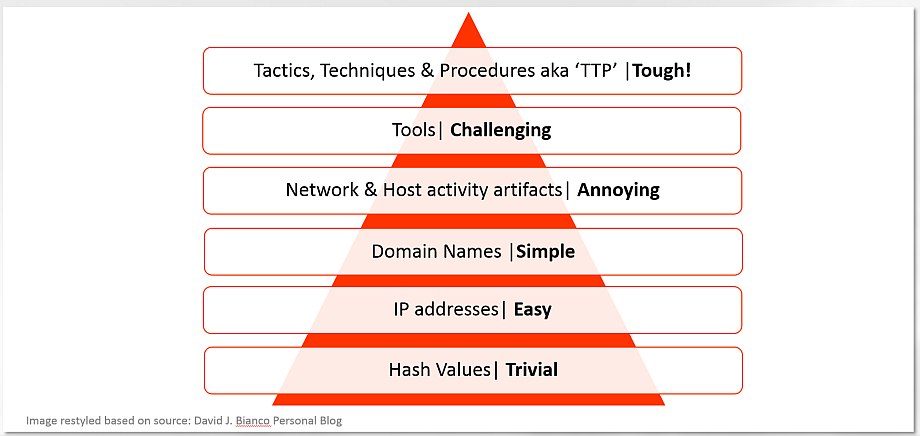

Ha sido un verano caluroso para la industria de la seguridad: en menos de una semana desde que se sospechó inicialmente que el ransomware Petya.A resultó ser mucho más de lo que parece. Los investigadores de seguridad de todo el mundo lo han denominado con razón NotPetya y EternalPetya, ya que el malware nunca pretendió pedir un rescate; fue simplemente un disfraz para un componente de borrado de un ataque APT. Con casi 16 días/hombre de trabajo de campo e investigación en laboratorio en el epicentro de la guerra cibernética en Ucrania, podemos publicar los TTP preliminares. Mientras la mayor parte del mundo ha lidiado con éxito con otro clon de WannaCry, Ucrania ha sido golpeada quizás por la primera arma cibernética impulsada por IA. Una forma más tradicional sería presentar esta campaña como un APT con un componente de gusano autónomo, aunque aún hay mucho que aprender. Hasta hoy, con la ayuda de nuestros socios, clientes e investigadores de seguridad amigos, nuestro equipo ha reunido TTP que apuntan a un infame grupo APT Sandworm. El mismo actor que estuvo detrás de los ataques BlackEnergy que previamente llevaron a un corte de energía en Ucrania. Permitámonos recordar rápidamente de qué tratan los TTP: Puedes ver todos los valores Hash, IP y Dominio en los informes de ingeniería inversa de Microsoft, la firma forense local ucraniana ISSP Labs y el hilo de github por Vulners. Usaremos la metodología abierta MITRE ATT&CK para describir los TTP (actualizados diariamente).

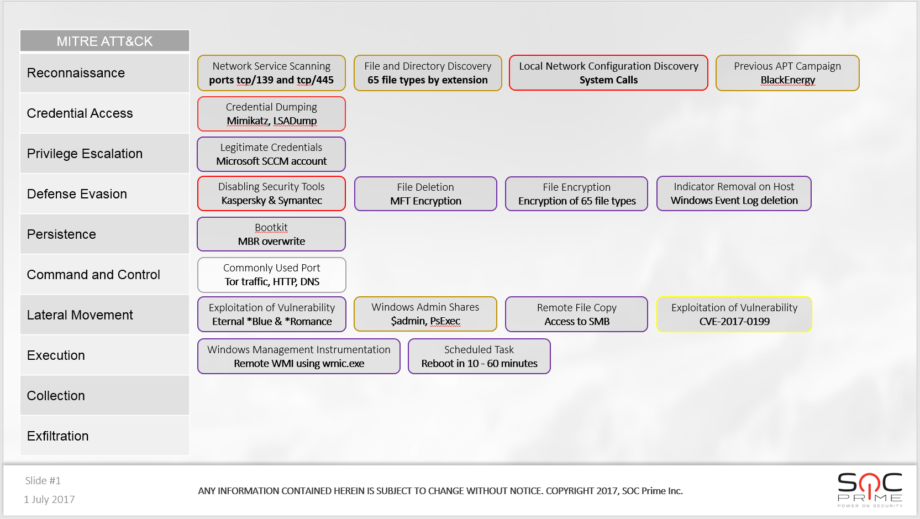

Puedes ver todos los valores Hash, IP y Dominio en los informes de ingeniería inversa de Microsoft, la firma forense local ucraniana ISSP Labs y el hilo de github por Vulners. Usaremos la metodología abierta MITRE ATT&CK para describir los TTP (actualizados diariamente).

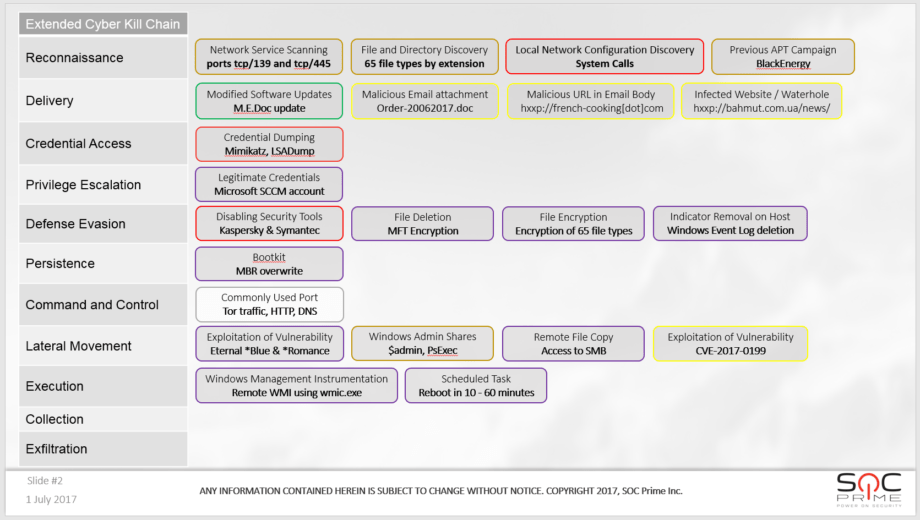

Para describir completamente el ataque y hacer la atribución del actor, necesitamos incluir la fase de Entrega, que requiere reunir evidencia in situ. ¿Qué pasa con los colores en los marcos? La industria de la seguridad carece de un estándar cuando se trata de compartir detalles del ataque. Por supuesto, existe STIX y su implementación por TIPs, pero no funcionó tan bien con NotPetya y WannaCry, ¿verdad? Así que, por la presente, me gustaría proponer un estándar abierto para que todos lo usen. La idea es que hay diferentes IOCs y Técnicas en las que podemos confiar durante tales brotes y hay un caos total en el campo de la seguridad sobre qué muestras son relevantes, cuáles no, sin mencionar los IOCs. Sugiero que esto tal vez se pueda introducir como un estándar abierto para etiquetar IOC (¡no confundir con TLP!):

Para describir completamente el ataque y hacer la atribución del actor, necesitamos incluir la fase de Entrega, que requiere reunir evidencia in situ. ¿Qué pasa con los colores en los marcos? La industria de la seguridad carece de un estándar cuando se trata de compartir detalles del ataque. Por supuesto, existe STIX y su implementación por TIPs, pero no funcionó tan bien con NotPetya y WannaCry, ¿verdad? Así que, por la presente, me gustaría proponer un estándar abierto para que todos lo usen. La idea es que hay diferentes IOCs y Técnicas en las que podemos confiar durante tales brotes y hay un caos total en el campo de la seguridad sobre qué muestras son relevantes, cuáles no, sin mencionar los IOCs. Sugiero que esto tal vez se pueda introducir como un estándar abierto para etiquetar IOC (¡no confundir con TLP!):

Color: GRIS, peso: 1 – hipótesis. Principalmente, esto es alguien haciendo atribución y diciendo: – hey, conozco este tipo de amenazas, así que esto puede ser posible. Por ejemplo, el ransomware a menudo usa Tor, al igual que los actores APT, por lo que deberíamos verificar las conexiones Tor. También vi un APT usando túneles DNS como canal de respaldo, así que busquemos eso también.

Color: AMARILLO, peso: 2 – IOCs de inteligencia de amenazas externa, sandbox, pulsos OTX, etc. Aunque estos pueden ser mucho mejores que GRIS aún no son 100% confiables. Podríamos falsificar un pulso OTX. Los investigadores pueden cometer errores en su búsqueda por ser los primeros en reclamar la amenaza. Agregar 1+2 en SIEM aumentaría el peso, por ejemplo, sabemos que el ransomware usa Tor y TI publica una IP:puerto etiquetado como C2 y Tor.

Color: AZUL, peso: 3 – IOCs del campo, por ejemplo, equipos azules. Esta es evidencia reunida in situ, detalles compartidos por las víctimas del ataque de cualquier forma. Esto es lo que obtenemos al mirar datos de 3 meses de antigüedad en un SIEM (los afortunados) o a través de LogParser de endpoints recuperados o grepando esos syslogs. La cosa es que la AZUL evidencia tendría una precisión mucho mayor que TI. También marca toda la diferencia entre el informe de un proveedor de AV sobre la amenaza que ocurrió en otra parte del mundo.

Color: RED, peso 4 – IOCs del equipo rojo. Los más difíciles de obtener, los más precisos y el núcleo para reglas SIGMA y SIEM basadas en IOC.

Esto nos lleva a las reglas de mezcla de coloresAMARILLO + RED = NARANJA

AMARILLO + AZUL = VERDE. La valiosa inteligencia de amenazas validada que puedes usar para Respuesta a Incidentes y SOC.AZUL + RED (si alguna vez sucede) = MORADO. Hallazgos épicos (como en World of Warcraft, jaja). Luego, si sumamos todos los pesos obtenemos un total de 10 en valor (puede ser aprovechado para correlación SIEM). Y necesitamos decidir el color final, marrón no suena tan bien, así que digamos que es ORO. En la diapositiva anterior hay 2 ORO indicadores – $admin & PsExec – ahora confirmados por RED, AZUL (registros de eventos in situ), inteligencia de amenazas y, por supuesto, era una posibilidad teórica.

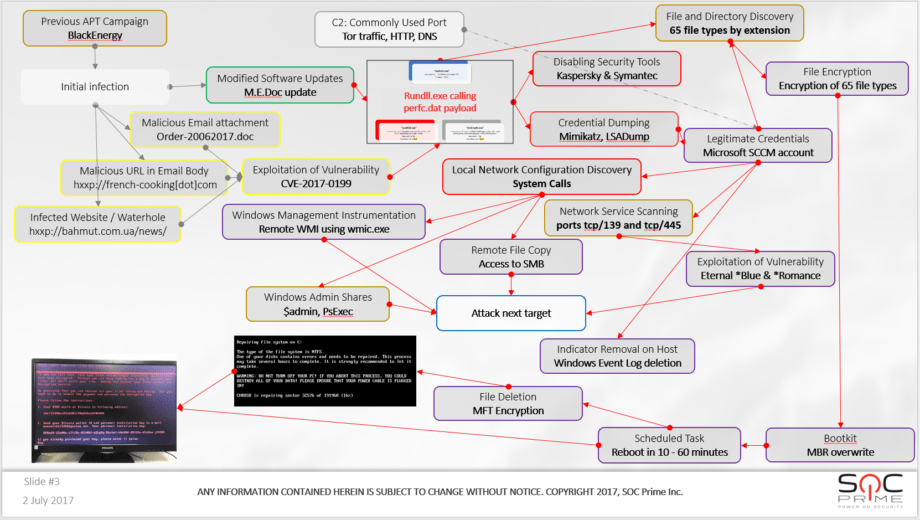

Quizás notaste una ORO atribución de BlackEnergy en Reconocimiento. ¿Parece un largo camino? Para explicarlo junto con el GRIS tendremos que comparar los TTP examinando todas las Técnicas de BlackEnergy en ATT&CK, añadiendo la fase de Entrega de la Cadena de Matanza Cibernética de Lockheed Martin y recordando nuestra propia investigación. Antes de hacer eso, revisemos el diagrama anterior con la Entrega mezclada, llamémoslo Cadena de Muerte Cibernética Extendida por ahora. Como puedes ver, usamos nuestro método de marcado de colores para confirmar que la actualización de M.E.Doc como VERDE. No solo fue informado por investigaciones externas (aunque la telemetría de Microsoft es una fuerte evidencia, y también una gran preocupación de seguridad) – también desenterramos registros de red y AD de los SIEM de las víctimas del APT, AZUL evidencias que claramente indican conexiones activas de M.E.Doc el día de los ataques. Hay más, vamos a dibujar el patrón de inteligencia del gusano APT y ver cuánto de IA realmente tiene.

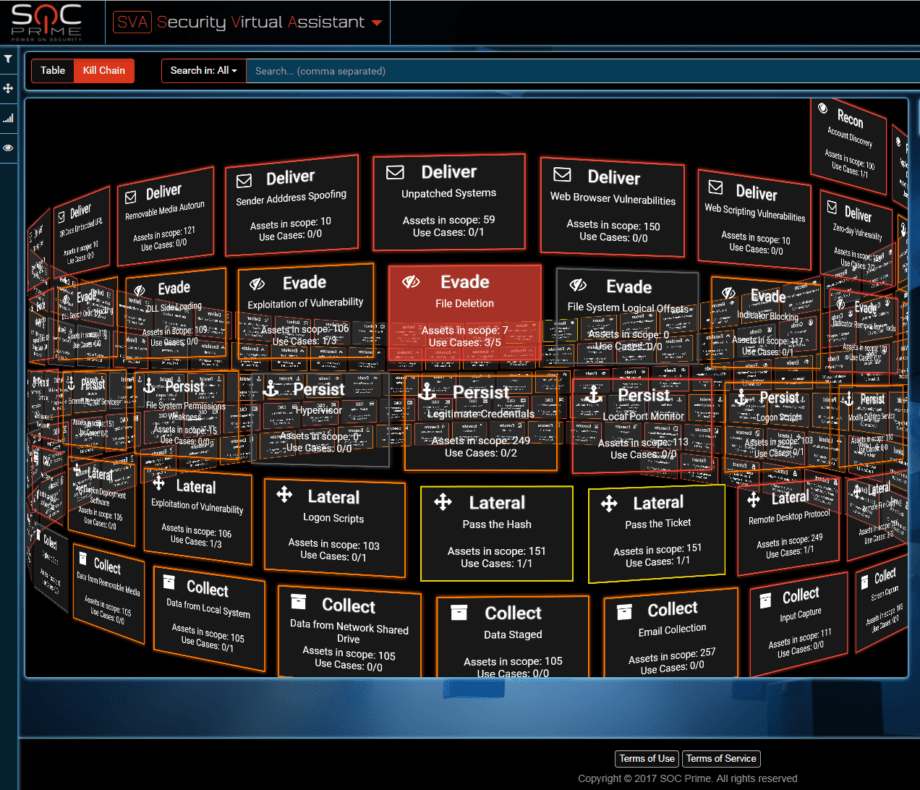

Como puedes ver, usamos nuestro método de marcado de colores para confirmar que la actualización de M.E.Doc como VERDE. No solo fue informado por investigaciones externas (aunque la telemetría de Microsoft es una fuerte evidencia, y también una gran preocupación de seguridad) – también desenterramos registros de red y AD de los SIEM de las víctimas del APT, AZUL evidencias que claramente indican conexiones activas de M.E.Doc el día de los ataques. Hay más, vamos a dibujar el patrón de inteligencia del gusano APT y ver cuánto de IA realmente tiene. La evidencia actual sugiere que el actor APT ha construido un armamento cibernético utilizando el conocimiento de la infraestructura del objetivo. Si lo comparamos con los nombres de las empresas cifradas, podemos ver que a menudo son las mismas que las víctimas del ataque BlackEnergy en 2015/2016 (medios, energía, sector público, transporte). AZUL evidencia: encontramos conexiones de máquinas M.E.Doc a Active Directory usando la cuenta SCCM de Microsoft. Realizamos forense in situ en 2 empresas y ambas tienen entradas PsExec de uso de credenciales SCCM. La mayor pregunta es, ¿cómo se tomó la decisión de trabajar con la cuenta SCCM? No hay RED informes de ingeniería inversa que lo prueben. Entonces, ya sea que un C2 estaba en su lugar en cierto momento o nos falta una pieza crítica de la evidencia/muestras. De ahí el GRIS sugerencia a túnel Tor/DNS/HTTP C2. También se puede notar que la parte atacante tiene un conocimiento extenso de Windows. Visualicemos todas las 191 técnicas que conocemos:

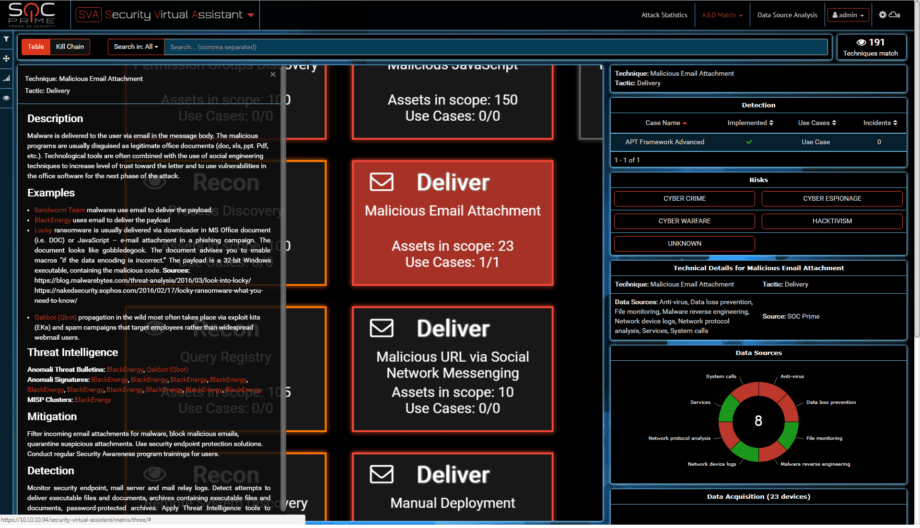

La evidencia actual sugiere que el actor APT ha construido un armamento cibernético utilizando el conocimiento de la infraestructura del objetivo. Si lo comparamos con los nombres de las empresas cifradas, podemos ver que a menudo son las mismas que las víctimas del ataque BlackEnergy en 2015/2016 (medios, energía, sector público, transporte). AZUL evidencia: encontramos conexiones de máquinas M.E.Doc a Active Directory usando la cuenta SCCM de Microsoft. Realizamos forense in situ en 2 empresas y ambas tienen entradas PsExec de uso de credenciales SCCM. La mayor pregunta es, ¿cómo se tomó la decisión de trabajar con la cuenta SCCM? No hay RED informes de ingeniería inversa que lo prueben. Entonces, ya sea que un C2 estaba en su lugar en cierto momento o nos falta una pieza crítica de la evidencia/muestras. De ahí el GRIS sugerencia a túnel Tor/DNS/HTTP C2. También se puede notar que la parte atacante tiene un conocimiento extenso de Windows. Visualicemos todas las 191 técnicas que conocemos: Mucho de donde elegir, ¿verdad? Sandworm y BlackEnergy usan adjuntos de correos electrónicos.

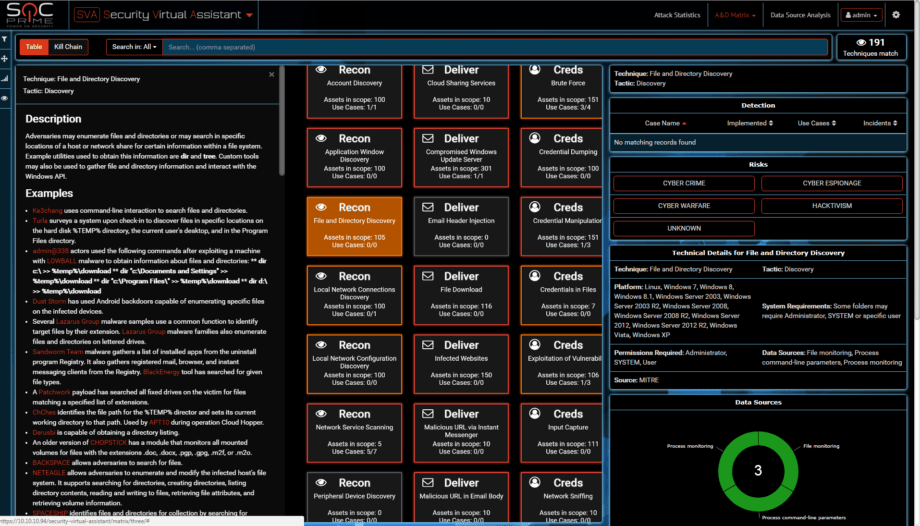

Mucho de donde elegir, ¿verdad? Sandworm y BlackEnergy usan adjuntos de correos electrónicos. También utilizan ampliamente capacidades de descubrimiento de Archivos y Directorios y el ataque fue tras 65 archivos críticos como bóvedas de contraseñas, a diferencia de cientos de archivos que el ransomware busca.

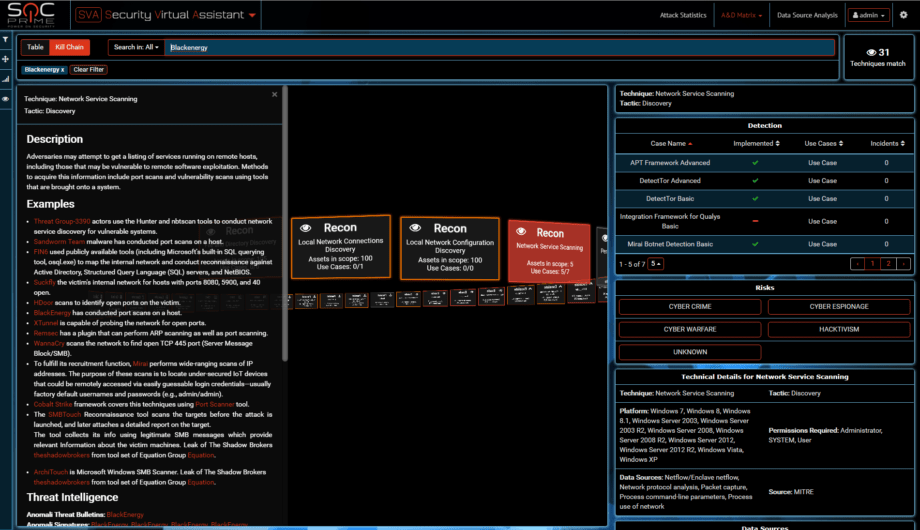

También utilizan ampliamente capacidades de descubrimiento de Archivos y Directorios y el ataque fue tras 65 archivos críticos como bóvedas de contraseñas, a diferencia de cientos de archivos que el ransomware busca. Las capacidades de escaneo también son conocidas por Sandworm y BlackEnergy.

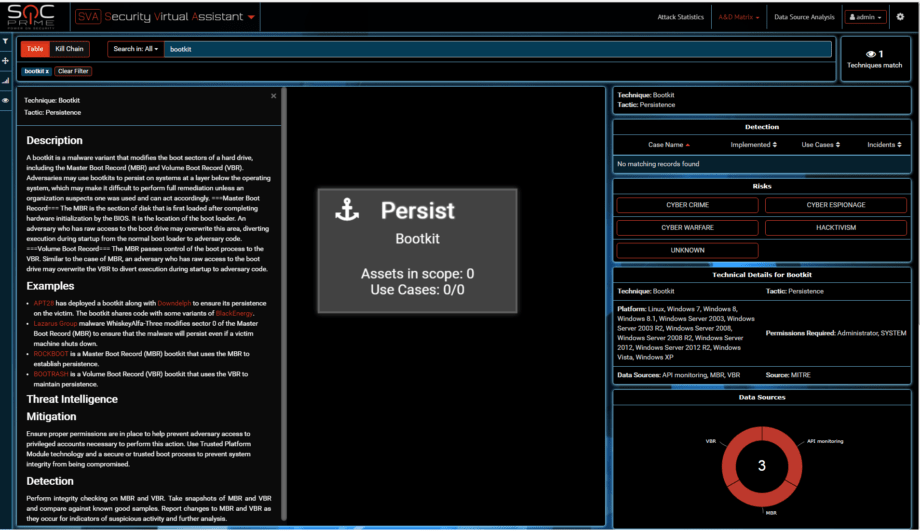

Las capacidades de escaneo también son conocidas por Sandworm y BlackEnergy. Bootkits no son usados por muchos actores conocidos. ¿Petya usó uno? Buen disfraz para un APT.

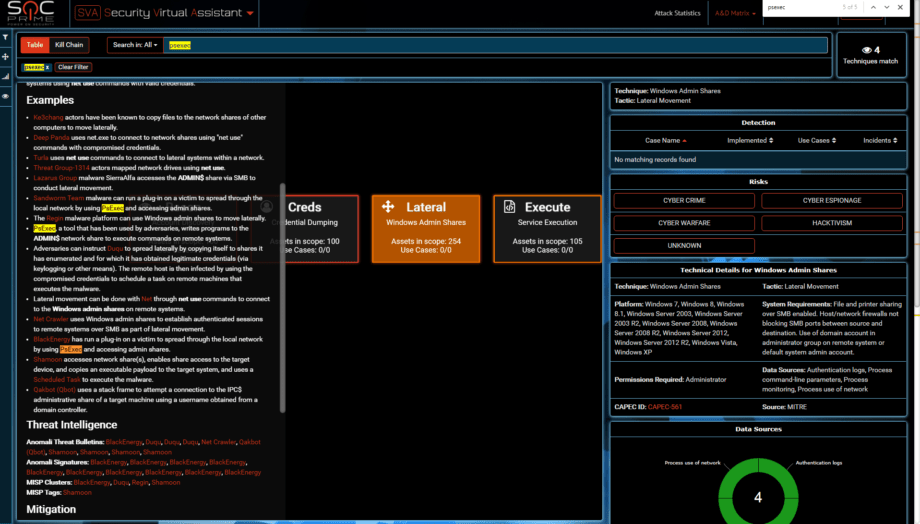

Bootkits no son usados por muchos actores conocidos. ¿Petya usó uno? Buen disfraz para un APT. ¿Adivinas cuál actor es un experto en PsExec y WMI?

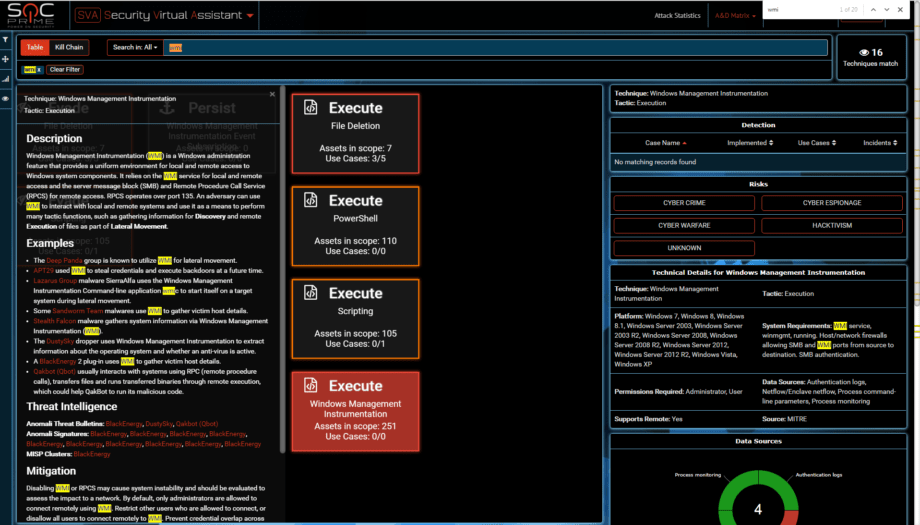

¿Adivinas cuál actor es un experto en PsExec y WMI?

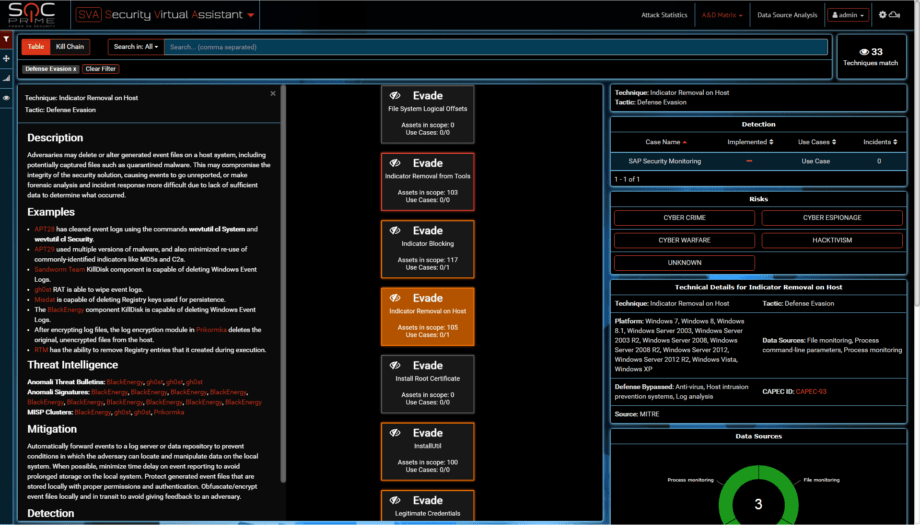

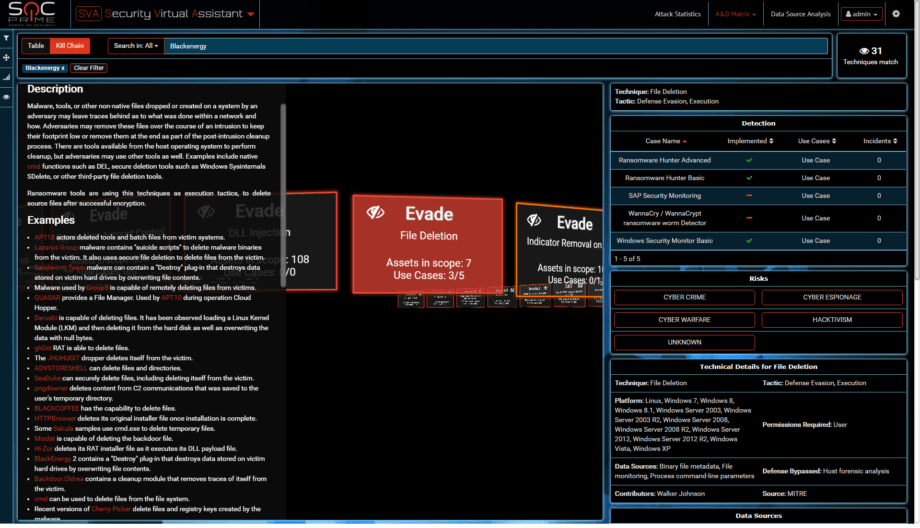

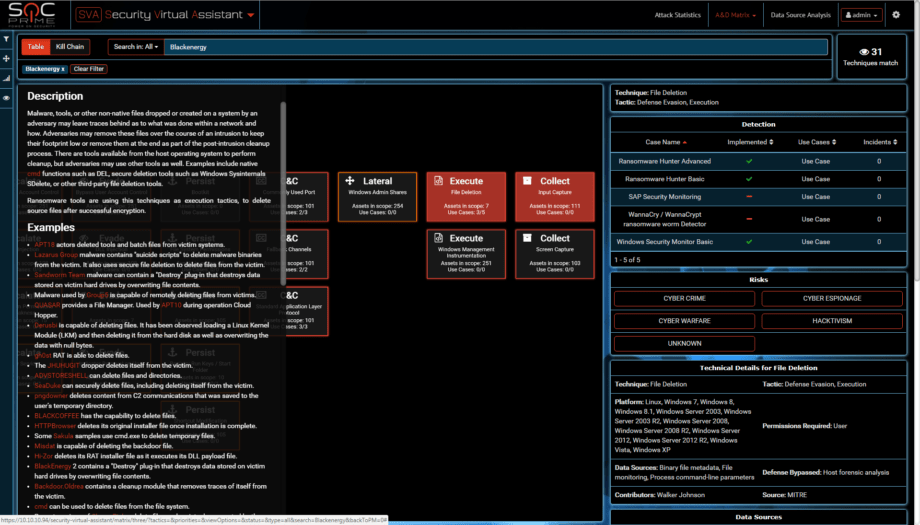

wevtutil para borrar el registro de eventos = Eliminación de Indicadores en el Host según ATT&CK

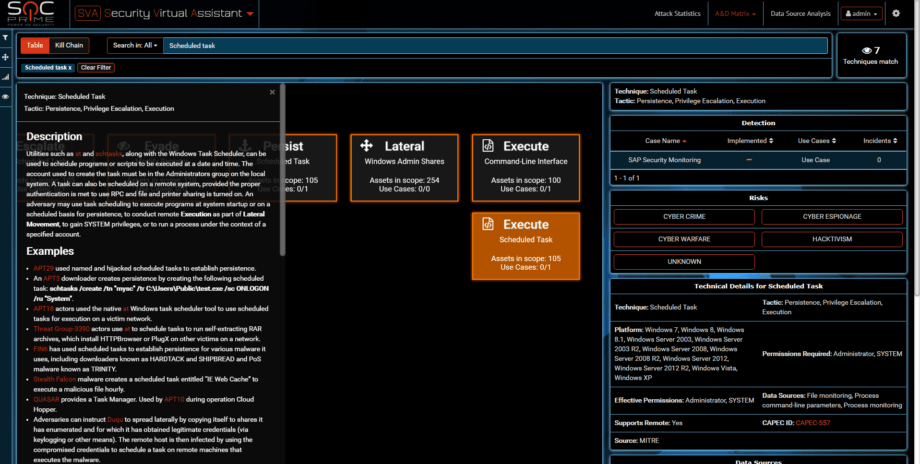

wevtutil para borrar el registro de eventos = Eliminación de Indicadores en el Host según ATT&CK Y una tarea programada para reinicio usada para la etapa de Ejecución

Y una tarea programada para reinicio usada para la etapa de Ejecución Antes de destruir datos con un componente de borrado. Mientras KillDisk eliminaba datos y escribía 0’s, NotPetya los destruye con cifrado sin conservar la clave Salsa20. En mi libro esto es una destrucción de datos igual.

Antes de destruir datos con un componente de borrado. Mientras KillDisk eliminaba datos y escribía 0’s, NotPetya los destruye con cifrado sin conservar la clave Salsa20. En mi libro esto es una destrucción de datos igual. Y todos sabemos que el ataque BlackEnergy no estaba allí para eliminar datos, sino para exfiltrarlos para la Fase 2.

Y todos sabemos que el ataque BlackEnergy no estaba allí para eliminar datos, sino para exfiltrarlos para la Fase 2. ¿Era este el mismo actor? ¿Realmente existe el Sandworm? ¿Se puede llamar a esto un arma cibernética de IA? Al menos ahora tenemos un sistema experto de IA para ayudarnos a responder esta pregunta…

¿Era este el mismo actor? ¿Realmente existe el Sandworm? ¿Se puede llamar a esto un arma cibernética de IA? Al menos ahora tenemos un sistema experto de IA para ayudarnos a responder esta pregunta…

P.S. Me gustaría referirme a una cita reciente de un colega investigador de seguridad que dedicó su carrera a luchar contra amenazas como BlackEnergy “El lado oscuro permanece unido”. No puedo estar más de acuerdo. Ha llegado el momento en que los jedis de la seguridad unan fuerzas una vez más.