Nuevo día, nuevo malware causando problemas para los defensores cibernéticos. Siguiendo los pasos del novedoso Troyano MoonPeak, los expertos en seguridad han descubierto otra muestra maliciosa utilizada activamente en los ataques en curso. Apodada PEAKLIGHT, la nueva amenaza solo en memoria aplica una sofisticada cadena de ataque de múltiples etapas para infectar instancias de Windows con una variedad de infostealers y cargadores.

Detectar Malware PEAKLIGHT

Las últimas estadísticas destacan que en 2023, los adversarios desplegaron un promedio de 200,454 scripts de malware únicos por día, lo que equivale a aproximadamente 1.5 nuevas muestras por minuto. Para mantenerse al día con amenazas emergentes como el recién descubierto malware PEAKLIGHT, los investigadores de seguridad necesitan herramientas confiables para la detección y caza de amenazas.

La Plataforma de SOC Prime para la defensa cibernética colectiva ofrece un conjunto curado de reglas Sigma específicamente dirigidas a la actividad relacionada con PEAKLIGHT, junto con una suite integral para Ingeniería de Detección potenciada por IA, Caza Automática de Amenazas y Detección de Amenazas Avanzada. Simplemente presione el botón Explorar Detecciones a continuación y acceda de inmediato a una colección de contenido curado.

Todas las reglas están mapeadas al marco MITRE ATT&CK y son compatibles con más de 30 soluciones SIEM, EDR y Data Lake. Además, las detecciones están enriquecidas con metadatos extensos, que incluyen CTI referencias, líneas de tiempo de ataques y recomendaciones de triaje.

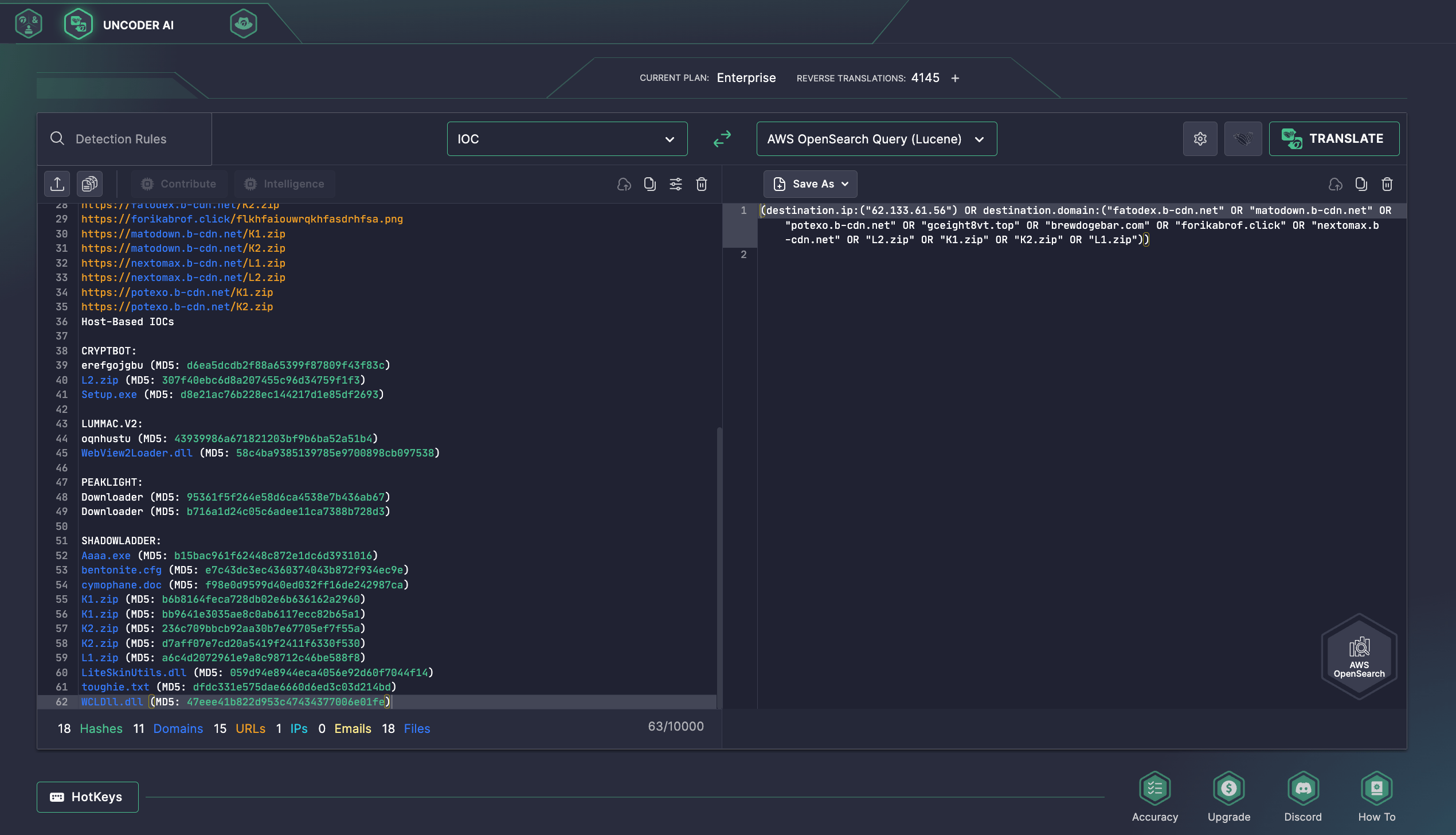

Además, los profesionales de seguridad podrían usar Uncoder AI, el primer copiloto de IA para Ingeniería de Detección, para cazar instantáneamente indicadores de compromiso proporcionados en el informe de Mandiant. Uncoder AI actúa como un empaquetador de IOC, permitiendo a analistas de CTI y SOC y a Cazadores de Amenazas analizar sin problemas los IOC y convertirlos en consultas personalizadas de caza listas para ejecutarse en el SIEM o EDR de su elección.

Análisis de Malware PEAKLIGHT

Investigadores de Mandiant revelaron un nuevo ejecutor en memoria basado en PowerShell rastreado como PEAKLIGHT. El malware recién identificado aprovecha una sofisticada cadena de infección de múltiples etapas para entregar múltiples cargas útiles. Notablemente, en la campaña de adversarios recién identificada, los atacantes aprovechan archivos LNK que se utilizan frecuentemente para fines ofensivos y a menudo se disfrazan de legítimos, haciéndolos efectivos para pasar desapercibidos.

La cadena de ataque comienza con la descarga de archivos ZIP armados que se hacen pasar por películas piratas. Estos archivos contienen un archivo LNK dañino que se conecta a una red de entrega de contenido (CDN) que alberga un ejecutor en memoria JavaScript ofuscado. El ejecutor luego ejecuta el script descargador PowerShell PEAKLIGHT en el host, el cual establece la conexión con el servidor C2 para recuperar cargas útiles adicionales, incluyendo LummaStealer (también conocido como LUMMAC.V2 o LUMMAC2), SHADOWLADDER y CRYPTBOT infostealers operando bajo el modelo de malware como servicio. Durante el proceso de infección, PEAKLIGHT verifica la disponibilidad de archivos ZIP en rutas de archivo codificadas y, en caso de que no existan, los descarga desde un CDN remoto.

Los defensores identificaron varias versiones de los archivos LNK, algunas de las cuales usan asteriscos (*) como comodines para lanzar encubiertamente el binario legítimo mshta.exe y ejecutar código malicioso desde un servidor remoto. De manera similar, se descubrió que los ejecutores contienen cargas útiles de PowerShell codificadas en hexadecimal y en Base64. Estas eventualmente se desempaquetan para ejecutar PEAKLIGHT, que está diseñado para entregar más malware a un sistema comprometido y también descargar un avance de película legítimo, probablemente como distracción.

La aparición de diversas versiones del descargador PEAKLIGHT, cada una con sus propias capacidades únicas y el uso de métodos sofisticados de ofuscación y evasión por parte de los mantenedores de malware, como la ejecución de proxy de binarios de sistema y el mal uso de CDN, subrayan la necesidad de mejorar la resiliencia cibernética para minimizar los riesgos de infecciones. Al aprovechar el conjunto completo de productos de SOC Prime para ingeniería de detección potenciada por IA, caza automática de amenazas y detección avanzada de amenazas, las organizaciones pueden defenderse proactivamente contra ataques sofisticados y amenazas emergentes mientras construyen una postura de ciberseguridad robusta.