Los equipos de monitoreo de seguridad pueden eludir esfuerzos significativos relacionados con la normalización de datos de eventos al implementar directamente reglas de detección conscientes del esquema con el módulo de Gestión Continua de Contenidos de SOC Prime.

El panorama de ciberseguridad actual está abrumado con sistemas SIEM, herramientas EDR, NTDR y SOAR, soluciones XDR de próxima generación, y enfoques innovadores que guían a las empresas a través de cuellos de botella tecnológicos. Las organizaciones tienden a mantenerse al ritmo dinámico de la evolución tecnológica construyendo un flujo de trabajo CI/CD altamente escalable. Los datos también están en constante evolución, planteando nuevos desafíos para su disposición y gestión. Los ingenieros de detección de SIEM, los analistas de SOC o cualquier especialista en seguridad que use SIEM o XDR deben responder a estos cambios adoptando nuevos esquemas de datos en la infraestructura de la empresa.

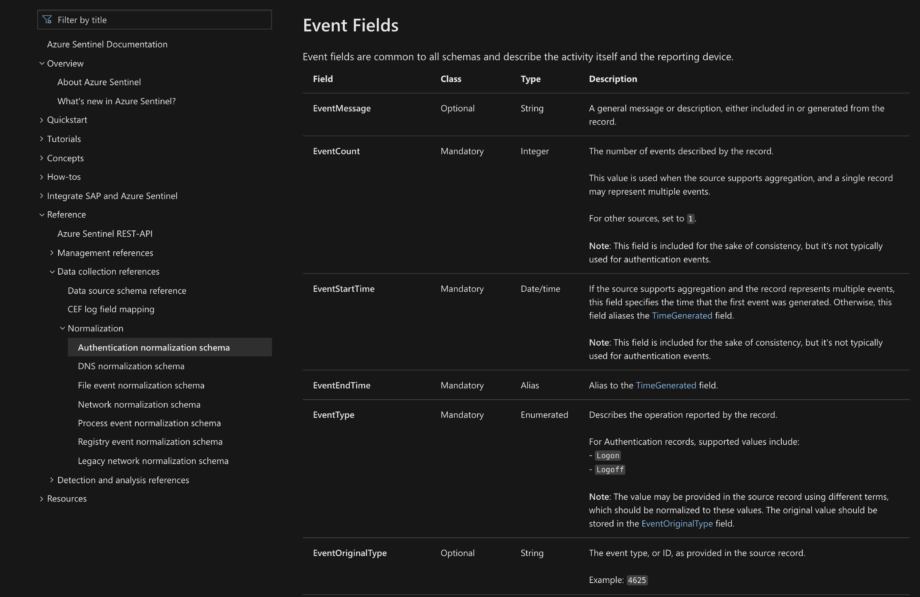

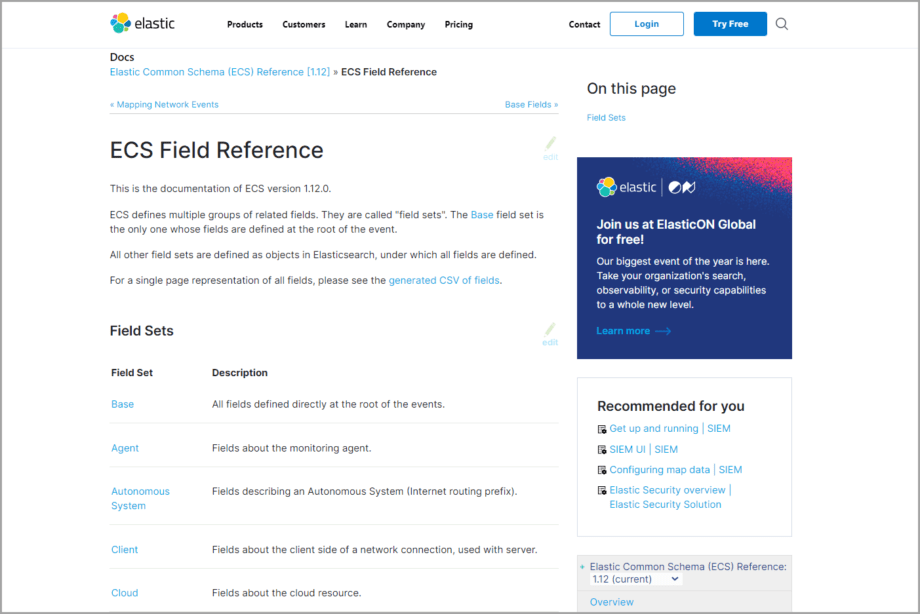

Cualquier proveedor de SIEM y XDR líder en la industria busca formas de evolucionar el esquema de datos existente y llegar a una solución normalizada capaz de manejar múltiples tipos de datos. Por ejemplo, Microsoft ha adoptado el Modelo de Información de Azure Sentinel (ASIM), Chronicle Security introdujo el Modelo de Datos Unificado (UDM) con los mismos propósitos, mientras que Elastic ha estado elaborando su formato de datos común con cada nueva versión del Esquema Común de Elastic (ECS).

He visto a organizaciones gastar cientos de miles de dólares en la incorporación de datos de seguridad. Aunque algunos proveedores no requieren normalización para recopilar los datos, construir contenido sobre datos que no se adhieren a un estándar puede producir un drenaje increíble en los equipos de operaciones de seguridad.

Anton Goncharov

Director de Producto en SOC Prime

Mientras los desarrolladores mejoran los esquemas de datos de SIEM y XDR, las empresas continúan recopilando los datos de ciberseguridad y deben ajustarse rápidamente a estos cambios. Tan pronto como surge una nueva amenaza, las organizaciones deben estar listas para aumentar su escalabilidad de detección mientras recopilan datos en múltiples formatos. Cuando los campos del esquema de datos impulsados por el proveedor sufren cambios, se recopilan y analizan nuevos registros en el formato modificado. Esto se convierte en un obstáculo tangible para la gestión de datos, convirtiendo el proceso de búsqueda de registros o detección de amenazas con SIEM o XDR en una pesadilla.

La pregunta clave para cualquier equipo SOC en el mundo es cómo gestionar las modificaciones de esquemas de datos sin tiempo de inactividad en las operaciones de detección de amenazas. Una de las posibles soluciones para superar esta complejidad de esquemas de datos es renormalizar todos los datos antiguos ajustándolos junto con todos los algoritmos de detección de amenazas implementados al nuevo estándar de esquemas de datos. Sin embargo, esta forma de unificación de datos todavía viene con tiempo de inactividad siendo tanto costosa en tiempo como en dinero.

Antes de unirme a SOC Prime como Director de Ingresos, fui clave en la construcción de un Centro Avanzado de Defensa Cibernética en Europa Central operando 24/7 con tecnología SIEM y SOAR en su núcleo, protegiendo a las organizaciones más grandes de Europa. Implementamos las tecnologías más recientes y avanzadas, pero siempre tuvimos que invertir una cantidad increíble de recursos en mantener y ajustar nuestros esquemas de datos y algoritmos de detección. Con el módulo de Gestión Continua de Contenidos de SOC Prime, cada equipo SOC finalmente puede dejar de desperdiciar días y semanas en el mantenimiento de esquemas de datos y centrarse en su tarea principal — encontrar el mal y proteger los activos fundamentales de la organización.

Andreas Süß

Director de Ingresos en SOC Prime

The La plataforma pionera de SOC Prime para la defensa cibernética colaborativa, la caza de amenazas y el descubrimiento de amenazas admite traducciones cruzadas de herramientas sobre la marcha para detecciones basadas en el comportamiento de Sigma utilizando el formato de esquema de datos alineado con los estándares del proveedor. Al convertir Sigma a uno de los más de 20 formatos SIEM y XDR disponibles, los campos se mapean según el esquema de datos impulsado por el proveedor, que es nativo de la solución de seguridad seleccionada. Así, el contenido SOC para Azure Sentinel se ajustará automáticamente al esquema de datos ASIM por defecto, mientras que las traducciones de Elastic Stack se mapearán al formato ECS en consecuencia.

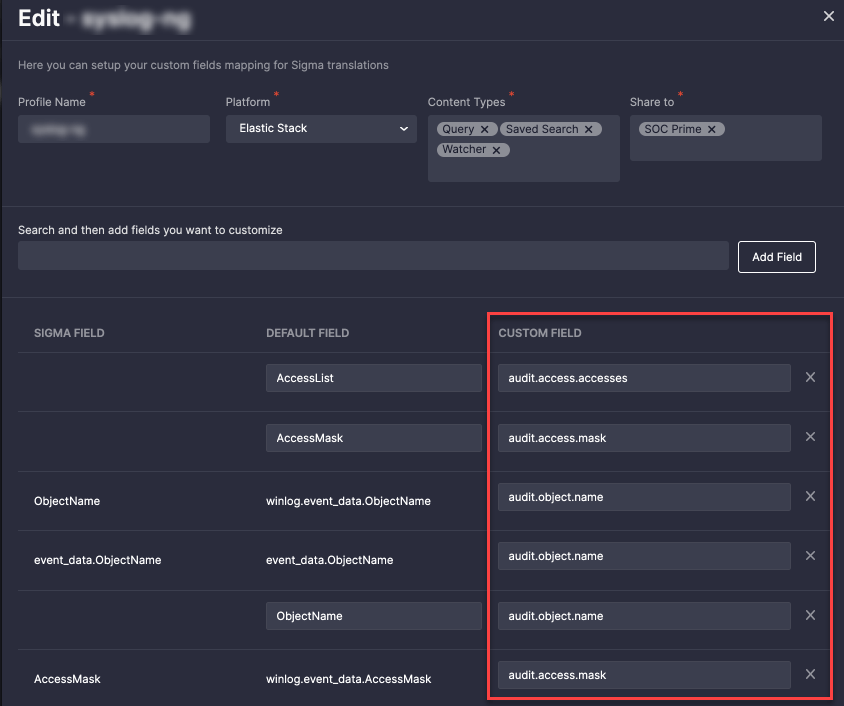

Además, la plataforma Detection as Code de SOC Prime ofrece soluciones de esquemas de datos no estándar que van más allá de las especificaciones del proveedor. Dado que los proveedores de SIEM y XDR están constantemente evolucionando sus esquemas de datos de normalización, es difícil mantenerse al día con todos los casos de uso personalizados y cubrir todas las posibles fuentes de registros. Los ingenieros de detección de SIEM y los analistas de SOC a menudo tienen que procesar datos sin tener las fuentes de registros correspondientes cubiertas por la documentación del proveedor.

El módulo de Gestión Continua de Contenidos (CCM) disponible como parte de la plataforma Detection as Code de SOC Prime permite a los profesionales de la seguridad aplicar esquemas de datos personalizados y adherirse a ellos sin importar los cambios de formato en el lado del proveedor de SIEM o XDR. El módulo CCM permite preconfigurar la versión de mapeo de campos personalizados relevante antes del despliegue de contenido y luego transmitir reglas y consultas en el entorno SOC sin problemas de análisis.

Por ejemplo, al recopilar registros de Windows a través de Winlogbeat, la herramienta los ajusta automáticamente al esquema de datos ECS y los almacena en Elasticsearch sin problemas de análisis. Sin embargo, la recopilación de registros a través de alguna herramienta no estándar e involucrando datos personalizados que no pueden mapearse automáticamente al esquema de datos predeterminado requiere un ajuste adicional y supone horas considerables para el equipo SOC. Aquí hay un ejemplo del perfil global de mapeo de campos personalizados creado por el equipo de SOC Prime que utiliza campos no estándar en lugar de los campos predeterminados de ECS para la recopilación de registros de Windows.

Con este enfoque flexible, un esquema de datos puede aplicarse a un conjunto de reglas, y otro a un conjunto diferente de elementos de contenido antes de desplegarlos a través de trabajos de CCM. Al final, puedes tener tu propia versión de reglas automáticamente personalizadas para satisfacer las necesidades de tu entorno.

Las capacidades de normalización del CCM impulsadas por un esquema de datos personalizado resuenan principalmente con los analistas de SOC y los ingenieros de detección ahorrándoles un tiempo precioso y una gran cantidad de esfuerzo manual. Desde una perspectiva empresarial, los CISOs y gerentes de SOC pueden maximizar la productividad de su equipo mientras ahorran costos considerables, centrándose en las tareas SOC más cruciales y reduciendo riesgos de migraciones de esquemas de datos.

El módulo de Gestión Continua de Contenidos y su API ahora están abiertos a toda la comunidad de ciberseguridad. La plataforma Detection as Code de SOC Prime recién lanzada desbloquea el acceso gratuito a la funcionalidad CCM, lo que significa que cualquier usuario de la plataforma puede aprovechar sus capacidades. Las únicas limitaciones son de naturaleza basada en umbrales, como la cantidad de contenido disponible para descargar, el número de listas de contenido, filtros o preajustes que se pueden configurar por usuario, etc. La disponibilidad a escala completa del módulo CCM se puede alcanzar con una suscripción paga adaptada a las necesidades comerciales de la organización.

El módulo CCM actualmente admite las principales soluciones en la nube de SIEM y XDR del mundo, incluidas Microsoft Azure Sentinel, Google Chronicle Security, Humio, Sumo Logic y Elastic Cloud, permitiendo la transmisión y gestión continua de detecciones Sigma convertidas al formato nativo de la nube correspondiente y escalable al esquema de datos elegido. Además de transmitir contenido de detección a la nube, el módulo CCM también proporciona soporte local para Splunk y Elastic Stack. Los ingenieros de seguridad pueden implementar automáticamente nuevas detecciones y actualizar la pila de contenido existente para su instancia on-premises de Splunk usando la Aplicación SOC Prime CCM para Splunk.

SOC Prime ha presentado una actualización importante al categorizar detecciones basadas en comportamiento de Sigma que son automáticamente desplegadas al entorno en Alertas y Consultas. Los equipos SOC ahora pueden elegir la categoría de detección que mejor se ajuste a sus propósitos — alertas que están completamente probadas y es menos probable que generen falsos positivos o consultas de naturaleza más experimental para investigar o buscar amenazas. Esto elimina la ambigüedad sobre el propósito previsto del contenido, reduce la carga de trabajo del equipo SOC y ayuda a optimizar las operaciones del SOC.

Para obtener información técnica sobre el sistema completamente automatizado de gestión de contenidos, lea el post en el blog dedicado y explore las capacidades del módulo CCM a escala completa. Los equipos SOC están invitados a ver la funcionalidad del CCM en acción uniéndose a la plataforma Detection as Code de SOC Prime ya disponible para un público cibernético más amplio. Rompa los límites de la complejidad de datos con mínima dependencia de esquemas de datos específicos de proveedores para permitir un despliegue y gestión de contenido sin complicaciones y rentable.