Una cita de un famoso profesor “¡Buenas noticias para todos!” sería la más adecuada para los acontecimientos recientes cuando la Internet de las cosas que hizo estallar el infierno en todo el mundo digital, siendo el botnet Mirai uno de sus infames secuaces. Antes de los detectores de sarcasmo rotos: la situación es realmente tensa, investigadores reputados en el campo de la seguridad creen que ahora estamos a 2 minutos para la has set the hell loose in the whole digital world, with Mirai botnet being one of its infamous minions. In before broken sarcasm-detectors: the situation is indeed tense, reputable researchers in the security field believe that we are now at 2 minutes to medianoche. Sin embargo, intentaré ahorrarte algo de tiempo compartiendo rápidamente hechos, análisis y conclusiones hechas por nuestros amigos en el campo de la seguridad y nuestro equipo de seguridad con un poco de experiencia en forense y detección de incidentes.

Cronología: en agosto, Flashpoint junto con Level 3 Threat Research Labs predijeron que un Ataque de Cosas sucederá y es solo cuestión de tiempo. En octubre, el código fuente de Mirai fue liberado. A la fecha, los ataques confirmados atribuidos a Mirai incluyen intento de desactivar el acceso a Internet en toda Liberia, a 620+ GB DDoS en Brian Krebs, DDoS durante la elección en EE.UU., Ataque a Dyn que causó una gran interrupción de Internet, y ahora un incidente con más de 900K routers en Deutsche Telekom.

Los vectores de ataque están evolucionando y lo mismo ocurre con los botnets DDoS como se describe en el estudio de caso de Mirai por MalwareTech. Aunque 2016 casi ha terminado, tenemos toneladas de dispositivos (¿más que nunca?) que utilizan protocolos de texto claro, por lo que el compromiso inicial comenzó con un escaneo distribuido de puertos telnet con credenciales filtradas codificadas. Esto luego evolucionó en un escaneo SSH, y por supuesto, se añadieron otras técnicas de fuerza bruta en el camino. Las actividades del botnet Mirai continúan apareciendo, lo que significa que es un negocio en funcionamiento (¿y operación?), alguien tiene el capital y puede invertir en las próximas técnicas más sofisticadas. Un brillante ejemplo es un exploit de prueba de concepto compartido por un investigador de seguridad independiente kenzo en su blog y más detalles sobre el ataque y el exploit también revelados por BadCyber. La causa raíz de tales exploits son las “mejores” prácticas utilizadas por los fabricantes de IoT, como contraseñas codificadas y otras características geniales, y todos sabemos lo “fácil” que es salir y parchear todos esos dispositivos IoT cuando ya están fuera. En menos de un mes desde la publicación de kenzo, vemos un ataque a los routers de Deutsche Telekom aprovechando un exploit (el proveedor de módem es diferente y también lo es el exploit pero la técnica y el propósito probablemente sean los mismos). Algunas citas de la fecha del ataque el 28th de noviembre:

“El ataque del Botnet Mirai está apareciendo en Alemania y golpeó a más de 900,000 Routers de Telekom anoche y hoy, apuntando a lo que sospechamos que son dispositivos IoT / de tipo Linux Busybox que en este caso eran routers”

HakDefNet, 28 de noviembre de 2016

“El botnet que explota masivamente los routers de Deutsche Telekom es el mismo que fue responsable del DDoS al ISP de Liberia.”

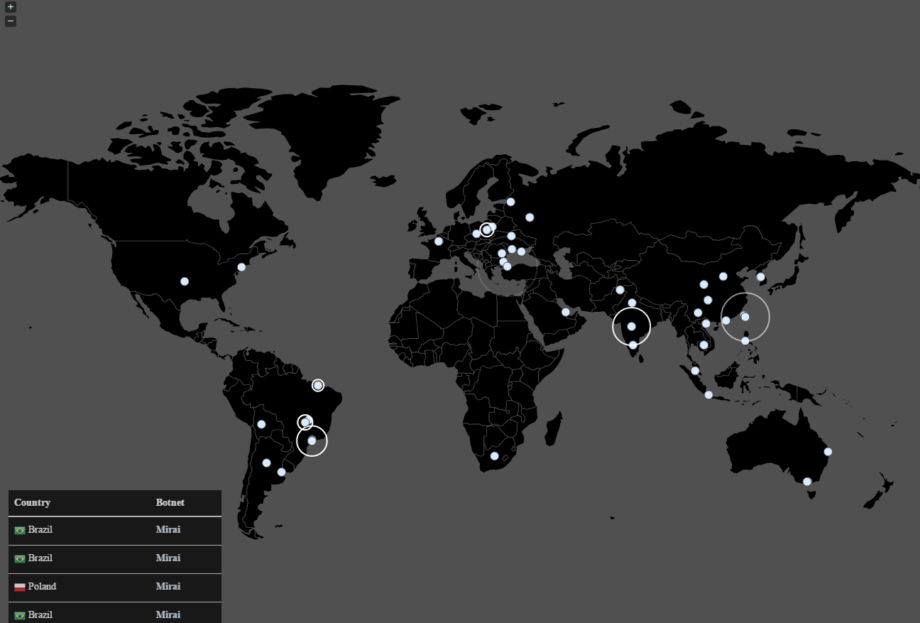

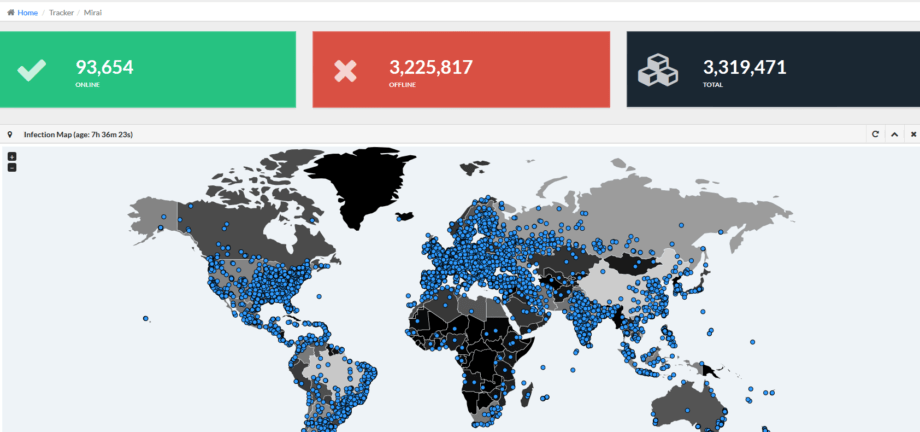

Hablando de MalwareTech, hay un mapa en vivo de conexiones Mirai disponible: Un rápido análisis OSINT de los datos proporcionados por el rastreador en vivo de MalwareTech con geoetiquetado y filtrado por ventanas de tiempo confirma una vez más que el problema es global, hay más de 93K+ dispositivos activos (comprometidos).

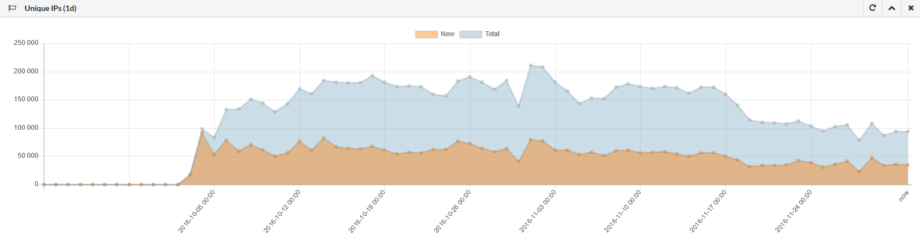

Un rápido análisis OSINT de los datos proporcionados por el rastreador en vivo de MalwareTech con geoetiquetado y filtrado por ventanas de tiempo confirma una vez más que el problema es global, hay más de 93K+ dispositivos activos (comprometidos). Si agregamos las IP a diario, se puede ver que el tamaño general del botnet ha disminuido actualmente, pero la historia puede estar lejos de terminar, ya que siguen surgiendo nuevos métodos de ataque. La cantidad de IP “nuevas” es difícil de confiar, ya que necesitamos considerar el espacio de direcciones dinámico (que es el más común para dispositivos IoT domésticos).

Si agregamos las IP a diario, se puede ver que el tamaño general del botnet ha disminuido actualmente, pero la historia puede estar lejos de terminar, ya que siguen surgiendo nuevos métodos de ataque. La cantidad de IP “nuevas” es difícil de confiar, ya que necesitamos considerar el espacio de direcciones dinámico (que es el más común para dispositivos IoT domésticos). El 24 de noviembreth hemos publicado un ETC (Contador de Amenazas de Emergencia) caso de uso de SIEM para la Detección de Mirai para ArcSight, QRadar y Splunk, basado en una muestra gratuita de inteligencia de amenazas proporcionada por nuestros amigos en HakDefNet. Estamos constantemente en contacto con nuestros colegas, informan de más de 1M+ IP’s que ya están detectadas como parte de Mirai o son explotables (¿comprometidas?) y pueden ser utilizadas en futuros ataques.

El 24 de noviembreth hemos publicado un ETC (Contador de Amenazas de Emergencia) caso de uso de SIEM para la Detección de Mirai para ArcSight, QRadar y Splunk, basado en una muestra gratuita de inteligencia de amenazas proporcionada por nuestros amigos en HakDefNet. Estamos constantemente en contacto con nuestros colegas, informan de más de 1M+ IP’s que ya están detectadas como parte de Mirai o son explotables (¿comprometidas?) y pueden ser utilizadas en futuros ataques.

Asesoría de Detección y Respuesta

Casos de uso SOC. Se recomienda encarecidamente monitorear el uso de protocolos de texto claro, picos de tráfico por puerto, detección de escaneo de puertos y detección de fuerza bruta en todas las pilas de tecnología.Mitigación para empresas de telecomunicaciones e ISP. Parchear los dispositivos comprometidos que son gestionados por su organización; implementar ACL para el acceso remoto a los puertos de gestión (solo permitir el acceso desde las IP de su administrador), además, verifique la seguridad de las estaciones de trabajo de administración (¿cuándo fue la última vez que hicieron una prueba de penetración o auditoría de seguridad? Haga una no programada). Y un consejo del capitán obvio: ¡cambien esas contraseñas!Cualquier organización. Verifique si su red corporativa tiene algún dispositivo infectado con Mirai. Puede usar ETC para la detección de Mirai disponible en https://ucl.socprime.com, o ejecutar un escaneo de puertos en su propia red para el puerto 7547 para encontrar dispositivos explotables. Otra forma de encontrar activos comprometidos es aprovechando el motor Shodan sin y con registro (el ejemplo es buscar IP con el puerto 7547 accesible desde Internet en Irlanda).Conciencia de seguridad.Nunca ha habido un mejor momento para revisar las 8 mejores prácticas para asegurar IoT por Layer3Notifique a los clientes finales sobre la amenaza e incluya el enlace anterior, ya que cualquier usuario consciente y conocedor de la seguridad y la privacidad puede asegurar su propio IoT (actualizar el firmware, cerrar puertos y servicios). Esta es una solución súper fácil y de bajo costo que se puede hacer con cualquiera de esas plataformas de automatización de campañas por correo electrónico.

/Mantente seguro