Justo después de una nueva ola de ciberataques por parte de UAC-0050 que involucra ciberespionaje y robos financieros y que depende de una cantidad diversa de herramientas, incluyendo MEDUZASTEALER, otra actividad sospechosa sale a la luz en el ámbito de las amenazas cibernéticas en Ucrania. CERT-UA lanzó recientemente una nueva alerta cubriendo ataques de phishing suplantados que propagan MEDUZASTEALER a través de Telegram e impersonan al remitente como soporte técnico de Reserve+, la aplicación del Ministerio de Defensa de Ucrania.

Detectar Infecciones de MEDUZASTEALER Cubiertas en la Alerta CERT-UA#11603

Para mantenerte al tanto de posibles intrusiones y defenderse proactivamente contra nuevas TTPs maliciosas, la Plataforma SOC Prime para la defensa cibernética colectiva ofrece un conjunto dedicado de reglas Sigma que abordan los ataques de MEDUZASTEALER. Confía en la suite completa de productos de SOC Prime para la detección avanzada de amenazas, la búsqueda automatizada de amenazas y la ingeniería de detección impulsada por IA para detectar intrusiones potenciales en sus etapas más tempranas.

Para sumergirse en un conjunto de detección a medida, presiona el Explorar Detecciones botón a continuación. Todas las reglas Sigma están mapeadas al marco MITRE ATT&CK®, enriquecidas con inteligencia adaptada, y convertibles a más de 30 formatos de lenguajes de SIEM, EDR y Data Lake.

Los defensores cibernéticos pueden reforzar aún más sus defensas contra los ataques cibernéticos relacionados con la actividad del adversario mencionada aprovechando contenido de detección adicional disponible en la Plataforma SOC Prime. Para analizar retrospectivamente los ataques de UAC-0050, aplica la etiqueta «CERT-UA#11603» basada en el identificador del informe correspondiente de CERT-UA o filtra el contenido con «MEDUZASTEALER» para una búsqueda más enfocada.

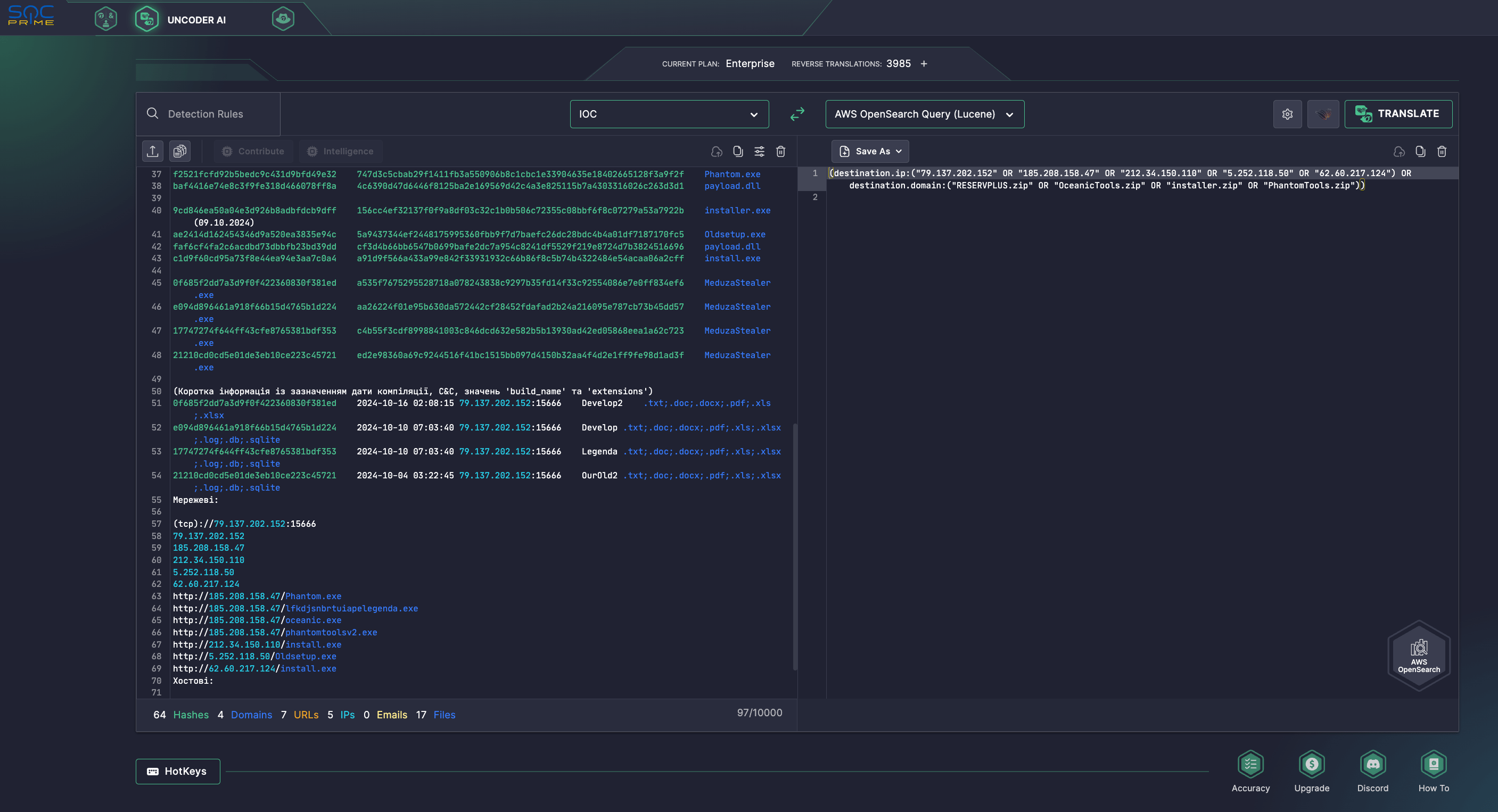

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para acelerar el empaquetado de IOCs y la búsqueda retrospectiva de amenazas relacionadas con MEDUZASTEALER utilizando IOCs de la alerta CERT-UA#11603 convirtiéndolos instantáneamente en consultas personalizadas que coincidan con lenguajes específicos de SIEM, EDR y Data Lake.

Descripción del Malware MEDUZASTEALER

CERT-UA ha emitido recientemente un nuevo aviso CERT-UA#11603 notifcando a los defensores cibernéticos sobre ataques en curso distribuyendo MEDUZASTEALER. El 15 de octubre de 2024, CERT-UA recibió información sobre la distribución de mensajes sospechosos a través de la cuenta de Telegram @reserveplusbot, que había sido identificada en mayo de 2024 como uno de los métodos de contacto para el equipo de soporte técnico de «Reserve+».

Notablemente, a finales de diciembre de 2023, el nefasto grupo UAC-0050 atacó a instituciones gubernamentales ucranianas y polacas, empleando MEDUZASTEALER además de Remcos RAT.

En los últimos ataques, los mensajes maliciosos incitan a los usuarios objetivo a instalar «software especial» y contienen un archivo comprimido llamado «RESERVPLUS.zip.» El archivo ZIP distribuido contiene un archivo ejecutable que, al ejecutarse, descarga otro archivo, «install.exe.» Este último infecta el ordenador con el malware MEDUZASTEALER.

Según su archivo de configuración, el stealer estaba configurado para exfiltrar archivos con las extensiones «.txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite» y luego eliminarse a sí mismo. Para eludir el software de seguridad, el directorio donde se almacenaba el malware fue añadido a la lista de exclusiones del Microsoft Defender utilizando un cmdlet de PowerShell.

Para mantenerse por delante de los atacantes y minimizar los riesgos de infecciones por MEDUZASTEALER, las organizaciones pueden confiar en la suite completa de productos de SOC Prime para la ingeniería de detección impulsada por IA, la búsqueda automatizada de amenazas y la detección avanzada de amenazas, mientras construyen una postura de ciberseguridad a prueba de futuro.

Contexto MITRE ATT&CK

Aprovechando MITRE ATT&CK se obtiene un insight detallado en el contexto de las operaciones ofensivas más recientes que utilizan el malware MEDUZASTEALER. Consulta la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas ATT&CK correspondientes.