Actualización (8 de octubre de 2025): Este artículo ha sido actualizado para incluir un conjunto de reglas de detección dedicadas a la explotación del CVE-2025-61882. La colección de reglas actualizada ahora contiene 19 elementos de contenido, accesibles a través del botón ‘Explorar detecciones’ a continuación.

Otro día trae otra preocupación de seguridad. Justo tras CVE-2025-41244, una falla recientemente armada que afecta a VMware Tools y VMware Aria Operations, los investigadores han descubierto una nueva falla de día cero. La novedosa vulnerabilidad crítica en Oracle E-Business Suite rastreada como CVE-2025-61882 ha sido reportadamente explotada en la última campaña de robo de datos vinculada a Cl0p.

Detectar la explotación del CVE-2025-61882 para ataques de ransomware Cl0p

En 2025, los grupos de ransomware dependen cada vez más de la explotación de vulnerabilidades como punto de entrada principal a los sistemas empresariales. Aunque la ingeniería social y las credenciales robadas siguen siendo vectores de ataque significativos, las explotaciones de vulnerabilidades se han convertido en uno de los métodos más comunes para el acceso inicial. Los actores de amenazas muestran una clara preferencia por fallas de bajo obstáculo y alto impacto, particularmente las RCE sin autenticación y las vulnerabilidades con exploits de prueba de concepto (PoC) disponibles públicamente.

Con más de 37,500 nuevas vulnerabilidades registradas por NIST este año, la carrera está en marcha para los equipos de ciberseguridad. Mientras la explotación de vulnerabilidades sigue siendo el vector de ataque principal y las amenazas cibernéticas se vuelven más sofisticadas, la detección proactiva es esencial para reducir la superficie de ataque y mitigar los riesgos.

Regístrese ahora en la Plataforma SOC Prime para acceder a una extensa biblioteca de reglas de detección enriquecidas con contexto e inteligencia de amenazas impulsada por IA que aborda intentos de explotación del CVE-2025-61882. Simplemente presione el Explorar detección botón abajo y profundice inmediatamente en una pila de detección relevante.

Para aquellos interesados en explorar el conjunto completo de reglas y consultas relacionadas con la explotación de vulnerabilidades, nuestra extensa biblioteca de reglas Sigma está disponible para ser explorada con una etiqueta dedicada “CVE” etiqueta.

Todas las reglas son compatibles con múltiples formatos de SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK® . Además, cada regla está enriquecida con CTI enlaces, cronogramas de ataques, configuraciones de auditoría, recomendaciones de triaje y más contexto relevante.

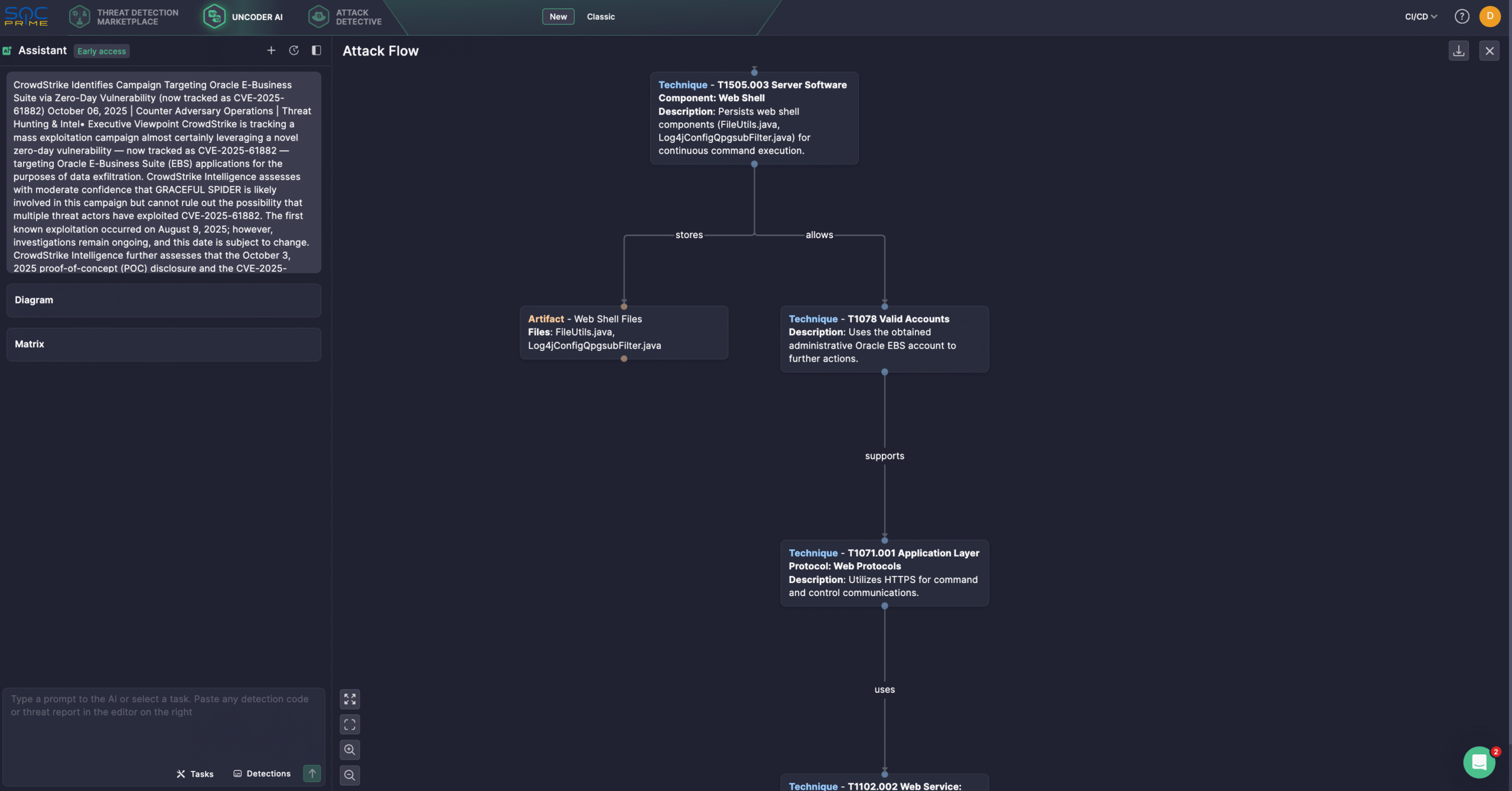

Los ingenieros de seguridad también pueden aprovechar Uncoder AI, un IDE y copiloto para ingeniería de detección. Con Uncoder, los defensores pueden convertir instantáneamente IOCs en consultas personalizadas de búsqueda, elaborar código de detección a partir de informes de amenazas en bruto, generar diagramas de flujo de ataque, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección en múltiples plataformas. Por ejemplo, los usuarios pueden generar sin problemas el flujo de ataque basado en la visión general de las últimas ataques, aprovechando el CVE-2025-61882.

Análisis del CVE-2025-61882

Oracle ha lanzado recientemente una actualización de emergencia para corregir una vulnerabilidad crítica en su E-Business Suite, que ha sido explotada activamente en recientes ataques de robo de datos del ransomware Cl0p . La falla, rastreada como CVE-2025-61882 con una puntuación CVSS de 9.8, permite a atacantes remotos no autenticados comprometer el componente de Procesamiento Concurrente de Oracle a través de HTTP y obtener control total sobre los sistemas afectados. Las versiones impactadas incluyen de la 12.2.3 a la 12.2.14.

El aviso de Oracle confirma que la vulnerabilidad se puede explotar de forma remota sin credenciales, lo que lleva a potenciales RCE. El parche también aborda vectores de explotación adicionales descubiertos durante la investigación interna de la compañía. La corrección requiere la instalación previa de la Actualización Crítica de Parche de octubre de 2023. Con un PoC público disponible y evidencia de explotación activa, el proveedor insta a los administradores a aplicar el parche de inmediato como un paso viable de mitigación del CVE-2025-61882.

Mandiant de Google informó que adversarios están llevando a cabo una campaña de correo electrónico a gran escala utilizando cientos de cuentas comprometidas. El CTO de Mandiant, Charles Carmakal confirmó que Cl0p aprovechó esta y otras vulnerabilidades del Oracle EBS, algunas de las cuales fueron parcheadas a mediados del verano de 2025, para robar grandes volúmenes de datos de múltiples víctimas en agosto de 2025. Destacó que, dada la escala de la explotación y la probabilidad de ataques continuos por parte de otros actores, las organizaciones deberían investigar proactivamente en busca de signos de compromiso, independientemente del estado de parches.

El aumento de ataques de día cero sobre productos comunes, combinado con su creciente explotabilidad, está obligando a las organizaciones a adoptar estrategias más rápidas y robustas para adelantarse a los atacantes. SOC Prime cura una suite de productos integral que combina la mejor expertise en ciberseguridad con IA, está construido sobre principios de cero confianza y está respaldado por tecnologías automatizadas e inteligencia de amenazas en tiempo real, permitiendo a los equipos de seguridad superar las amenazas cibernéticas modernas, sin importar su sofisticación.