El aumento de los ataques impulsados por IA contra sistemas críticos de negocios marca una nueva y alarmante fase en las amenazas cibernéticas. Mientras los adversarios avanzan en sus métodos, explorando continuamente formas de aprovechar la IA con fines maliciosos, el futuro de la ciberseguridad dependerá en gran medida de la integración fluida de la IA con otras tecnologías emergentes. Recientemente, expertos en ciberseguridad han descubierto una nueva cepa de ransomware impulsada por IA, identificada como FunkLocker y utilizada por los operadores de FunkSec, que emplea técnicas de doble extorsión y ya ha afectado a más de 100 organizaciones a nivel mundial en diversos sectores industriales.

Detectar el Ransomware FunkLocker de FunkSec

Las organizaciones se enfrentan a una nueva era de riesgos cibernéticos a medida que los atacantes aprovechan cada vez más la inteligencia artificial para comprometer activos críticos. Las Tendencias de Ciberseguridad Top de Gartner 2025 destacan cómo la IA generativa está remodelando el panorama de amenazas, creando tanto nuevas vulnerabilidades como oportunidades para construir estrategias de defensa más adaptativas. Complementando esto, investigaciones recientes de MIT Sloan y Safe Security (que abarcan 2,800 incidentes de ransomware) revelan que cuatro de cada cinco ataques ahora utilizan IA con fines maliciosos, desde la creación de malware sofisticado y campañas de phishing hasta tácticas de ingeniería social potenciadas por deepfakes.

Uno de los últimos ejemplos es FunkSec, una cepa de ransomware asistida por IA, que subraya la necesidad urgente de que las empresas superen las defensas tradicionales y adopten flujos de trabajo de seguridad flexibles e informados por IA, capaces de contrarrestar la próxima generación de amenazas.

Regístrese en la Plataforma SOC Prime para acceder a las últimas CTI y reglas de detección curadas, lo que le permitirá identificar de inmediato la actividad maliciosa asociada con ataques de FunkLocker. El conjunto de detección cuenta con una suite de productos completa para ingeniería de detección impulsada por IA, caza automatizada de amenazas y detección avanzada de amenazas. Simplemente presione el botón Explorar Detecciones a continuación para comenzar.

Todos los algoritmos de detección pueden usarse en múltiples soluciones SIEM, EDR y Data Lake, y están alineados con MITRE ATT&CK® para una investigación de amenazas más eficiente. Además, cada regla Sigmac independiente del proveedor se enriquece con metadatos accionables, como enlaces CTI, cronologías de ataques, configuraciones de auditoría y más contexto de amenazas cibernéticas.

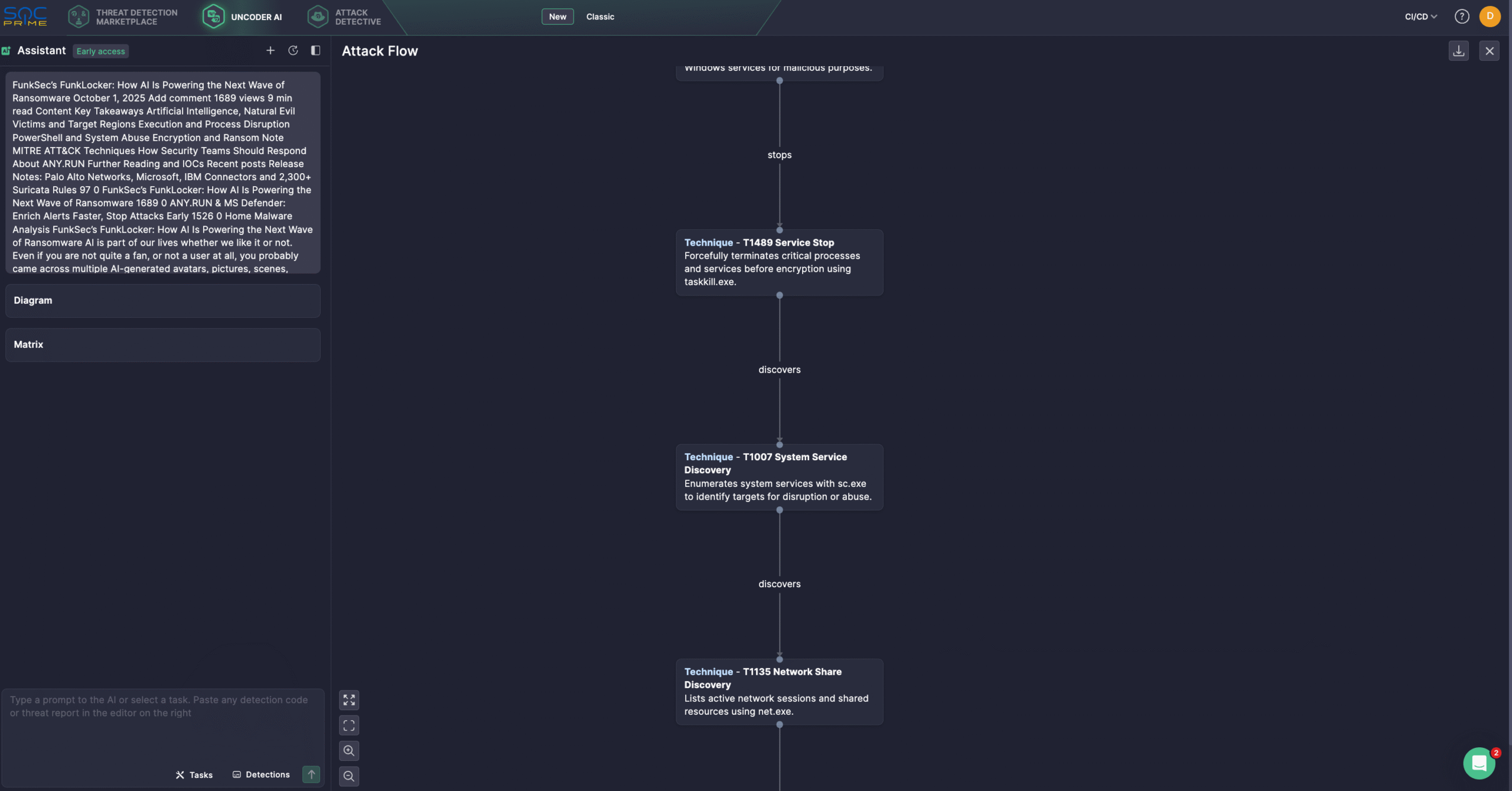

Los ingenieros de seguridad también utilizan Uncoder AI como copiloto de IA, apoyando a los ingenieros de detección de manera integral mientras optimiza los flujos de trabajo y amplía la cobertura. Con Uncoder, los defensores pueden convertir IOCs en consultas de caza personalizadas, generar código de detección a partir de informes de amenazas, crear diagramas de Attack Flow, aprovechar la optimización de consultas impulsada por IA y más. Por ejemplo, a continuación se muestra el diagrama de Attack Flow basado en la última investigación de ANY.RUN.

Análisis del Ransomware FunkLocker

El malware impulsado por IA no es un fenómeno nuevo: los defensores ya han observado campañas que utilizan señuelos temáticos de IA para propagar cepas como CyberLock, Lucky_Gh0$t y Numero, así como Koske, un malware recién identificado generado por IA dirigido a sistemas Linux. Recientemente, los expertos en ciberseguridad descubrieron una cepa relativamente nueva de ransomware asistida por IA, FunkLocker, utilizada por los mantenedores de ransomware de FunkSec, que surgió a finales de 2024. Según la investigación de ANY.RUN, el grupo de ransomware FunkSec ya ha comprometido más de 100 organizaciones utilizando su propio sitio de filtración de datos.

El equipo de ransomware FunkSec empleó tácticas de doble extorsión, combinando robo de datos con cifrado de archivos para obligar a las víctimas a pagar. A diferencia de muchas bandas de ransomware consolidadas, FunkSec ha exigido rescates inusualmente modestos, a veces tan bajos como $10,000, además de vender datos robados a terceros a precios reducidos.

A principios del invierno de 2024, FunkSec lanzó un sitio de filtración de datos para optimizar sus operaciones. El sitio no solo publica anuncios de víctimas, sino que también incluye una herramienta DDoS personalizada y su propia cepa de ransomware, ofrecida bajo un modelo RaaS.

La mayoría de las víctimas de FunkSec se han identificado en EE.UU., India, Italia, Brasil, Israel, España y Mongolia. Algunos miembros del grupo RaaS han sido vinculados a operaciones hacktivistas, lo que destaca la continua superposición entre hacktivismo y ciberdelincuencia. Evidencias de posibles actividades hacktivistas incluyen el uso de herramientas DDoS, así como utilidades de gestión remota como JQRAXY_HVNC y generación de contraseñas, como funkgenerate.

Las variantes de ransomware de FunkSec, incluido FunkLocker, muestran trazas de código que se asemejan a patrones de “fragmentos de IA”. Esto hace que el malware sea relativamente fácil de ensamblar, pero a menudo inconsistente en su ejecución y confiabilidad. El ransomware existe en varias versiones, algunas apenas operativas, mientras que otras incorporan técnicas avanzadas como detección anti-VM. Esta inconsistencia refleja un proceso de desarrollo rápido pero inestable.

FunkLocker intenta cerrar procesos y servicios usando listas predefinidas. Aunque esto a veces provoca errores innecesarios, el enfoque logra una interrupción significativa del sistema y prepara el entorno para el cifrado. Utilidades legítimas de Windows, como taskkill.exe, sc.exe, net.exe y PowerShell, son reutilizadas por los operadores de FunkSec para finalizar aplicaciones, deshabilitar medidas de protección y facilitar el cifrado de archivos.

A diferencia de muchas familias de ransomware contemporáneas que dependen de infraestructura C2, FunkSec opera completamente offline. Los archivos se cifran localmente y se marcan con la extensión .funksec.

El malware intenta colocar notas de rescate directamente en el escritorio. Sin embargo, debido a la inestabilidad frecuente del sistema, las víctimas a menudo no pueden ver las notas hasta reiniciar. FunkSec muestra signos de prácticas operativas descuidadas, incluida la reutilización de billeteras de Bitcoin y la dependencia de claves de cifrado locales o codificadas.

Investigadores de Check Point señalaron que el desarrollo rápido de las herramientas del grupo, incluido el cifrador de ransomware, probablemente fue asistido por IA, lo que ayudó a acelerar la iteración a pesar de la aparente falta de experiencia técnica del autor.

La versión más reciente del ransomware, FunkSec V1.5, está escrita en Rust y fue subida a VirusTotal desde Argelia. El análisis de variantes anteriores muestra referencias a FunkLocker y Ghost Algeria en las notas de rescate. La mayoría de las muestras también fueron subidas desde Argelia, posiblemente por el desarrollador, lo que sugiere que el actor de amenazas probablemente se encuentra en ese país.

Los pasos de mitigación potenciales para el ransomware FunkLocker, así como para amenazas similares asistidas por IA, requieren un cambio de indicadores estáticos a detección basada en comportamiento, asegurando visibilidad completa y rápida de toda la cadena de ejecución para reducir el tiempo de inactividad, así como el uso de plataformas impulsadas por IA para cerrar brechas de habilidades y acelerar la pila tecnológica para la defensa cibernética de próxima generación. La suite completa de SOC Prime puede ser una solución eficaz para ayudar a las organizaciones a llevar sus capacidades de defensa cibernética impulsadas por IA al siguiente nivel. Respaldadas por la mejor experiencia en ciberseguridad e IA, las organizaciones pueden confiar en una extensa biblioteca de detecciones basadas en comportamiento, capacidades automatizadas e inteligencia de amenazas nativa de IA para una defensa cibernética preparada para el futuro frente a ataques de ransomware emergentes y otras amenazas sofisticadas.