Los riesgos de ciberseguridad están aumentando en 2025, con datos que muestran un incremento en vulnerabilidades, explotación activa y brechas importantes. Recientemente, CISA informó que atacantes comprometieron una agencia federal de EE. UU. explotando una instancia de GeoServer sin parchear afectada por CVE-2024-36401, una vulnerabilidad crítica de RCE abordada en junio de 2024. Sin embargo, miles de servidores permanecieron expuestos, con ataques detectados desde julio.

Detección de TTPs descritos en la alerta AA25-266A de CISA

La explotación de vulnerabilidades de software sigue siendo una de las formas más comunes y peligrosas mediante las cuales los atacantes acceden a los sistemas. Esto es especialmente relevante cuando las debilidades se encuentran en software ampliamente utilizado en organizaciones grandes, incluyendo agencias gubernamentales e infraestructura crítica. Los hackers suelen enfocarse en estas plataformas populares para infiltrarse y tomar control de sistemas importantes.

El Informe de Investigaciones de Brechas de Datos 2025 (DBIR) de Verizon muestra que el uso de vulnerabilidades para obtener acceso inicial aumentó un 34%, representando ahora el 20% de todas las brechas. Datos de Mandiant confirman que la explotación de vulnerabilidades ha sido la forma más común mediante la cual los atacantes comprometen sistemas por quinto año consecutivo. En los casos donde se identificó el punto de entrada, el 33% de los ataques comenzaron explotando una vulnerabilidad de software.

Un caso reciente que destaca la gravedad de este riesgo involucró una brecha en una agencia federal de EE. UU. a través de una instancia de GeoServer sin parchear afectada por CVE-2024-36401. Esta vulnerabilidad crítica de ejecución remota de código fue parcheada en junio de 2024 y posteriormente agregada por CISA a su catálogo de vulnerabilidades activamente explotadas. A pesar de estas medidas, muchos servidores permanecieron expuestos hasta 2025, enfatizando la insistencia de CISA en priorizar el parcheo, monitorear actividad sospechosa y fortalecer los planes de respuesta a incidentes.

Regístrate ahora en la Plataforma SOC Prime para acceder a una extensa biblioteca de reglas de detección enriquecidas con contexto y a inteligencia de amenazas impulsada por IA, ayudándote a mantenerte un paso adelante frente a ataques que aprovechan vulnerabilidades emergentes. La plataforma ofrece detecciones curadas que abordan los TTPs descritos en la alerta AA25-266A de CISA, respaldadas por un conjunto completo de productos para ingeniería de detección con IA, caza automatizada de amenazas y detección avanzada. Haz clic en el botón Explorar Detecciones a continuación para acceder al stack de detecciones relevante.

Los defensores cibernéticos también pueden explorar el Threat Detection Marketplace utilizando la etiqueta “CVE” para explorar un conjunto más amplio de reglas de detección relacionadas con la explotación de vulnerabilidades.

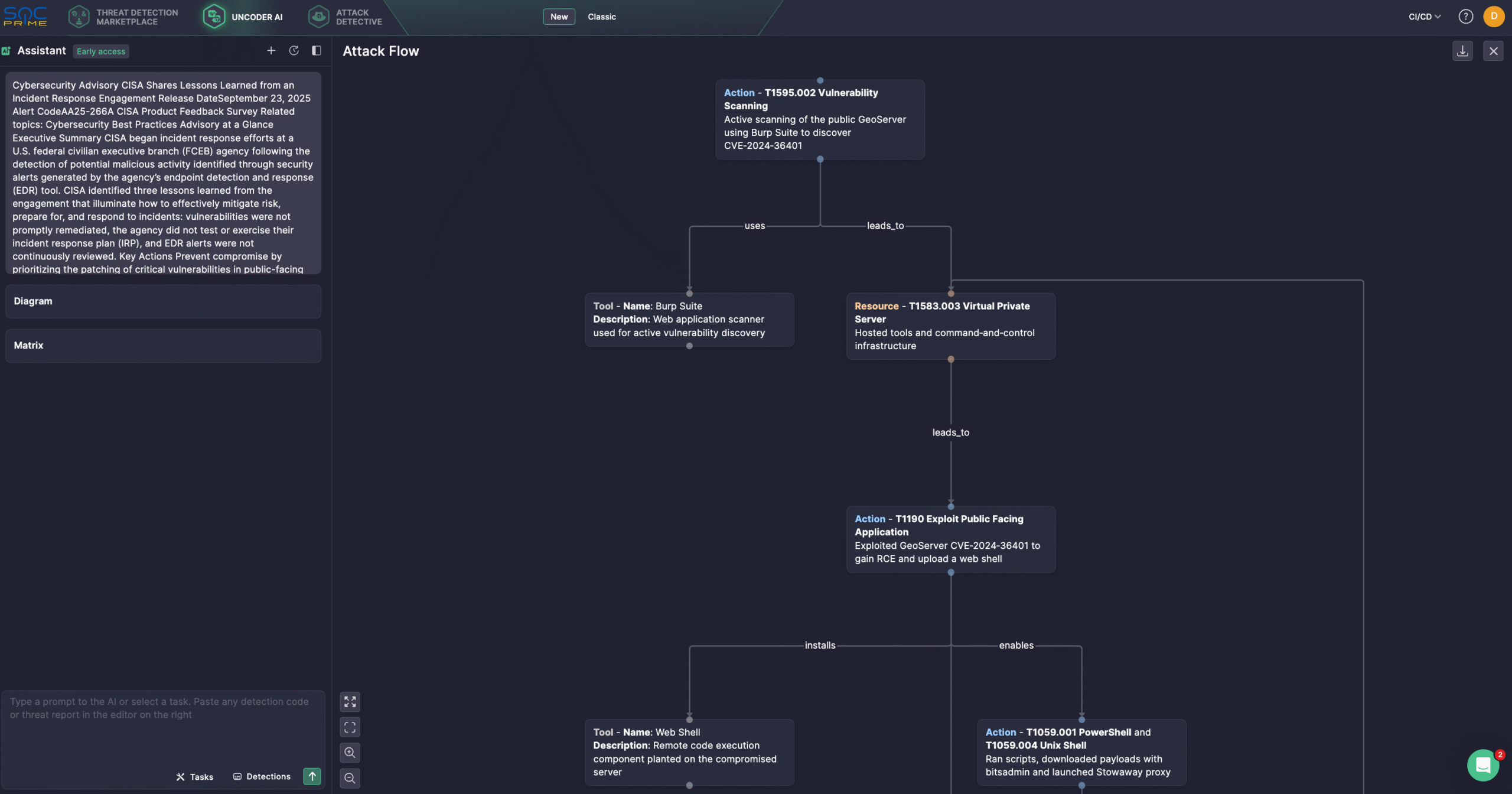

Además, los expertos en seguridad pueden agilizar la investigación de amenazas utilizando Uncoder AI, un IDE privado y copiloto para la ingeniería de detección basada en amenazas. Genera algoritmos de detección a partir de informes de amenazas, habilita barridos rápidos de IOC, predice etiquetas ATT&CK, optimiza consultas con sugerencias de IA y traduce código a múltiples lenguajes SIEM y EDR. Por ejemplo, los profesionales de seguridad pueden usar la última alerta AA25-266A para generar un diagrama de flujo de ataque en pocos clics.

Análisis de la Brecha en la Agencia Federal Civil (FCEB) Cubierta en la Alerta AA25-266A de CISA

CISA inició esfuerzos de respuesta a incidentes en una agencia federal civil del ejecutivo (FCEB) tras la detección de actividad sospechosa por su sistema EDR. En su alerta AA25-266A del 23 de septiembre de 2025, CISA compartió lecciones aprendidas, enfatizando la importancia del parcheo oportuno, planes de respuesta ensayados y agregación centralizada de logs.

Los defensores encontraron que los atacantes habían explotado una falla crítica de RCE identificada como CVE-2024-36401 aproximadamente tres semanas antes de la aparición de las alertas. CISA determinó que la intrusión comenzó el 11 de julio de 2024, cuando los atacantes explotaron CVE-2024-36401 en un GeoServer público. Usando esta vulnerabilidad, los atacantes desplegaron herramientas y scripts de código abierto para mantener persistencia, y el problema se agregó al Catálogo KEV de CISA el 15 de julio de 2024. El 24 de julio de 2024, también comprometieron un segundo GeoServer usando el mismo exploit y se movieron lateralmente del primer GeoServer a un servidor web y un servidor SQL. En estos sistemas, los hackers intentaron instalar web shells como China Chopper y desplegaron scripts para acceso remoto, persistencia, ejecución de comandos y escalamiento de privilegios, utilizando además técnicas LOTL.

Los atacantes identificaron CVE-2024-36401 en el GeoServer público de la agencia usando Burp Suite Burp Scanner, con CISA detectando actividad relacionada en logs web, incluyendo tráfico desde dominios Burp Collaborator vinculados a la misma IP usada posteriormente para explotación.

Los adversarios dependieron de herramientas públicas y un VPS comercial para acceso remoto. Para el acceso inicial, los atacantes explotaron CVE-2024-36401 mediante inyección eval comprometiendo GeoServers.

Para mantener persistencia, desplegaron web shells, cron jobs y cuentas válidas, aunque algunas fueron eliminadas sin evidencia de uso adicional. También intentaron escalar privilegios usando la utilidad DirtyCow aplicada a CVE-2016-5195, afectando kernels Linux antiguos, y lograron transicionar desde cuentas de servicio comprometidas. En evasión de defensas, emplearon ejecución indirecta de comandos vía .php shells y xp_cmdshell, abuso de trabajos BITS, y staging de la herramienta de evasión RingQ. Una vez dentro de la red, los adversarios usaron fuerza bruta para recopilar contraseñas junto con abuso de cuentas de servicio. Tras el acceso inicial, mapearon la red con ping sweeps y herramientas como fscan y linux-exploit-suggester2.pl, dejando evidencia de los escaneos.

En un caso, los atacantes se movieron lateralmente del servidor web al servidor SQL habilitando xp_cmdshell en GeoServer 1 para lograr RCE. Para el comando y control, descargaron payloads con PowerShell y bitsadmin getfile.

Se observó a los adversarios desplegando Stowaway, un proxy multinivel escrito en disco usando una cuenta de servicio Tomcat, para tunelar tráfico desde su servidor C2 a través del servidor web, eludiendo restricciones de intranet y alcanzando recursos internos. Tras probar acceso con ping sweeps, obtuvieron un Stowaway modificado vía curl y establecieron un canal C2 saliente sobre HTTP en TCP/4441. CISA también encontró numerosas herramientas y scripts públicos alojados en el servidor C2.

La agencia resaltó tres lecciones clave del incidente: retraso en parcheo de vulnerabilidades, falta de pruebas de planes de respuesta a incidentes y brechas en la monitorización de alertas EDR. Como medidas clave de mitigación y remediación de CVE-2024-36401 para reducir riesgos de brechas, se recomienda priorizar el parcheo de vulnerabilidades críticas y exploits conocidos en sistemas expuestos, mantener y probar regularmente planes de respuesta, así como implementar registro detallado y centralización de logs en ubicaciones fuera de banda. Aprovechando el conjunto completo de productos SOC Prime, basado en principios de zero-trust y respaldado por IA y experiencia en ciberseguridad de primer nivel, permite a organizaciones globales fortalecer su postura de ciberseguridad y minimizar riesgos de amenazas críticas antes de que escalen a ataques.