Los actores de amenazas que operan el ransomware Interlock, conocidos por ejecutar ataques de doble extorsión de alto impacto en diversas industrias globales, han reaparecido en el panorama de amenazas cibernéticas. Recientemente, los atacantes han desplegado una nueva versión basada en PHP de su RAT personalizado, como parte de una campaña a gran escala que utiliza una variante modificada de ClickFix llamada FileFix para atacar organizaciones en múltiples sectores.

Detección de ataques de ransomware Interlock

El Informe de Investigaciones sobre Violaciones de Datos 2025 (DBIR) de Verizon demuestra que el ransomware continúa en expansión, participando en el 44 % de las brechas, frente al 32 % del año anterior. Con pagos promedio que alcanzaron los 2 millones de dólares en 2024, los atacantes están más motivados que nunca. Cybersecurity Ventures advierte que para 2031 podría ocurrir un ataque de ransomware cada dos segundos, haciendo que la detección proactiva de amenazas sea más crítica que nunca.

Regístrate en la plataforma SOC Prime para detectar amenazas como el ransomware Interlock en sus fases más tempranas. La plataforma proporciona inteligencia de amenazas actualizada y contenido de detección procesable, respaldado por un conjunto completo de productos para ingeniería de detección con IA, búsqueda automatizada de amenazas y detección avanzada. Haz clic en el botón Explorar Detecciones para acceder a un conjunto curado de reglas diseñadas específicamente para identificar y responder a la actividad de Interlock.

Todas las reglas en la plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al marco MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, referencias de inteligencia de amenazas, cronologías de ataques, recomendaciones de triaje y más.

Opcionalmente, los defensores cibernéticos pueden aplicar la etiqueta “Ransomware” para acceder a una gama más amplia de reglas que cubren ataques globales de ransomware.

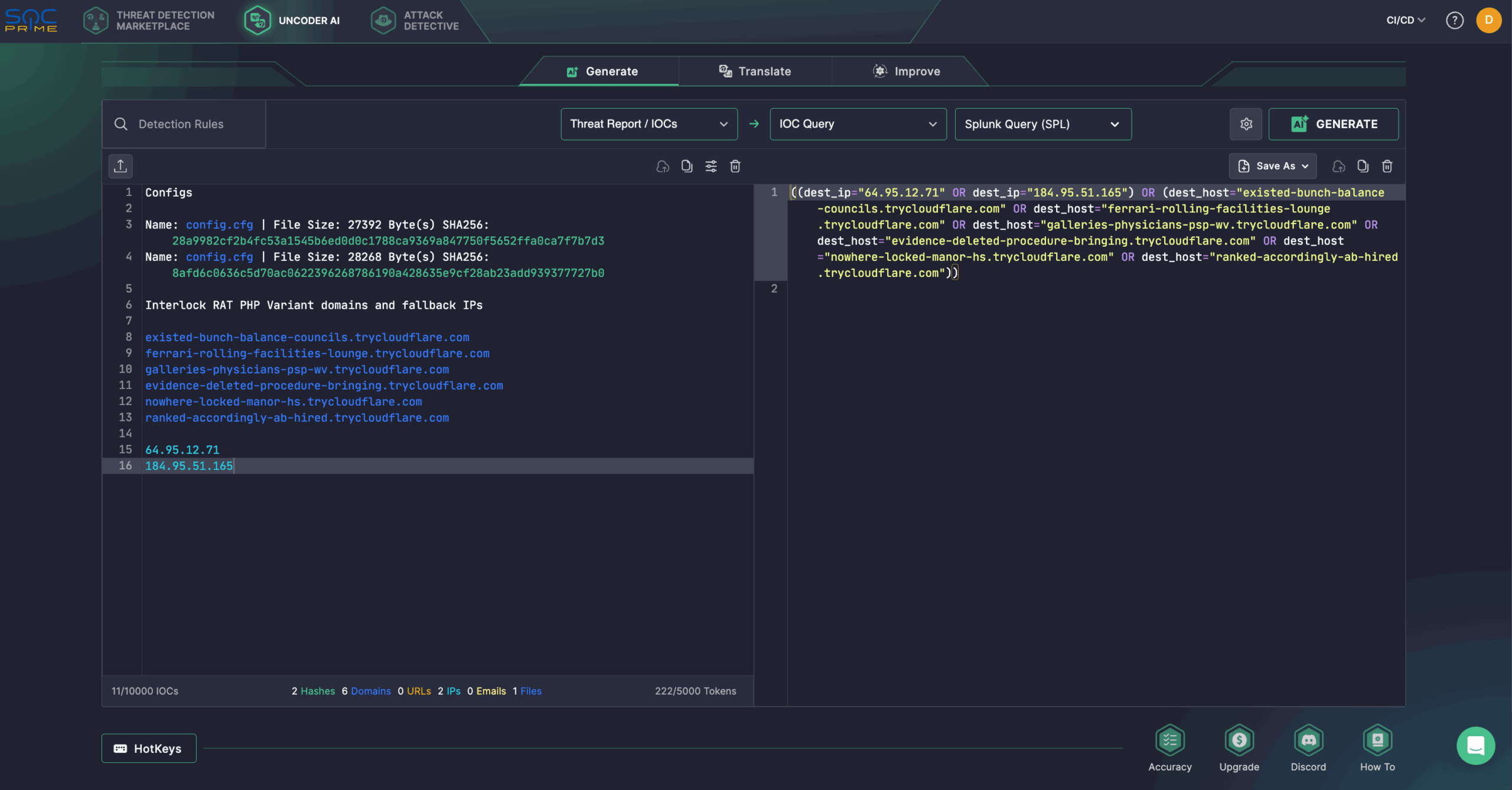

Además, los expertos en seguridad pueden agilizar las investigaciones con Uncoder AI, un IDE privado y copiloto para ingeniería de detección basada en amenazas. Genera algoritmos desde informes sin procesar, permite búsquedas rápidas de IOCs, predice etiquetas ATT&CK, optimiza código con IA y traduce reglas entre plataformas SIEM, EDR y Data Lake. Por ejemplo, los defensores pueden convertir de inmediato los IOCs del informe de The DFIR Report en consultas optimizadas listas para ejecutar en el entorno SIEM o EDR de su elección.

Análisis del ransomware Interlock

El grupo de ransomware Interlock es una amenaza relativamente nueva pero en rápida evolución en el panorama del cibercrimen. Identificado por primera vez en septiembre de 2024, ha estado relacionado con una serie de ataques de doble extorsión de alto impacto contra múltiples sectores, incluyendo salud, tecnología y administraciones públicas en EE. UU., así como empresas manufactureras en Europa.

Un análisis conjunto de The DFIR Report y Proofpoint reveló que el grupo desarrolló una nueva variante en PHP de su troyano de acceso remoto personalizado, conocido como NodeSnake. Aunque el nombre refleja su origen en Node.js, esta versión representa un cambio táctico. Desde mayo de 2025, esta variante ha estado activa en una campaña masiva vinculada al grupo LandUpdate808, también conocido como KongTuke. Los atacantes usaron una versión modificada del malware ClickFix, llamado FileFix, para entregar el RAT y ejecutar cargas maliciosas en una amplia gama de industrias.

FileFix representa una evolución de ClickFix, explotando una técnica de ingeniería social que abusa de la barra de direcciones del Explorador de Archivos de Windows. Al inducir a las víctimas a copiar y pegar comandos maliciosos, los atacantes pueden ejecutar código sin necesidad de descargas tradicionales, aumentando el sigilo y la eficacia del método.

La campaña comienza con sitios web comprometidos que contienen un fragmento JavaScript oculto en el HTML. Este código funciona como un sistema de distribución de tráfico (TDS) que filtra por IP para redirigir a los usuarios a páginas falsas de CAPTCHA. Allí, las víctimas ejecutan un script PowerShell que despliega Interlock RAT. Se han detectado variantes en Node.js y PHP.

Una vez desplegado, el RAT realiza un reconocimiento del sistema infectado, recolecta información y la exfiltra en formato JSON. También verifica el nivel de privilegios (usuario, administrador o sistema) y se conecta con un servidor remoto para recibir cargas adicionales (EXE o DLL).

Para mantener la persistencia, modifica entradas del Registro de Windows. Para moverse lateralmente, usa RDP (Remote Desktop Protocol).

Una característica distintiva de NodeSnake es el uso de subdominios de Cloudflare Tunnel para ocultar la ubicación del servidor C2. Incluso si el túnel se elimina, el malware mantiene comunicación mediante direcciones IP codificadas en el código.

La última versión del ransomware Interlock se distingue de la variante anterior basada en Node.js por utilizar PHP, un lenguaje de scripting web ampliamente adoptado, para infiltrarse y mantener el acceso en los entornos de las víctimas. Este cambio refleja la evolución continua de las herramientas del grupo y su creciente complejidad operativa, lo que exige respuestas ágiles y adaptativas por parte de los defensores. Al confiar en la experiencia de primer nivel de SOC Prime y la IA en el núcleo de su conjunto completo de productos, que combina ingeniería de detección avanzada, capacidades automatizadas e inteligencia de amenazas impulsada por IA, las organizaciones de múltiples sectores pueden preparar sus defensas para el futuro a gran escala.