El ransomware sigue siendo una de las principales amenazas de ciberseguridad, con costos de ataque que se disparan a $2.73 millones por incidente, casi $1 millón más que en 2023, según Sophos. A medida que las operaciones de ransomware crecen en complejidad, continúan surgiendo nuevos grupos de amenazas que buscan enormes ganancias financieras. Uno de estos grupos es Hellcat, un recién identificado grupo de amenazas Ransomware como Servicio (RaaS) visto por primera vez a finales de 2024.

Hellcat se ha hecho rápidamente un nombre por sí mismo con intrusiones de alto perfil en diversas industrias, apuntando a infraestructuras críticas nacionales, grandes corporaciones y entidades gubernamentales. El grupo ya ha reivindicado la responsabilidad de ataques a Schneider Electric, Telefónica, Pinger y el Knesset de Israel. La semana pasada, Orange Group confirmó una violación de seguridad en sus operaciones en Rumanía después de que un afiliado de Hellcat filtrara miles de archivos internos, incluidos registros de empleados.

Detección de Ataques del Grupo de Ransomware Hellcat

Como predice Cybersecurity Ventures, los ataques de ransomware ocurrirán cada dos segundos para 2031, lo que hace que la detección proactiva sea esencial para los defensores cibernéticos. El recién emergido grupo de ransomware Hellcat plantea una nueva amenaza, amplificando aún más esta preocupante tendencia. Para detectar intrusiones potenciales en las primeras etapas, la Plataforma de SOC Prime para la defensa cibernética colectiva ofrece un feed global de amenazas activas con inteligencia de amenazas en tiempo real y reglas de detección relevantes, respaldado por una suite completa de productos para caza de amenazas automatizada, ingeniería de detección impulsada por IA y detección avanzada de amenazas.

Presiona el botón Explorar Detecciones a continuación para profundizar inmediatamente en un conjunto de reglas dedicado que aborda los ataques del ransomware Hellcat. Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK. Además, cada regla se enriquece con extensa metadata, incluyendo referencias de inteligencia de amenazas , cronogramas de ataques, recomendaciones de triaje, y más.

Los profesionales de la seguridad que busquen más contenido de detección que cubra ataques de ransomware a nivel mundial pueden buscar en el Mercado de Detección de Amenazas con la etiqueta “Ransomware” para apoyar su investigación.

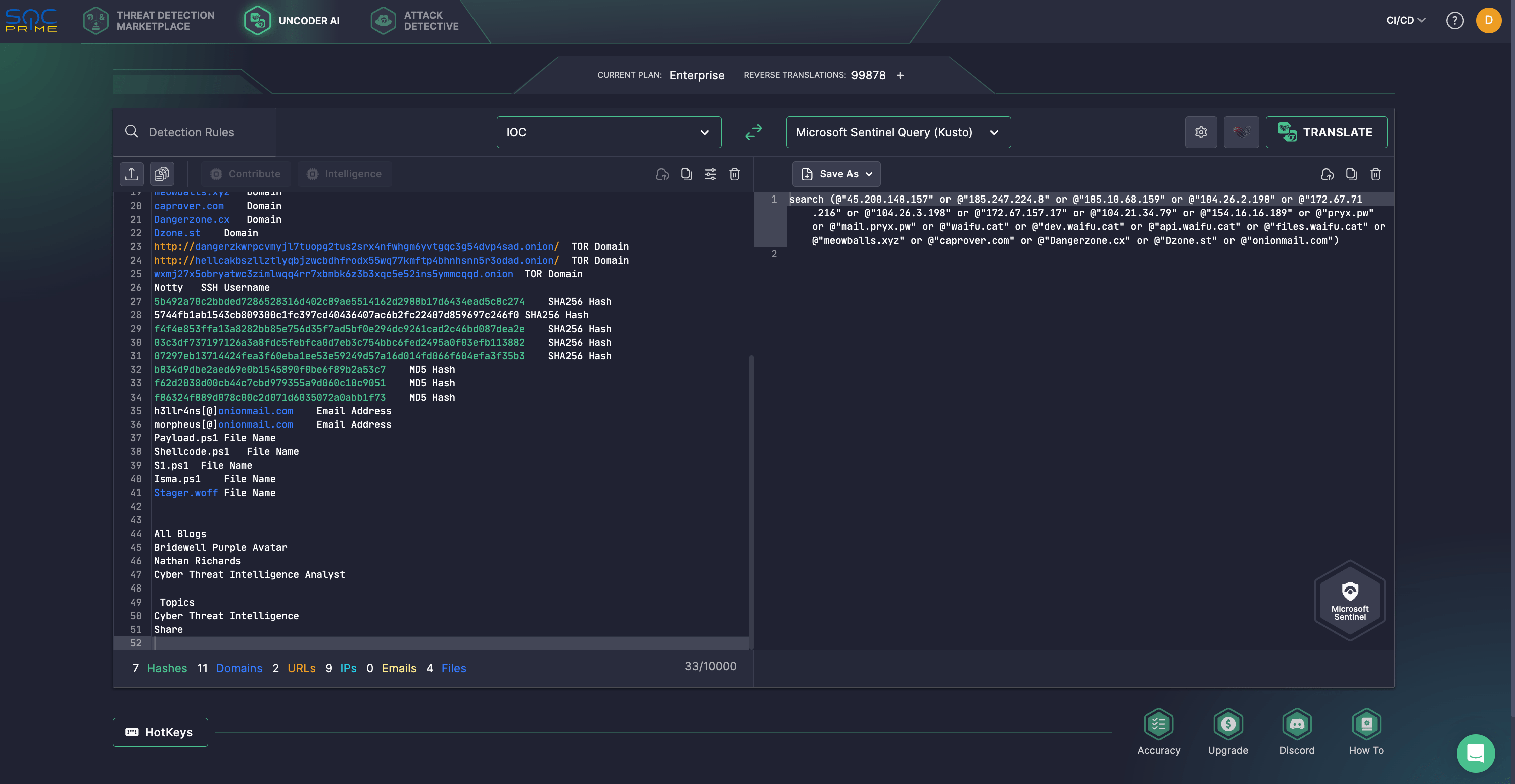

Además, los expertos en seguridad pueden usar Uncoder AI, el primer copiloto de AI de la industria para Ingeniería de Detección, para buscar instantáneamente indicadores de compromiso proporcionados en la investigación de Bridewell sobre el ransomware Hellcat. Uncoder AI actúa como un empaquetador de IOC, permitiendo a los defensores cibernéticos interpretar los IOCs y generar consultas de búsqueda personalizadas sin esfuerzo. Estas consultas pueden luego integrarse sin problemas en sus sistemas SIEM o EDR preferidos para ejecución inmediata.

Análisis de Ataques del Ransomware Hellcat

A finales de diciembre de 2024, los investigadores de seguridad identificaron la aparición de un nuevo colectivo de ransomware como servicio que opera bajo el nombre de Hellcat. Antes de la formación oficial del grupo, se observó a los miembros de Hellcat llevando a cabo ataques individuales a destacadas empresas de TI, incluidas Dell y CapGemini. Más tarde, en el cuarto trimestre de 2024, el grupo comenzó a operar colectivamente, apuntando a organizaciones de alto perfil como el Knesset de Israel, Schneider Electric, Telefónica, y otros.

Los operadores de Hellcat emplean una variedad de técnicas sofisticadas para obtener acceso inicial, notablemente a través de phishing y explotación de aplicaciones expuestas al público. Una vez dentro, implementan cadenas de infección de PowerShell complejas para mantener la persistencia, eludir las defensas de seguridad y establecer canales de comando y control, facilitando la instalación y ejecución del malware SliverC2.

Según la investigación de Bridewell, el grupo Hellcat demuestra un alto nivel de seguridad operacional, empleando una variedad de herramientas de comunicación seguras como TOX, Session, discos duros encriptados, sistemas aislados del aire, VPS anónimos, MullvadVPN y XMPP para ocultar sus actividades. Aunque el uso específico de estos métodos en los ataques sigue siendo incierto, destacan la disciplina y la experiencia del grupo en evitar la detección. Además, Hellcat utiliza cargas útiles de ransomware personalizadas para encriptar datos, junto con scripts personalizados y binarios de Vivir de la Tierra (LotL) para pasar desapercibidos. Sus tácticas únicas de exfiltración aprovechan SFTP y servicios en la nube, mostrando aún más su enfoque sofisticado para las intrusiones cibernéticas.

Cabe destacar que los expertos en seguridad revelaron una superposición significativa entre las cargas útiles de ransomware utilizadas por Hellcat y Morpheus, con notas de rescate similares compartidas por ambos grupos, junto con el Underground Team. Mientras que los analistas de SentinelOne identificaron código casi idéntico en las cargas útiles de Hellcat y Morpheus, no está claro si esto indica colaboración o un código fuente compartido. Ambas cargas útiles también muestran características similares en VirusTotal, pero hay evidencia insuficiente para confirmar si esta superposición significa coordinación o el uso de plantillas comunes.

La semana pasada, un miembro del grupo de ransomware Hellcat anunció el robo de miles de documentos internos de Orange Group, que provienen en su mayoría de la sucursal rumana de Orange. Orange confirmó que la violación ocurrió en una aplicación no crítica y está investigando activamente para minimizar su impacto.

Para evitar proactivamente ataques de ransomware sofisticados, así como cualquier amenaza en evolución, los equipos de seguridad pueden confiar en Plataforma de SOC Prime para la defensa cibernética colectiva, ofreciendo una suite de productos lista para el uso empresarial para construir una estrategia de ciberseguridad a prueba de futuro. Los investigadores individuales también pueden obtener acceso personal a la Plataforma SOC Prime con nuevas suscripciones Solo. Aprovecha la Mercado de Detección de Amenazas Solo para feeds de amenazas globales, inteligencia personalizada y una extensa biblioteca de reglas Sigma, o usa Uncoder AI Solo como un IDE privado y copiloto para la ingeniería de detección. Disponible ahora con un 50% de descuento en planes anuales a través de compra instantánea usando Stripe.