Habilitar la Gestión Continua de Contenidos con la Plataforma SOC Prime

Tabla de contenidos:

Con el lanzamiento de la Plataforma SOC Prime para la defensa cibernética colaborativa, la búsqueda de amenazas y el descubrimiento de amenazas, las capacidades para automatizar completamente la transmisión de contenido de detección también han sido llevadas a un nuevo nivel. Ahora, el Gestión Continua de Contenido módulo está disponible para todos los usuarios registrados en la Plataforma SOC Prime con una dirección de correo electrónico corporativa, basado en la disponibilidad según su plan de Suscripción activo.

Con un amplio conjunto de soluciones de seguridad compatibles para integración, la Gestión Continua de Contenido permite operaciones de detección de amenazas optimizadas para las siguientes plataformas SIEM y XDR basadas en la nube:

- Microsoft Azure Sentinel

- Elastic Cloud

- Humio

- Sumo Logic

- Google Chronicle Security

Además del stack nativo de SIEM y XDR en la nube, el módulo de Gestión Continua de Contenido también admite soluciones on-premise de Splunk y Elastic Stack. Aprovechando la App CCM de SOC Prime para Splunk, los ingenieros de seguridad pueden transmitir continuamente nuevas reglas y actualizar las existentes en su instancia on-premise de Splunk. Consulte las guías de instalación y obtenga la App CCM de SOC Prime para Splunk directamente desde Splunkbase. La transmisión de contenido de detección a las instancias on-premise de Splunk y Elastic Stack está disponible a través de la Herramienta de Integración API de TDM.

El soporte nativo en la nube para la App de Splunk estará disponible pronto, lo que permitirá a los ingenieros de seguridad transmitir detecciones a su instancia en la nube de Splunk a través del API del Mercado de Detección de Amenazas de SOC Prime.

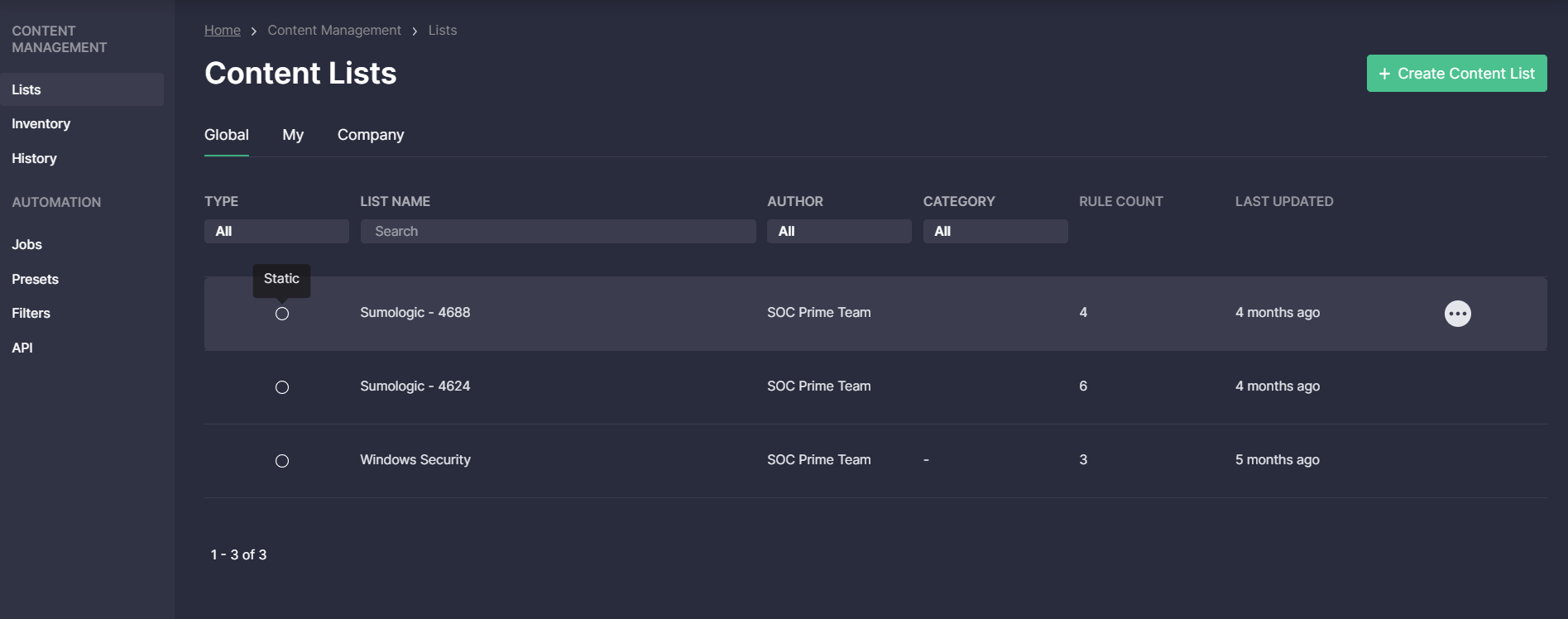

Listas de Contenido

Para desplegar automáticamente las detecciones en la solución de seguridad en uso, los equipos SOC pueden organizar contenido en Listas de Contenidoestructuradas. SOC Prime ha organizado Listas de Contenido Globales con detecciones que abordan las áreas de preocupación más comunes.

Estas listas están disponibles para todos los equipos de seguridad que utilizan la Plataforma SOC Prime. De manera similar, los ingenieros de seguridad pueden crear Listas de Contenido y compartirlas con sus equipos dentro de la Plataforma SOC Prime.

- Con Listas de Contenido Estáticas, los equipos pueden organizar contenido seleccionado para ciertos propósitos.

- Listas de Contenido Dinámicas permiten entregar continuamente detecciones actualizadas y liberadas según los parámetros preconfigurados del contenido requerido.

- Con Listas de Contenido de Inventario, los ingenieros de seguridad pueden desplegar contenido a sus diferentes instancias SIEM y XDR por separado a través de un Trabajo separado, así como mantener una copia local de los cambios realizados en el contenido de detección de la página de Inventario .

Los equipos SOC pueden crear nuevas Listas desde cero o hacer copias de las Listas existentes y personalizarlas. Además, para aprovechar al máximo la entrega automática y adopción de contenido desde el Mercado de Detección de Amenazas, los ingenieros de seguridad pueden especificar parámetros de filtrado dentro de la Lista para recibir solo el contenido que satisface sus necesidades.

La Gestión Continua de Contenido permite a los ingenieros de seguridad administrar el proceso de adopción automatizada de contenido y obtener una imagen clara de los resultados del despliegue.

Trabajos

Al programar y ejecutar Trabajos, los equipos SOC pueden desplegar automáticamente las detecciones más recientes en su instancia SIEM o XDR. Para agregar más flexibilidad a las operaciones de gestión de contenido, se puede crear un solo Trabajo específicamente para una Lista de Contenido determinada, vinculada a la plataforma seleccionada y a un tipo de contenido específico. De manera similar, múltiples Trabajos pueden vincularse a una sola Lista y ser enviados a la misma o diferentes instancias SIEM o XDR. Para mayor conveniencia, los Trabajos pueden configurarse en base a un esquema de datos personalizado para tener más control sobre el despliegue del contenido y transmitir contenido en el formato de esquema de datos preferido. Además, los ingenieros de seguridad pueden configurar Trabajos para el despliegue de contenido basados en formatos de traducción alternativos para los entornos de Azure Sentinel, Sumo Logic y Elastic Cloud.

En la Trabajos página, los equipos pueden realizar un seguimiento de despliegues exitosos y fallidos de Listas de Contenido realizados por un determinado trabajo y depurar fácilmente los registros. En caso de problemas con el despliegue de una determinada Lista de Contenido, los ingenieros de seguridad pueden profundizar en la página de Historial y encontrar los detalles de error de cada elemento de contenido dentro de la Lista.

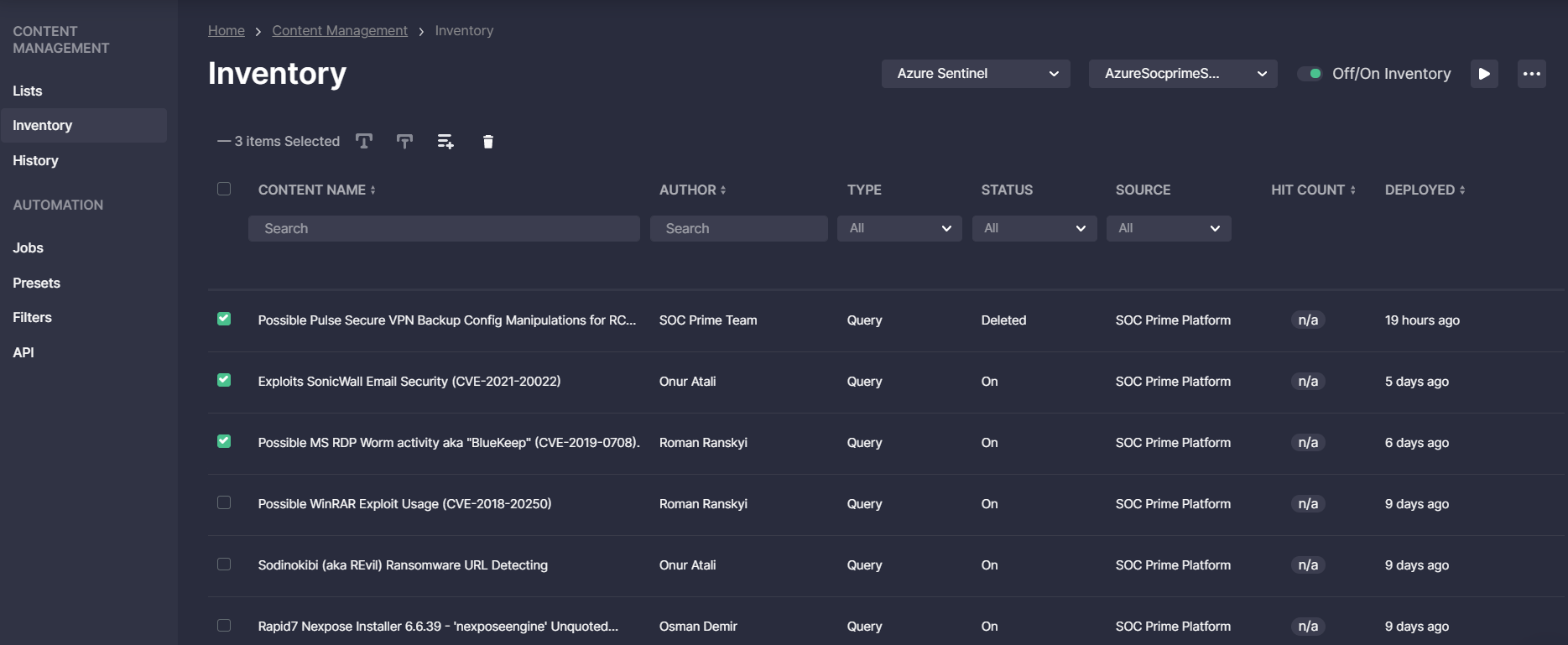

página de Inventario

Con página de Inventario, los equipos SOC pueden revisar y actualizar detecciones relacionadas con la instancia SIEM o XDR seleccionada y vinculadas a un entorno específico. Aquí pueden rastrear el autor del contenido y su fuente, la fecha de despliegue, el recuento de aciertos y otros detalles de cada elemento de contenido en la página de Inventario lista. Los ingenieros de seguridad también pueden actualizar las detecciones directamente desde la página de Inventario página y luego desplegar los cambios en su entorno.

The página de Inventario La página permite administrar los elementos de contenido seleccionados en un solo lugar habilitándolos o deshabilitándolos, agregándolos a la Lista de Contenido existente o nueva, o eliminando el contenido que ya no se necesita. Al elegir eliminar un solo elemento de contenido o un conjunto de ellos, los ingenieros de seguridad pueden eliminar esta detección de la página de Inventario lista únicamente o también de la instancia SIEM o XDR.

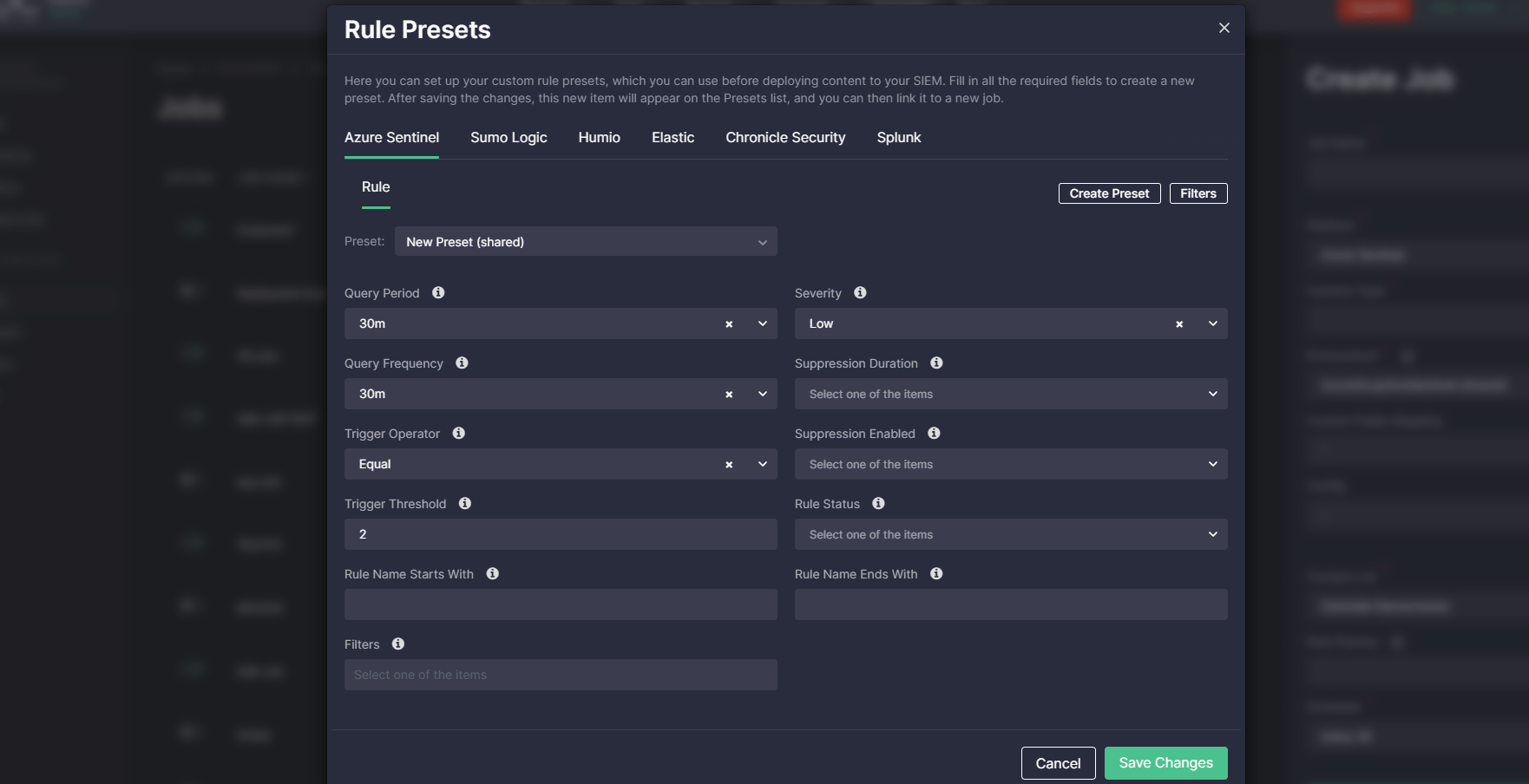

Preajustes y Filtros

Con la Gestión Continua de Contenido, los equipos de seguridad pueden personalizar las condiciones de despliegue automatizado de contenido para satisfacer sus requisitos de seguridad y evitar grandes cantidades de falsos positivos.

Filtros permiten a los equipos de seguridad agregar condiciones adicionales a la lógica de detección antes del despliegue, como incluir/excluir usuarios específicos, hosts, etc.

Con Preajustes, los ingenieros de seguridad pueden personalizar el despliegue automatizado teniendo en cuenta las peculiaridades de la configuración de su instancia SIEM o XDR. Vincular Preajustes a Trabajos ayuda a agilizar las operaciones de gestión de contenido y evitar errores que pueden ocurrir al editar manualmente el contenido.

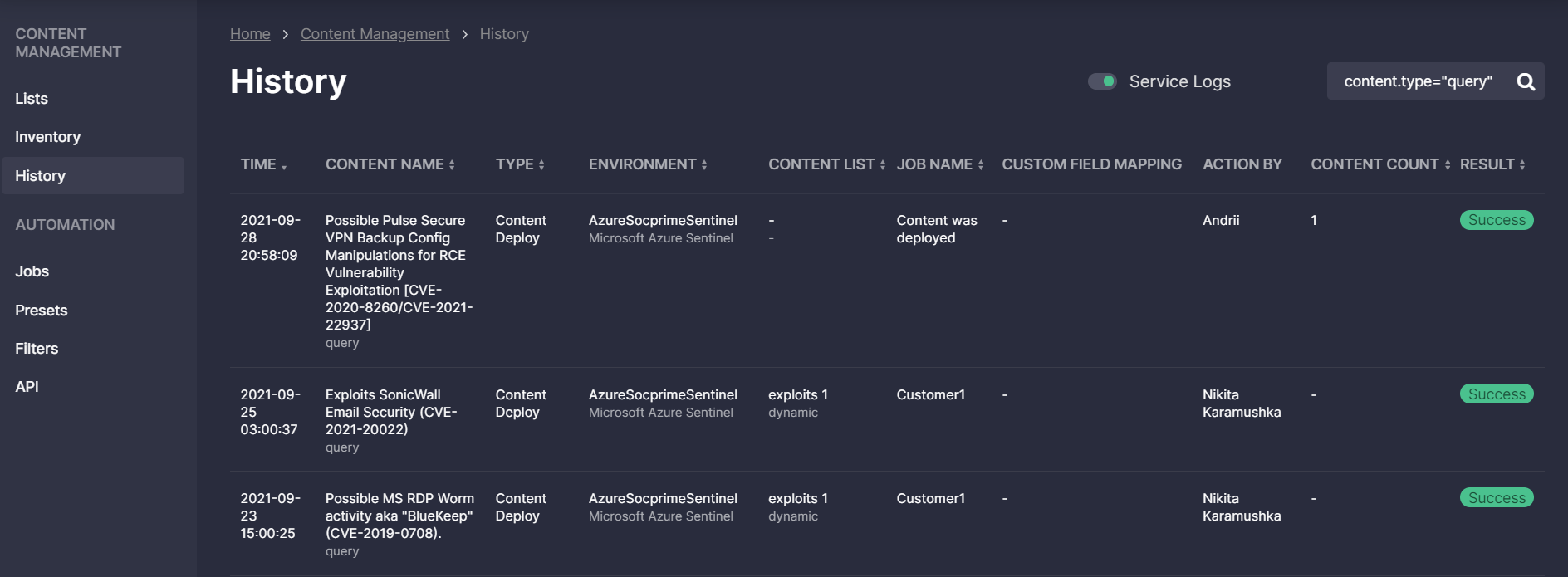

Historial

Los equipos de seguridad pueden ver el historial completo de acciones automáticas y manuales dentro del módulo de Gestión Continua de Contenido. Aquí los ingenieros pueden revisar todos los registros de los Trabajos, despliegues manuales y actualizaciones. Seleccionando las preferencias de visualización de registros, los equipos pueden examinar los registros que son más informativos para ellos — para centrarse en actividades relacionadas con el contenido, como resultados de despliegue, y mantener los Service Logs ocultos de la Historial página. La Gestión Continua de Contenido también permite navegar por el historial de registros y estudiar registros específicos utilizando la sintaxis de consultas de búsqueda de Lucene.

La información sobre las acciones registradas en el Historial también está disponible, con detalles relacionados con el estado de los despliegues de contenido — resultados de un despliegue exitoso, o detalles de problemas y errores de un intento fallido de despliegue de contenido.

¿Buscando el mejor contenido SOC compatible con sus soluciones SIEM, EDR y NTDR en uso? Explore la Plataforma SOC Prime para abordar sus casos de uso personalizados, mejorar el descubrimiento de amenazas y la búsqueda de amenazas, y obtener una visualización completa del progreso de su equipo. ¿Apasionado por la búsqueda de amenazas y con ganas de contribuir a la primera biblioteca de contenido SOC en la industria? ¡Únase a nuestro Programa de Recompensas por Amenazas!

Ir a la Plataforma Unirse al Programa de Recompensas de Amenazas