El APT vinculado a Rusia Gamaredon notorio por una gran cantidad de operaciones cibernéticas ofensivas contra Ucrania, resurge en el ámbito de las amenazas cibernéticas. La campaña adversaria en curso de Gamaredon contra Ucrania aprovecha archivos LNK maliciosos disfrazados de señuelos relacionados con la guerra para desplegar la puerta trasera Remcos y aplica técnicas sofisticadas, como la carga lateral de DLL.

Detectar Ataques del Grupo Gamaredon

The los grupos de piratas informáticos afiliados a Rusia siguen siendo una amenaza persistente para las organizaciones a nivel mundial, refinando continuamente sus tácticas para evadir la detección. Desde el estallido de la guerra a gran escala en Ucrania, estos grupos APT han intensificado sus operaciones, utilizando el conflicto como un campo de pruebas para innovar y escalar las estrategias ofensivas. Una vez perfeccionadas, estas metodologías se destinan a objetivos globales de alto perfil que se alinean con los objetivos estratégicos de Moscú, expandiendo el panorama de amenazas cibernéticas mundialmente. Esta actividad implacable obliga a los profesionales de la seguridad a buscar contenido de detección fiable y herramientas avanzadas de detección y caza de amenazas para mantenerse a la vanguardia de los adversarios en evolución.

Para detectar ataques APT respaldados por Rusia Gamaredon en las etapas más tempranas, los defensores cibernéticos pueden depender de la Plataforma SOC Prime que sirve un conjunto completo de productos para ingeniería de detección impulsada por IA, caza de amenazas automatizada y detección avanzada de amenazas. Solo presiona el botón Explorar Detecciones a continuación y explora de inmediato el conjunto de reglas Sigma seleccionadas que abordan la última campaña de Gamaredon que propaga Remcos.

Todas las reglas son compatibles con múltiples tecnologías SIEM, EDR y Data Lake y están mapeadas al marco de MITRE ATT&CK® para agilizar la investigación de amenazas. Además, cada regla está enriquecida con metadatos extensos, incluidos enlaces CTI, cronogramas de ataques, recomendaciones de triaje y más.

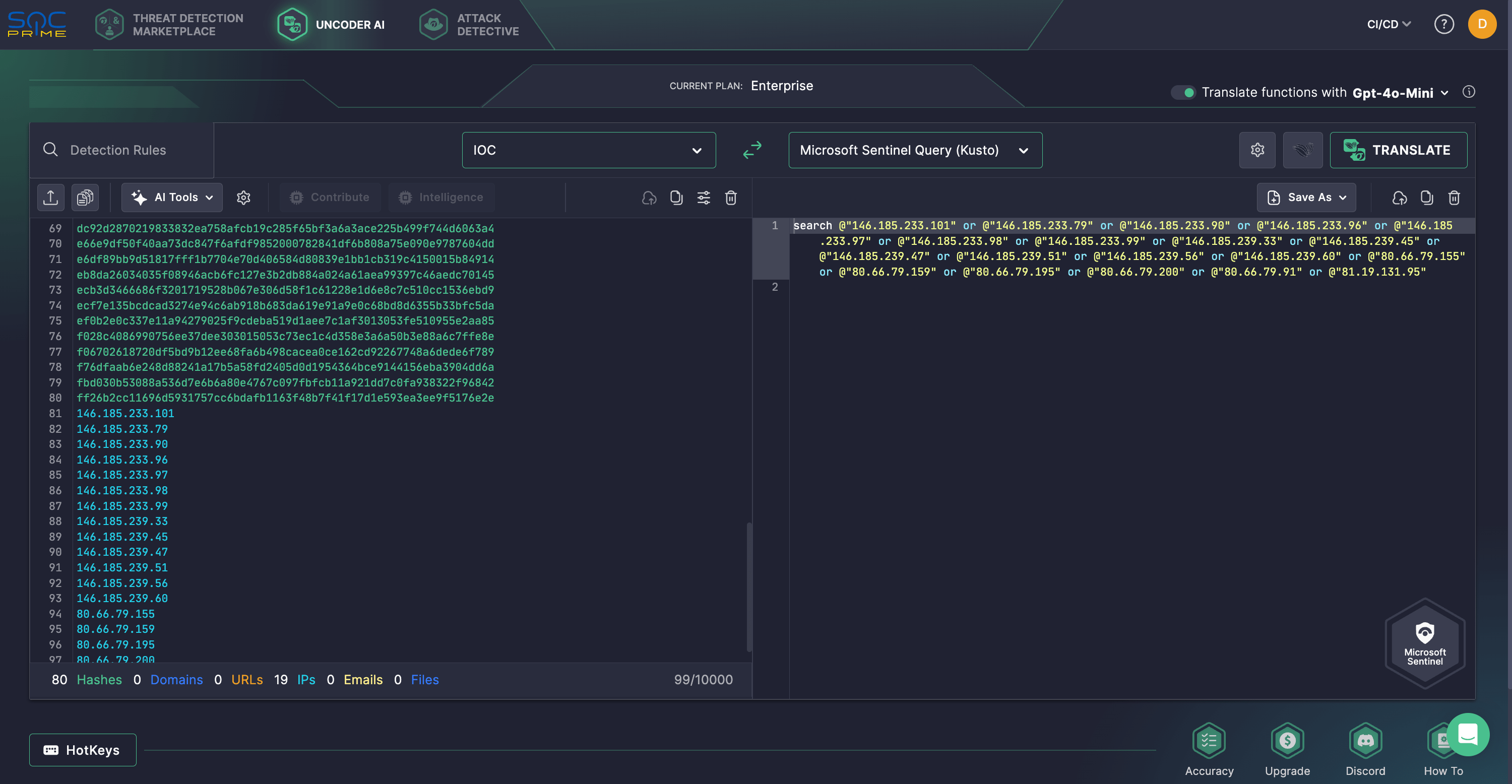

Además, los profesionales de la seguridad pueden buscar IOCs del último informe de Cisco Talos sobre la última campaña de Gamaredon. Con Uncoder AI actuando como una IA privada no agenciada para ingeniería de detección informada por amenazas, los defensores pueden habilitar barridos rápidos de IOCs al analizar automáticamente estos IOCs y transformarlos en consultas personalizadas adaptadas para la plataforma SIEM o EDR elegida.

Y hay mucho más que Uncoder AI puede ofrecer. En marzo, SOC Prime lanzó una actualización importante a Uncoder AI, que ofrece capacidades ilimitadas de IA LLM priorizando la privacidad, permitiéndote mantener siempre el control de tu interacción con la IA. Detecta automáticamente el idioma de tu código y obtiene un resumen conciso o un árbol de decisiones en profundidad, potencia tus estrategias de detección con etiquetado de código impulsado por MITRE ATT&CK® y autocompletación ilimitada, y optimiza tu consulta en lengua nativa con IA.

Los profesionales de la seguridad que buscan más contenido de detección que aborde las TTP de Gamaredon para analizar retrospectivamente la actividad del grupo pueden navegar por el Mercado de Detección de Amenazas usando las siguientes etiquetas: “UAC-0010,” “Gamaredon,” “Hive0051,” “ACTINIUM,” “Primitive Bear,” “Armageddon Group,” “Aqua Blizzard,” “WINTERFLOUNDER,” “UNC530,” “Shuckworm.”

Análisis de la Campaña de Gamaredon: Últimos Ataques Propagando Remcos

El grupo APT patrocinado por el estado ruso conocido como Grupo Gamaredon (también conocido como Hive0051, UAC-0010, o Armageddon APT) ha estado llevando a cabo campañas de ciberespionaje contra organizaciones ucranianas desde 2014, intensificando sus ataques tras la invasión a gran escala de Rusia a Ucrania el 24 de febrero de 2022. A pesar del conflicto en curso, el grupo ha mantenido un nivel constante de actividad, desplegando continuamente sus herramientas maliciosas y permaneciendo como la entidad de piratería más persistente que apunta a Ucrania.

Investigadores de Cisco Talos han descubierto una campaña en curso de Gamaredon que se basa en spear-phishing para atacar a usuarios ucranianos con archivos LNK armados disfrazados de documentos de Office. Activa desde noviembre de 2024, la última campaña del grupo explota temas relacionados con la guerra para entregar la puerta trasera Remcos. Aunque el método de entrega exacto sigue sin estar claro, los investigadores sospechan que Gamaredon continúa usando correos electrónicos de phishing, ya sea adjuntando el archivo ZIP directamente o proporcionando un enlace para descargarlo desde un servidor remoto.

Notablemente, el RAT Remcos aprovechado en la última operación ofensiva de Gamaredon es comúnmente abusado por ciberdelincuentes para el robo de datos y la manipulación del sistema y ha sido durante mucho tiempo parte del arsenal adversario de múltiples colectivos de piratería dirigidos a Ucrania. Por ejemplo, el grupo de piratas informáticos respaldado por Rusia UAC-0050 ha armado a Remcos en ataques de phishing, principalmente contra entidades estatales ucranianas.

Anteriormente, Gamaredon ha sido conocido por explotar el tema de la invasión de Ucrania en sus campañas de phishing, y esta operación sigue el mismo patrón. El grupo distribuye archivos LNK maliciosos dentro de archivos ZIP, a menudo haciéndose pasar por documentos de Office con nombres de archivo relacionados con la invasión.

La última campaña de Gamaredon utiliza archivos LNK maliciosos que contienen scripts de PowerShell ofuscados para descargar y ejecutar la puerta trasera Remcos mientras muestra un archivo señuelo para ocultar la infección. Estos scripts usan el cmdlet Get-Command para eludir la detección basada en cadenas. Los servidores de carga, con base en Alemania y Rusia, restringen el acceso solo a las víctimas ucranianas.

Una vez descargado, el archivo ZIP se extrae a la carpeta %TEMP%, donde una aplicación legítima carga una DLL maliciosa a través de la carga lateral. Esta técnica descifra y ejecuta la carga Remcos final, eludiendo las defensas tradicionales. Los correos electrónicos de phishing probablemente incluyen ya sea adjuntos ZIP directos o enlaces para descargarlos.

La campaña explota temas geopolíticos, y el análisis de metadatos sugiere que solo dos máquinas generaron estos archivos LNK, lo cual se alinea con las tácticas anteriores de Gamaredon.

El uso de técnicas avanzadas de adversarios en la última campaña de Gamaredon, como la carga lateral de DLL, servidores georestringidos y señuelos de phishing temáticos apunta a los continuos esfuerzos del grupo para apuntar a Ucrania en medio de la agitación geopolítica. Para contrarrestar estas amenazas, se alienta a las organizaciones a fortalecer sus defensas a escala. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con tecnologías de vanguardia que fusionan IA, automatización e inteligencia de amenazas en tiempo real para ayudarles a defenderse de manera proactiva contra los ataques APT y las amenazas cibernéticas en evolución.