Consejos esenciales para mejorar en el Programa Threat Bounty de SOC Prime

Como ingeniero de detección, analista de SOC y cazador de amenazas, unirse al Programa Threat Bounty de SOC Prime abre la puerta a un crecimiento profesional significativo dentro de una comunidad de ciberseguridad reconocida globalmente. El Programa está diseñado para aprovechar la experiencia en ingeniería de detección, permitiendo a los miembros contribuir con contenido de alto valor para el uso de equipos de seguridad en organizaciones de todo el mundo mientras disfrutan de recompensas y reconocimiento continuos.

Ya sea que busques establecer tus fundamentos u optimizar tus estrategias existentes para contribuciones, estas ideas te ayudarán a tener un impacto fuerte en la defensa cibernética global con tu aporte

Guías principales para miembros: Lo que necesitas saber

El Programa Threat Bounty de SOC Prime está diseñado para contribuyentes individuales que presenten trabajo original. Solo está abierto a investigadores individuales independientes, no a representantes de empresas o negocios. Nuestro Programa no es un curso educativo, por lo que se espera que todos los participantes ya posean las habilidades necesarias para crear reglas de detección de amenazas efectivas utilizables en infraestructuras complejas del mundo real.

Los miembros de Threat Bounty son responsables de asegurar que su contenido sea original y libre de cualquier conflicto de intereses. Las presentaciones deben ser únicas y creadas personalmente, asegurando la liberación de detecciones de alta calidad y confiables. Copiar o reutilizar el contenido de otra persona para sus contribuciones está estrictamente prohibido; tus presentaciones deben demostrar tu capacidad para abordar amenazas cibernéticas sofisticadas como miembro del Programa Threat Bounty. Este principio se refleja en el sistema de recompensas, que incentiva el profesionalismo individual y la calidad de las reglas. La detección de alta calidad con valor a largo plazo y reglas para abordar amenazas cibernéticas emergentes ganan mayores recompensas, motivándote a perfeccionar continuamente tus habilidades.

Mejora tu experiencia: Explora Uncoder AI

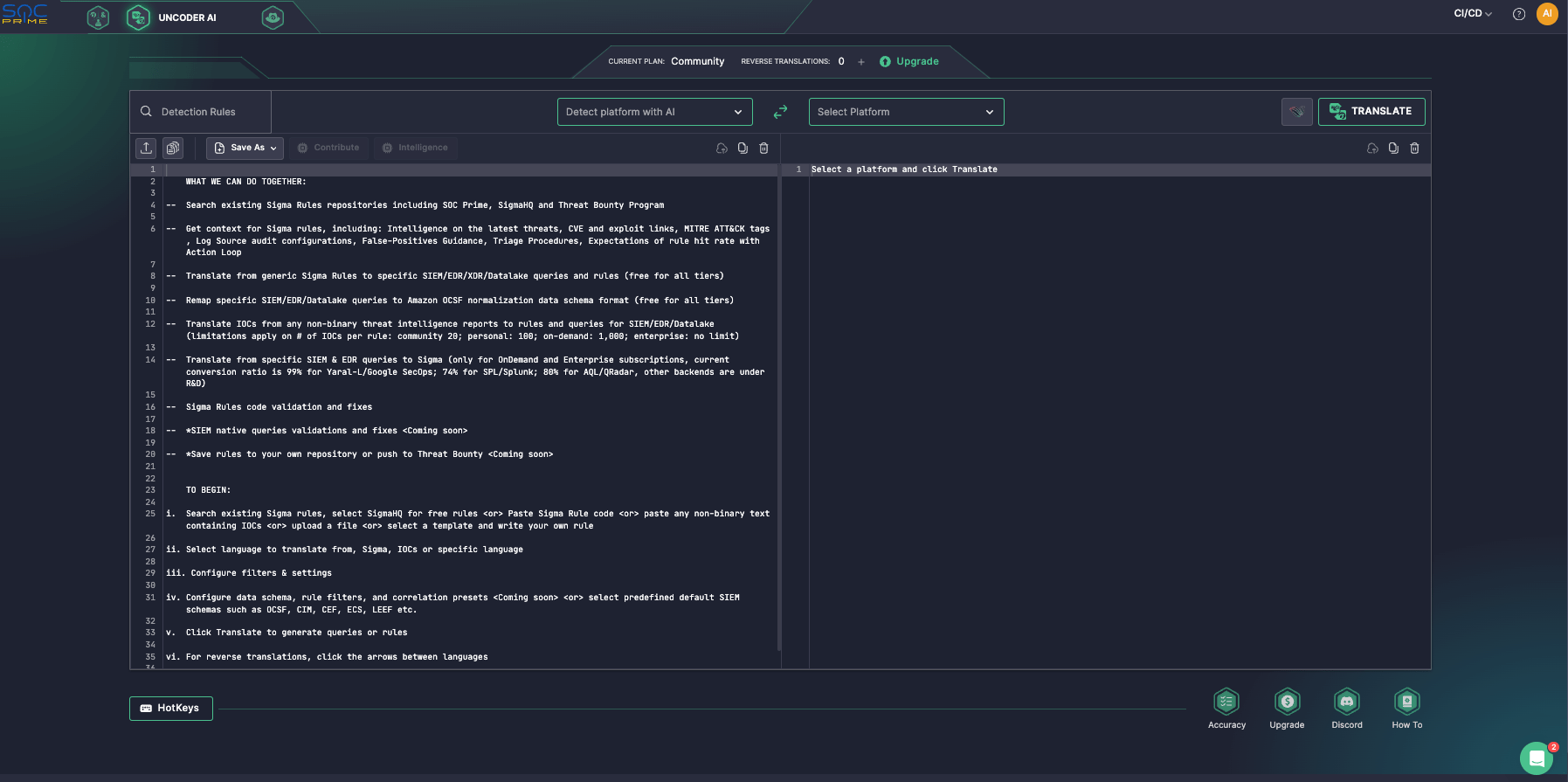

Para asegurar una experiencia exitosa en el programa de recompensas de SOC Prime, es esencial comprender cómo utilizar plenamente las capacidades de Uncoder AI. Uncoder AI fue introducido en el Programa Threat Bounty, y como copiloto de ingeniería de detección, fue diseñado para proporcionar a los miembros del Programa las herramientas necesarias para crear, validar y refinar las presentaciones de manera efectiva.

Para aprovechar al máximo esta herramienta, tómate el tiempo de explorar toda su gama de capacidades. SOC Prime ofrece una variedad de recursos y oportunidades, incluyendo acceso gratuito a Uncoder AI, guías, publicaciones de blog, y un video instructivo para ayudarte a navegar por Uncoder AI y entender cómo funcionan las cosas específicamente para los miembros de Threat Bounty.

Ya seas un miembro nuevo o experimentado, familiarizarte con los recursos de SOC Prime es esencial para maximizar tu productividad, mantenerte alineado con los estándares del Programa y mejorar tu éxito.

Mejores prácticas para enviar reglas de detección

Las publicaciones exitosas y la monetización de las reglas de detección de Threat Bounty requieren un enfoque estratégico y atención al detalle. Aquí hay puntos clave que pueden ayudarte a elaborar tus presentaciones que destaquen y maximicen tus recompensas:

- Mantente actualizado sobre las amenazas actuales. Los contribuyentes exitosos presentan contenido que aborda amenazas recientes de alto impacto. Enfócate en incidentes de alto perfil, malware y técnicas de ataque ampliamente utilizadas en el entorno. Aprovecha los recursos disponibles – utiliza plataformas de inteligencia de amenazas, informes públicos o tu investigación en laboratorio privado para asegurar que tus presentaciones estén alineadas con las tendencias de amenaza actuales.

- Usa los estándares y formatos recomendados para la creación de reglas. Sigue el formato específico para tus aportaciones de Sigma or Roota , incluyendo valores de campo correctos y aplicables, información relevante para la sección de descripción, mapeos MITRE, etc. Mantén la sintaxis clara y asegúrate de que la lógica de la regla esté optimizada para el rendimiento.

- Enfatiza precisión, aplicabilidad y rendimiento. Aborda la creación de tus reglas prestando atención a configuraciones de alto perfil y métodos de detección valiosos para organizaciones de diversas escalas y entornos tecnológicos, tales como infraestructuras en la nube, redes híbridas y ecosistemas multiplataforma. Prioriza reglas que detecten patrones de comportamientos maliciosos. Concéntrate en una lógica de detección precisa y accionable que apunte a comportamientos de amenaza realistas y amenazas emergentes con mínimo ruido.

- Prueba, valida e itera. Para asegurar que todos los miembros del Programa puedan acceder a las herramientas y actualizaciones más recientes de SOC Prime, las presentaciones de Threat Bounty solo se aceptan a través de Uncoder AI. Verificar tu código de detección con Warden, la herramienta de validación integrada, es un paso obligatorio para las presentaciones de Threat Bounty, y las reglas que no lo superen no podrán proceder más.

- Envía tu contenido y gestiona la retroalimentación. Además, el equipo de SOC Prime revisará tu presentación antes de la publicación. Sin embargo, ten en cuenta que no ofrecemos consultas individuales ni comentarios detallados sobre cómo hacer que tu regla sea aceptable. En cambio, sugerimos discutir tus ideas y desafíos con la comunidad Threat Bounty en nuestro Discord servidor, lo cual puede proporcionarte retroalimentación y consejos adicionales de los miembros de la comunidad. También es buena idea referirse regularmente a las directrices del Programa Threat Bounty para asegurarte de que tus presentaciones cumplan con todos los requisitos y tus reglas se publiquen en solo una iteración tras su revisión.

Logra un mayor éxito y maximiza tus recompensas

Para sacar el máximo provecho de tu participación en el Programa Threat Bounty, considera estos enfoques probados que te ayudarán a destacarte y tener éxito:

Ofrece una experiencia exclusiva. Ten en cuenta que las reglas de detección por autores de Threat Bounty publicadas en la Plataforma de SOC Prime para monetización son adiciones exclusivas de experiencia colectiva externa para los equipos y organizaciones que confían en la Plataforma de SOC Prime. Esto significa que no estás llenando vacíos, sino proporcionando conocimientos críticos y soluciones avanzadas. Enfoca cada presentación de Threat Bounty como un trabajo científico: original, bien investigado y meticulosamente elaborado para servir a la comunidad global.

Sigue las recomendaciones y retroalimentación. Presta atención a las recomendaciones proporcionadas en las guías del Programa; esto orientará tu trabajo hacia las necesidades de las organizaciones que utilizan la Plataforma de SOC Prime e incrementará las probabilidades de que tus presentaciones sean de alta demanda. Además, como el equipo de verificación revisa tus presentaciones y proporciona retroalimentación, seguir sus recomendaciones de manera consistente asegura que tus futuras presentaciones tengan una tasa de éxito más alta.

Envía regularmente, con propósito. Enviar reglas de alta calidad regularmente ayuda a construir tu marca individual como un contribuyente de confianza. Cada detección enviada debe ser con un propósito, enfocándose en amenazas de alta prioridad, y tus reglas de alta calidad deben reflejar tu mejor trabajo.

Reflexiones finales

Programa Threat Bounty de SOC Prime proporciona una oportunidad única y valiosa para que los ingenieros de detección, analistas de SOC y cazadores de amenazas hagan un impacto real y eleven su experiencia al enviar detecciones originales de alta calidad en un entorno de sana competencia profesional. Al enfocarte en la innovación, calidad y consistencia, puedes maximizar tu éxito y tener una fuente adicional de ingresos monetizando tus habilidades en ingeniería de detección.