Ataques de phishing a organismos estatales ucranianos que propagan diversas cepas de malware no han sido una rareza a lo largo de 2022. Poco después de un ataque cibernético de phishing contra Ucrania que distribuía malware DolphinCape, otra campaña de phishing está causando revuelo en el ámbito de las amenazas cibernéticas.

El 18 de diciembre de 2022, los investigadores de CERT-UA emitieron la última alerta rastreada como CERT-UA#5709, advirtiendo a los defensores cibernéticos sobre ataques de phishing contra organismos estatales ucranianos, específicamente dirigidos a los usuarios del sistema DELTA. En esta campaña en curso, los usuarios comprometidos recibieron una notificación pidiéndoles que actualizaran sus certificados en el sistema DELTA, una solución en la nube para conciencia situacional en tiempo real en el campo de batalla. Abrir un adjunto en PDF disfrazado como contenido legítimo activa una cadena de infección, que extiende aún más el software malicioso FateGrab/StealDeal en los sistemas afectados.

Distribución de Malware FateGrab/StealDeal: El Análisis de la Campaña de Phishing Cubierto por CERT-UA#5709

La última alerta de CERT-UA#5709 cubre los detalles de los ataques de phishing en curso contra los usuarios ucranianos del sistema militar estatal DELTA. El 18 de noviembre de 2022, los investigadores de CERT-UA fueron notificados por el Centro para la Innovación y Desarrollo de Tecnologías de Defensa del Ministerio de Defensa de Ucrania sobre la campaña maliciosa que aprovechaba notificaciones falsas de las actualizaciones de certificación DELTA como señuelos de phishing.

DELTA (también Delta) es la plataforma nacional basada en la nube para la conciencia situacional en el campo de batalla desarrollada según los estándares de la OTAN, que proporciona una comprensión integral del espacio de batalla en tiempo real e integra todos los datos sobre el enemigo de múltiples sensores y fuentes en un mapa digital.

En la campaña adversaria en curso, los actores de amenazas rastreados como UAC-0142 distribuyen adjuntos en PDF a través de correos electrónicos y mensajería que pueden potencialmente desencadenar una cadena de infección y distribuir el malware FateGrab/StealDeal en las computadoras de destino de los usuarios DELTA. Estos adjuntos PDF se hacen pasar por resúmenes legítimos y engañan a las víctimas para que sigan un enlace a un archivo ZIP malicioso. Abrir este enlace lleva a descargar el certificates_rootca.zip archivo, que contiene un archivo ejecutable protegido mediante ofuscación a través de VMProtect. Ejecutar esto último activa la creación de múltiples archivos DLL basados en VMProtect junto con otro archivo ejecutable, que simula el proceso de instalación del certificado. Como resultado, los sistemas comprometidos pueden ser infectados con FateGrab basado en el malicioso FileInfo.dll and ftp_file_graber.dll archivos DLL y muestras del malware StealDeal. Este último puede exfiltrar datos aprovechando múltiples navegadores de Internet.

Detección de la Actividad Maliciosa UAC-0142

Para ayudar a los defensores cibernéticos a identificar oportunamente una infección desencadenada por el malware FateGrab/StealDeal y atribuido a la actividad adversaria del grupo UAC-0142, SOC Prime Platform organiza una lista de reglas Sigma dedicadas. Para una búsqueda optimizada de detecciones relevantes, se filtran por la etiqueta personalizada correspondiente “UAC-0142” basada en el grupo identificado. Las reglas Sigma mencionadas están alineadas con el marco MITRE ATT&CK® y se pueden convertir instantáneamente a los formatos de lenguaje líder de la industria SIEM, EDR y XDR.

Haga clic en el Explorar Detecciones botón para profundizar inmediatamente en la lista curada de reglas Sigma relacionadas con la actividad adversaria del grupo UAC-0142. Los ingenieros de seguridad también pueden obtener información sobre el contexto de amenazas cibernéticas comprensible enriquecido con referencias MITRE ATT&CK y CTI, mitigaciones, binarios ejecutables relevantes y más metadatos para ahorrar segundos en la investigación de amenazas.

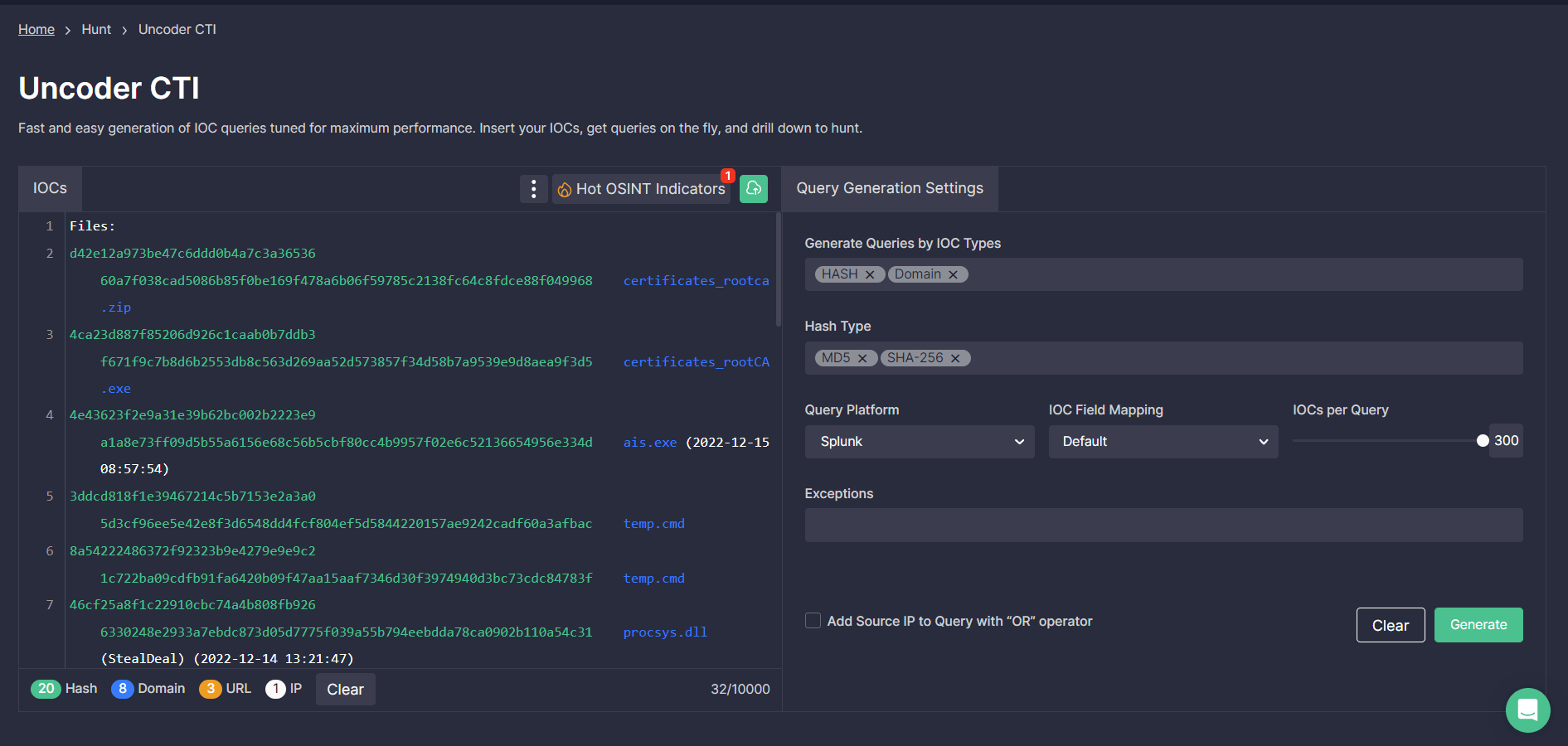

Los equipos de seguridad también pueden buscar IOCs relevantes cubiertos en la última alerta CERT-UA#5709 a través de Uncoder CTI. Use la herramienta para generar automáticamente consultas IOC optimizadas para el rendimiento personalizadas a las necesidades de seguridad y profundizar en la búsqueda de amenazas atribuidas a la actividad maliciosa del UAC-0142 directamente en su entorno SIEM o XDR.

Contexto MITRE ATT&CK®

Para explorar el contexto MITRE ATT&CK vinculado a la actividad maliciosa de los actores de amenazas UAC-0142 que atacan a usuarios ucranianos de DELTA y propagan el malware FateGrab/StealDeal, consulte la tabla a continuación. Las reglas Sigma proporcionadas están mapeadas a ATT&CK v12 abordando las tácticas y técnicas correspondientes: